Este no fue el primero y no será el último ataque de este tipo. Sin embargo, hubo algunos detalles que preocuparon a los expertos en ciberseguridad: primero, los piratas informáticos utilizaron un exploit de día cero, es decir, una falla aún desconocida en el código, para llevar a cabo su ataque. En segundo lugar, apuntaron a una empresa que no es un objetivo tan valioso como un banco, pero que tiene una importancia estratégica debido a su conexión con las empresas a las que sirve.

Según los expertos, los piratas informáticos independientes mejoran su juego mediante el uso de herramientas y estrategias avanzadas. comportarse como hackers elitistas patrocinados por el gobierno, no como simples criminales.

Si bien no tengo que estar en desacuerdo con esta evaluación, no puedo evitar preguntarme si estos expertos subestimaron a la comunidad global de hackers. Además, es como si no conocieran el estado y el rápido crecimiento de la infraestructura de datos global.

Globalización y unificación

Vivimos en una época en la que la globalización y la estandarización digitales han alcanzado el nivel más alto de la historia. Además de algunas ventajas, esto también traía consigo varios riesgos.

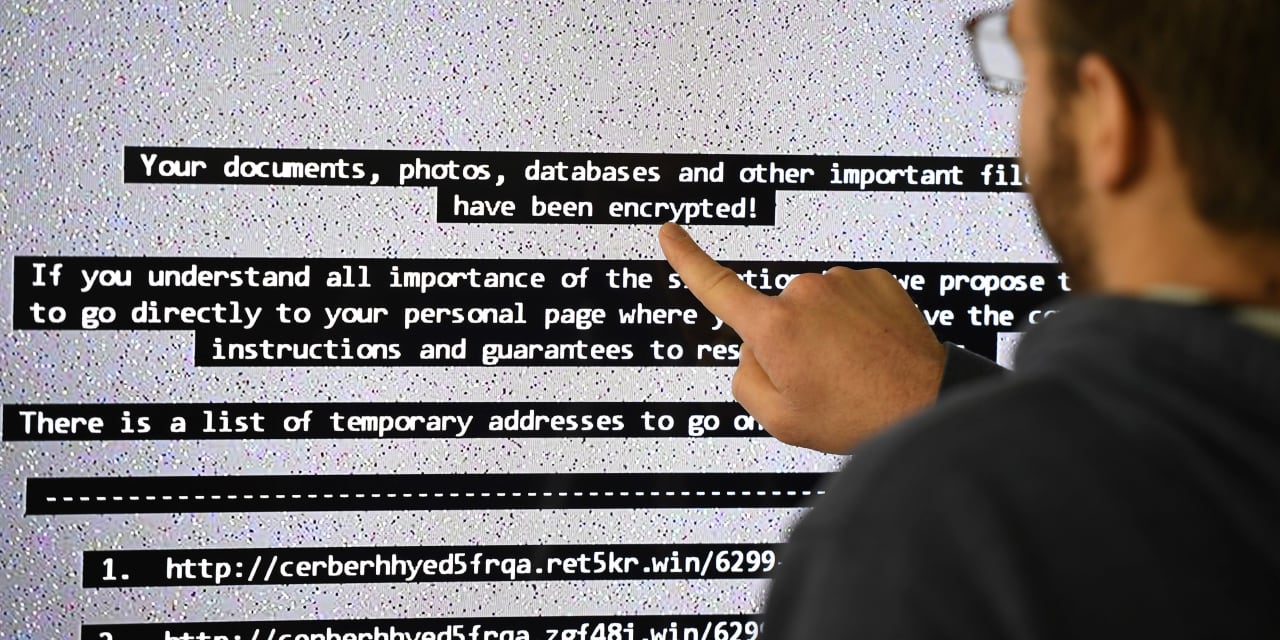

Uno de ellos es la centralización. En lugar de una estructura descentralizada que está fragmentada en varios nodos, los datos a menudo se almacenan en un sistema unificado, lo que significa que hay un solo punto de falla. Si este sistema finalmente es violado, el atacante puede obtener acceso a más información y poder del que tendría si hubiera accedido a un segmento cerrado del mismo sistema.

Esto es especialmente para servicios basados en la nube. La Fuerza de monopolio El crecimiento de los gigantes tecnológicos y los proveedores de servicios en el mundo desarrollado es otro punto débil, ya que garantiza que un puñado de empresas preste servicios a la gran mayoría de las empresas que comparten una infraestructura unificada y una columna vertebral de soHeaven32ware.

Si bien no es obvio para los usuarios menos expertos en tecnología, es bastante fácil incluso para un pirata informático novato saber qué sistema operativo (SO), sistema de gestión de contenido (CMS), plataforma de tecnología de marketing (Martech) u otros puntos de entrada están utilizando las víctimas. y qué tipo de vulnerabilidades, si las hay, existen para la versión que la víctima está usando actualmente.

Todo lo que queda es llevar a cabo el ataque y tapar sus huellas.

Desarrollo Social

Después de todo, nunca debes subestimar el poder de Desarrollo Social; Este enfoque es superior a todos los demás, ya que proporciona acceso a información valiosa independientemente de las cajas de seguridad existentes. En todo caso, la experiencia nos ha enseñado que ningún sistema es impermeable a los ataques de los piratas informáticos.

También significa que el objetivo final no debería consistir en hacer que un sistema sea “imposible de piratear”. Más bien, el objetivo debería ser limitar y reducir el daño que podría resultar de una posible lesión.

Tomar contramedidas que hagan que la piratería sea más complicada de lo que vale es una mejor táctica que atraer a los piratas informáticos con vastas bóvedas de tesoros digitales. En lugar de depender de los “buenos viejos” ventana“o WordPress, se deben utilizar sistemas operativos y soHeaven32ware menos conocidos o incluso personalizados cuyos exploits no estén disponibles públicamente.

Pero estas inversiones requieren conocimientos y recursos adicionales, y las empresas son reacias, no están calificadas o no pueden dar el paso necesario.

Sin embargo, las empresas pueden hacer más para proteger sus datos y su red.

Confianza cero

Al comienzo del artículo, mencioné los importantes beneficios de descentralizar y fragmentar la infraestructura de TI como el mejor medio de defensa contra ataques maliciosos. Ambas características son características del principio de confianza cero.

El concepto principal de Zero Trust es que, de forma predeterminada, los dispositivos no deben ser confiables incluso si están conectados a una red corporativa administrada como la red de área local corporativa (LAN) y han sido verificados previamente. Cada dispositivo dentro de la red solo debe tener acceso al soHeaven32ware y la infraestructura necesarios; por ejemplo, solo la computadora de un contador debe tener acceso al soHeaven32ware de contabilidad.

De esta manera, un pirata informático tiene que superar muchos obstáculos, autenticarse varias veces y eludir muchos procedimientos de seguridad para hacer su trabajo, e incluso entonces los datos a los que puede acceder se limitan a lo que sabía la empresa pirateada.

La belleza de este enfoque se demostró mejor cuando los piratas informáticos obtuvieron acceso a las cámaras Verkada instaladas en Llamarada de nube

LA RED,

Oficinas. Como director de tecnología de la empresa en Blog corporativo:

“Para ser claros, este truco afectó a las cámaras y nada más. No se accedió a los datos de los clientes, ni a los sistemas de producción, ni a las bases de datos, ni a las claves de cifrado, nada. Algunos informes de prensa indican que estamos utilizando una función de reconocimiento facial disponible en Verkada. Eso no es verdad. No somos.

“Nuestros sistemas internos siguen el mismo modelo de confianza cero que ofrecemos a nuestros clientes y, por lo tanto, nuestras redes corporativas no cuentan con la confianza implícita en nuestras otras ubicaciones o centros de datos. Desde el punto de vista de la seguridad, la conexión desde una de las ubicaciones de nuestra empresa no es diferente de una conexión desde una ubicación que no es de Cloudflare “.

La cadena es tan fuerte como su eslabón más débil. Al aplicar el principio de confianza cero, el arquitecto de red asume que cada conexión es la más débil. En este caso fueron las cámaras Verkada.

Pero incluso con un modelo de confianza cero, un pirata informático podría obtener información valiosa, como datos de clientes.

Big data A las empresas les gusta usar (y hacer un mal uso) de los datos que se les ponen a su disposición por sus clientes y usuarios y rara vez toman las medidas adecuadas para protegerlos. Los piratas informáticos son muy conscientes de esta negligencia y les gusta hacer uso de las credenciales almacenadas, que son de enorme valor no solo en el mercado negro, sino también para ataques posteriores de phishing e ingeniería social.

Así que agreguemos un punto más a la lista: las empresas deben asegurarse de que los datos del consumidor estén encriptados y, de acuerdo con el principio de confianza cero, que se utilicen y accedan en un estado encriptado según sea necesario y si es posible.

Buenos hackers?

Sin embargo, la historia sobre la piratería no termina aquí. A estas alturas hemos aprendido que hackear = malo. Pero, ¿hay escenarios en los que la piratería podría ser algo bueno? Además, ¿realmente necesitamos sistemas que no se puedan piratear en estos días?

En un mundo cada vez más autoritario, no sería prudente luchar por una infraestructura que sea impermeable a los controles y denunciantes. Si bien a las corporaciones y organizaciones gubernamentales no les gusta permanecer vulnerables, el acceso no autorizado a información crítica es esencial si esas organizaciones exceden sus límites, lo que ha sucedido muchas veces y repetidamente a lo largo de la historia.

Edward Snowdens Acto de ingeniería social levantó el velo y expuso el daño que la Agencia de Seguridad Nacional (NSA) ha hecho a las libertades personales de los estadounidenses. WikiLeaks y otros le dieron al público la información necesaria sobre el trabajo y las acciones de los funcionarios y organizaciones electos. Las organizaciones de medios han hecho lo mismo a lo largo de los años, exponiendo la corrupción.

Este tipo de acceso no autorizado permite el control de abajo hacia arriba y siempre debe ser un espectáculo bienvenido para los buscadores de la verdad y las personas que se niegan a confiar ciegamente en todo lo que los gobiernos y las corporaciones hacen o dicen para gobernar y no servir a los ciudadanos. Tales cajas fuertes son la máxima protección contra la tiranía y, como tales, deberían ser una debilidad deseable a los ojos de la persona promedio.

Ahora quizás más que nunca.

¿Qué opinas de los últimos trucos? ¿Su empresa o la empresa para la que trabaja está tomando alguna de las contramedidas mencionadas en este artículo? Házmelo saber en la sección de comentarios a continuación.

.