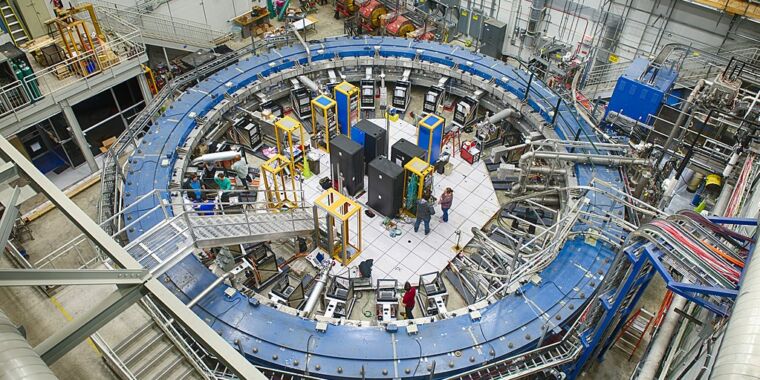

Múltiples puntos de entrada no seguros permitieron a los investigadores acceder a datos pertenecientes a Fermilab, un laboratorio nacional de aceleración y física de partículas respaldado por el Departamento de Energía.

Esta semana, los investigadores de seguridad Robert Willis, John Jackson, y Jackson Henry

Después de enumerar y mirar dentro del fnal.gov subdominios que utilizan herramientas comúnmente disponibles como acumular, dirsearch, y nmap, los investigadores descubrieron directorios abiertos, puertos abiertos y servicios no seguros que los atacantes podrían haber utilizado para extraer datos de propiedad.

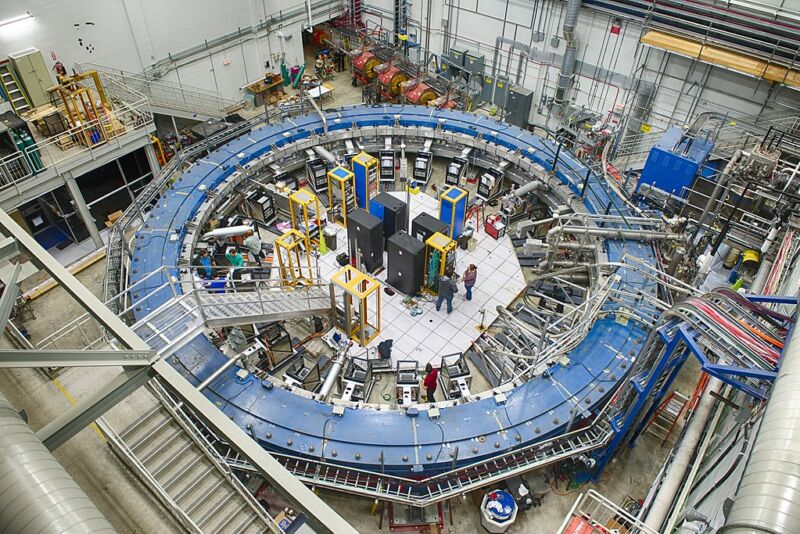

Un servidor FTP desnudo

Sakura Samurai

El servidor expuso datos de configuración para uno de los experimentos de Fermilab llamado “NoVa”, que se refiere al estudio del propósito de los neutrinos en la evolución del cosmos.

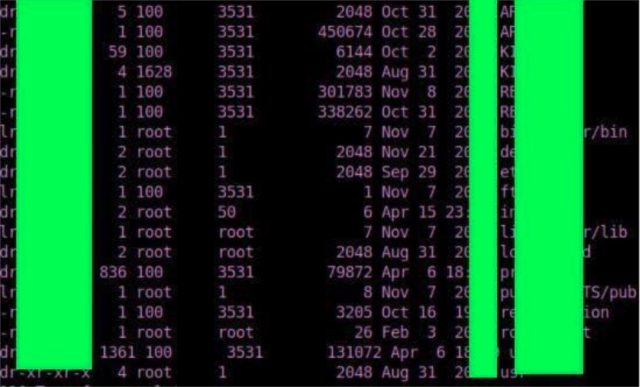

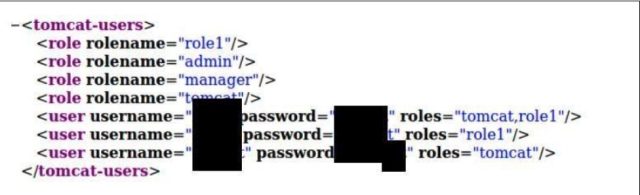

Los investigadores descubrieron que uno de los archivos tar.gz alojados en el servidor FTP contenía las credenciales del servidor Apache Tomcat en texto sin formato:

Sakura Samurai

Los investigadores verificaron que las credenciales eran válidas en el momento de su descubrimiento, pero dejaron de experimentar más para mantener éticos sus esfuerzos de investigación.

Miles de documentos y tickets de proyectos expuestos

Del mismo modo, en otro conjunto de subdominios no restringidos, los investigadores encontraron más de 4.500 tickets utilizados para rastrear los proyectos internos de Fermilab. Muchos de estos contenían archivos adjuntos confidenciales y comunicaciones privadas.

Sakura Samurai

Y otro servidor ejecutó una aplicación web que enumeraba los nombres completos de los usuarios registrados en diferentes grupos de trabajo, junto con sus direcciones de correo electrónico, ID de usuario y otra información específica del departamento.

Un cuarto servidor identificado por los investigadores expuso 5.795 documentos y 53.685 entradas de archivos sin requerir ninguna autenticación.

“Me sorprendió que una entidad gubernamental, que tiene un presupuesto de más de 500 millones de dólares, pudiera tener tantos agujeros de seguridad”, dijo Willis, el investigador de Sakura Samurai, a Ars en una entrevista. “No creo que tengan ni siquiera una seguridad informática básica después de este compromiso, que es suficiente para mantenerte despierto por la noche. No quisiera que un actor malintencionado robara datos importantes, cuya producción ha costado a Estados Unidos cientos de millones, al tiempo que deja la posibilidad de manipular equipos que podrían tener un impacto severo ”.

Los defectos graves se resolvieron rápidamente

Las actividades de investigación realizadas por Willis, Jackson y Henry fueron consistentes con Política de divulgación de vulnerabilidades de Fermiab. Fermilab respondió rápidamente al informe inicial de los investigadores y eliminó los errores rápidamente.

“Fermilab manejó las interacciones con respecto a los hallazgos de una manera rápida y positiva. No cuestionaron la autenticidad de nuestras vulnerabilidades e inmediatamente investigaron y repararon, reconociendo el sentido de urgencia”, dijo Jackson. “Lo primero que pensamos fue sobre la posibilidad de que un actor de amenazas de un estado-nación adquiera estos datos, especialmente porque no sorprende que Fermilab trabaje en investigaciones científicas innovadoras ”.

“Sabíamos que teníamos que actuar con rapidez e informar al Fermilab. No obstante, sigue loco por ver la facilidad con la que adquirimos datos sensibles, que incluían credenciales para equipos científicos y servidores ”, agregó.

Este descubrimiento de un laboratorio nacional financiado por el gobierno de EE. UU. Que tiene fallas de seguridad graves que son triviales de explotar se produce cuando varias agencias federales de EE. UU. Continúan siendo blanco de ataques cibernéticos.

La semana pasada, Ars informó que los actores de amenazas potencialmente habían pirateado al menos cinco agencias gubernamentales de EE. UU. A través de las vulnerabilidades de Pulse Connect Secure VPN. Por otra parte, el FBI está investigando un intento de extorsión por parte de operadores de ransomware contra el Departamento de Policía Metropolitana en Washington, DC.

Fermilab se negó a comentar.

Los hallazgos detallados de los investigadores relacionados con la investigación se proporcionan en su entrada en el blog.

Axe Sharma es un investigador, ingeniero y reportero de seguridad que publica en publicaciones líderes. Su experiencia radica en la investigación de malware, la ingeniería inversa y la seguridad de las aplicaciones. Es un miembro activo de la comunidad de la Fundación OWASP y la Asociación Británica de Periodistas.