imágenes falsas

Los investigadores de seguridad han descubierto un lote de aplicaciones de Google Play que robaron los mensajes de texto de los usuarios y realizaron compras no autorizadas por cuenta de los usuarios.

El malware, que estaba oculto en ocho aplicaciones que tenían más de 700.000 descargas, secuestró las notificaciones de mensajes SMS y luego realizó compras no autorizadas, los investigadores móviles de McAfee Sang Ryol Ryu y Chanung Pak dijo el lunes. McAfee está llamando al malware Android / Etinu.

Datos de usuario gratis para tomar

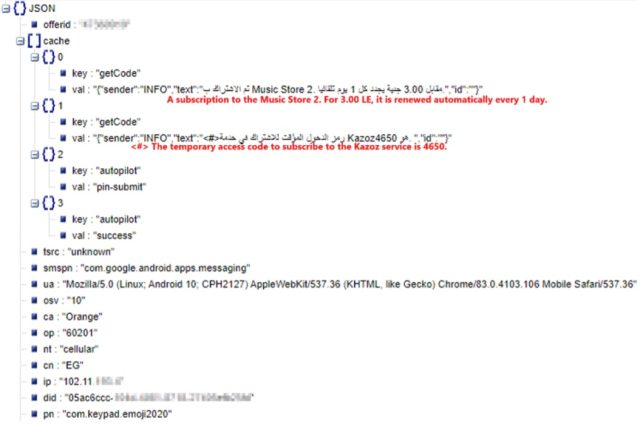

Los investigadores dijeron que una investigación del servidor operado por el atacante que controlaba los dispositivos infectados mostró que almacenaba todo tipo de datos de los teléfonos de los usuarios, incluido su operador de telefonía móvil, número de teléfono, mensajes SMS, dirección IP, país y estado de la red. El servidor también almacenó suscripciones de renovación automática, algunas de las cuales se veían así:

No es broma

El malware recuerda, si no idéntico, a una prolífica familia de malware de Android conocida como Joker, que también roba mensajes SMS y registra a los usuarios para servicios costosos.

“El malware secuestra el oyente de notificaciones para robar los m ensajes SMS entrantes como lo hace el malware Android Joker, sin el permiso de lectura de SMS”, escribieron los investigadores refiriéndose a Etinu. “Como un sistema en cadena, el malware luego pasa el objeto de notificación a la etapa final. Cuando la notificación surge del paquete de SMS predeterminado, el mensaje finalmente se envía mediante la interfaz JavaScript de WebView “.

Si bien los investigadores dicen que Etinu es una familia de malware distinta de Joker, el software de seguridad de Microsoft, Sophos y otras compañías usan la palabra Joker en sus nombres de detección de algunas de las aplicaciones maliciosas recién descubiertas. El flujo de descifrado de Etinu y el uso de cargas útiles de varias etapas también son similares.

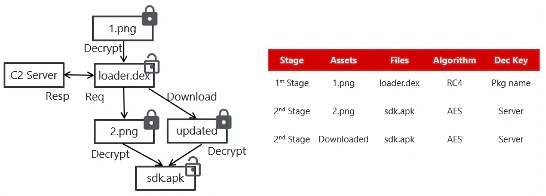

El flujo de descifrado.

McAfee

En un correo electrónico, Sang Ryol Ryu de McAfee escribió: “Si bien Etinu se parece mucho a Joker, en profundidad, sus procesos para cargar cargas útiles, cifrado y ubicaciones geográficas de destino son diferentes de Joker”.

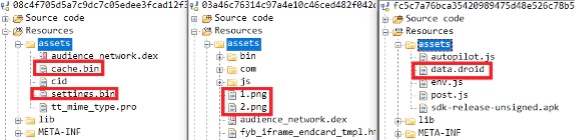

Las cargas útiles de Etinu aparecen en una carpeta de activos de Android con nombres de archivo como “cache.bin”, “settings.bin”, “data.droid” o “archivos de imagen”.

McAfee

Multi etapa

Como se muestra en el diagrama de flujo de descifrado anterior, el código malicioso oculto en el archivo de instalación principal descargado de Play abre un archivo cifrado llamado “1.png” y lo descifra usando una clave que es la misma que el nombre del paquete. A continuación, se ejecuta el archivo resultante, “loader.dex”, lo que genera una solicitud HTTP POST al servidor C2.

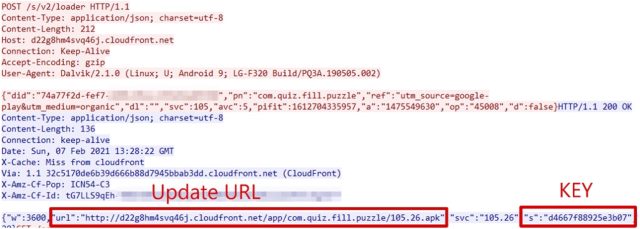

“Curiosamente, este malware utiliza servidores de administración de claves”, escribieron los investigadores de McAfee. “Solicita claves de los servidores para la segunda carga útil cifrada AES, ‘2.png’. Y el servidor devuelve la clave como el valor ‘s’ de JSON. Además, este malware tiene una función de actualización automática. Cuando el servidor responde el valor de ‘URL’, se usa el contenido de la URL en lugar de ‘2.png’. Sin embargo, los servidores no siempre responden a la solicitud o devuelven la clave secreta “.

McAfee

Las aplicaciones y los hash criptográficos correspondientes son:

| 08C4F705D5A7C9DC7C05EDEE3FCAD12F345A6EE6832D54B758E57394292BA651 | com.studio.keypaper2021 |

| CC2DEFEF5A14F9B4B9F27CC9F5BBB0D2FC8A729A2F4EBA20010E81A362D5560C | com.pip.editor.camera |

| 007587C4A84D18592BF4EF7AD828D5AAA7D50CADBBF8B0892590DB48CCA7487E | org.my.favorites.up.keypaper |

| 08FA33BC138FE4835C15E45D1C1D5A81094E156EEF28D02EA8910D5F8E44D4B8 | com.super.color.hairdryer |

| 9E688A36F02DD1B1A9AE4A5C94C1335B14D1B0B1C8901EC8C986B4390E95E760 | com.ce1ab3.app.photo.editor |

| 018B705E8577F065AC6F0EDE5A8A1622820B6AEAC77D0284852CEAECF8D8460C | com.hit.camera.pip |

| 0E2ACCFA47B782B062CC324704C1F999796F5045D9753423CF7238FE4CABBFA8 | com.daynight.keyboard.wallpaper |

| 50D498755486D3739BE5D2292A51C7C3D0ADA6D1A37C89B669A601A324794B06 | com.super.star.ringtones |

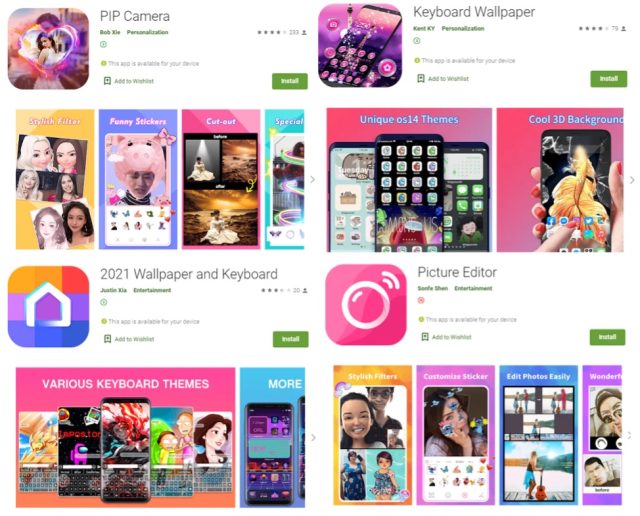

Algunas de las aplicaciones se ven así:

McAfee

Los investigadores dijeron que informaron sobre las aplicaciones a Google y la compañía las eliminó.