Un equipo de piratas informáticos avanzados aprovechó no menos de 11 vulnerabilidades de día cero en una campaña de nueve meses que utilizó sitios web comprometidos para infectar dispositivos con parches completos que ejecutan Windows, iOS y Android, dijo un investigador de Google.

Utilizando técnicas novedosas de explotación y ofuscación, un dominio de una amplia gama de tipos de vulnerabilidades y una infraestructura de entrega compleja, el grupo explotó cuatro días cero en febrero de 2020. La capacidad de los piratas informáticos para encadenar múltiples exploits que comprometían dispositivos Windows y Android completamente parcheados llevó miembros del Project Zero y Threat Analysis Group de Google para llamar al grupo “altamente sofisticado”.

Aún no ha terminado

El jueves, la investigadora de Project Zero, Maddie Stone, dijo que, en los ocho meses que siguieron a los ataques de febrero, el mismo grupo explotó siete vulnerabilidades desconocidas más, que esta vez también residían en iOS. Como fue el caso en febrero, los piratas informáticos entregaron las vulnerabilidades a través de ataques de abrevadero, que comprometen los sitios web frecuentados por objetivos de interés y agregan código que instala malware en los dispositivos de los visitantes.

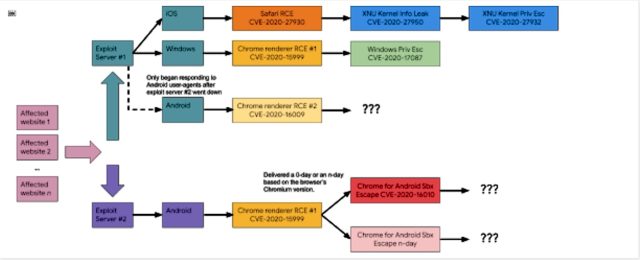

En todos los ataques, los sitios de abrevadero redirigían a los visitantes a una infraestructura en expansión que instalaba diferentes exploits según los dispositivos y navegadores que usaban los visitantes. Mientras que los dos servidores utilizados en febrero explotaron solo dispositivos Windows y Android, los ataques posteriores también explotaron dispositivos con iOS. A continuación se muestra un diagrama de cómo funcionó:

La capacidad de perforar defensas avanzadas integradas en sistemas operativos y aplicaciones bien fortificados que estaban completamente parcheados (por ejemplo, Chrome ejecutándose en Windows 10 y Safari ejecutándose en iOSA) fue un testimonio de la habilidad del grupo. Otro testimonio fue la abundancia de zerodays del grupo. Después de que Google parcheó una vulnerabilidad de ejecución de código que los atacantes habían estado explotando en el Procesador de Chrome En febrero, los piratas informáticos agregaron rápidamente un nuevo exploit de ejecución de código para el motor Chrome V8.

en un entrada en el blog publicado el jueves, Stone escribió:

Las vulnerabilidades cubren un espectro bastante amplio de problemas, desde una vulnerabilidad JIT moderna hasta una gran cantidad de errores de fuentes. En general, cada uno de los exploits mostró un conocimiento experto del desarrollo de exploits y la vulnerabilidad que se explota. En el caso de Chrome Freetype 0-day, el método de explotación era novedoso para Project Zero. El proceso para descubrir cómo activar la vulnerabilidad de privilegios del kernel de iOS no habría sido trivial. Los métodos de ofuscación eran variados y llevaban mucho tiempo descifrarlos.

En total, los investigadores de Google reunieron:

- 1 cadena completa dirigida a Windows 10 con parches completos mediante Google Chrome

- 2 cadenas parciales dirigidas a 2 dispositivos Android completamente parcheados diferentes que ejecutan Android 10 usando Google Chrome y Samsung Browser, y

- Explotaciones de RCE para iOS 11-13 y explotación de escalada de privilegios para iOS 13

Los siete días cero fueron:

- CVE-2020-15999: desbordamiento del búfer de montón de Chrome Freetype

- CVE-2020-17087: desbordamiento del búfer del montón de Windows en cng.sys

- CVE-2020-16009 – Confusión de tipo de Chrome en el mapa de TurboFan obsoleto

- CVE-2020-16010: desbordamiento del búfer de montón de Chrome para Android

- CVE-2020-27930: lectura / escritura de pila arbitraria de Safari a través de fuentes Type 1

- CVE-2020-27950: divulgación de la memoria del kernel de iOS XNU en los avances de mensajes de mach

- CVE-2020-27932: confusión del tipo de kernel de iOS con torniquetes

Defensas perforantes

La compleja cadena de exploits es necesaria para atravesar capas de defensas integradas en los sistemas operativos y aplicaciones modernos. Por lo general, la serie de exploits es necesaria para explotar el código en un dispositivo objetivo, hacer que ese código se salga de un entorno de pruebas de seguridad del navegador y elevar los privilegios para que el código pueda acceder a partes sensibles del sistema operativo.

La publicación del jueves no ofreció detalles sobre el grupo responsable de los ataques. Sería especialmente interesante saber si los piratas informáticos forman parte de un grupo que ya es conocido por los investigadores o si se trata de un equipo nunca antes visto. También sería útil la información sobre las personas a las que se dirigió.

La importancia de mantener las aplicaciones y los sistemas operativos actualizados y evitar sitios web sospechosos sigue en pie. Desafortunadamente, ninguna de esas cosas habría ayudado a las víctimas hackeadas por este grupo desconocido.