Los investigadores de Google han detallado una sofisticada operación de piratería que aprovechó las vulnerabilidades en Chrome y Windows para instalar malware en dispositivos Android y Windows.

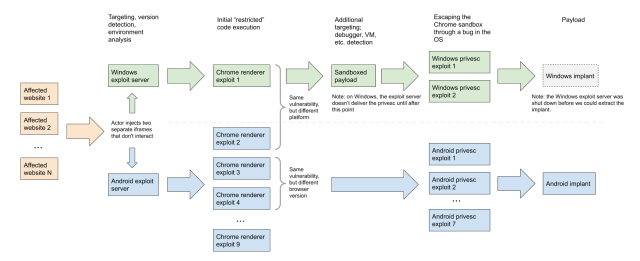

Algunas de las vulnerabilidades fueron de día cero, lo que significa que se dirigieron a vulnerabilidades que en ese momento eran desconocidas para Google, Microsoft y la mayoría de los investigadores externos (ambas compañías han parcheado las fallas de seguridad desde entonces). Los piratas informáticos entregaron las vulnerabilidades a través de ataques de abrevadero, que comprometen los sitios frecuentados por los objetivos de interés y encadenan los sitios con código que instala malware en los dispositivos de los visitantes. Los sitios con trampas explosivas hicieron uso de dos servidores de exploits, uno para usuarios de Windows y el otro para usuarios de Android.

No son los hackers promedio

El uso de una infraestructura compleja y de día cero no es en sí mismo un signo de sofisticación, pero muestra una habilidad superior a la media por parte de un equipo profesional de piratas informáticos. Combinado con la robustez del código de ataque, que encadenaba múltiples exploits de manera eficiente, la campaña demuestra que fue llevada a cabo por un “actor altamente sofisticado”.

“Estas cadenas de exploits están diseñadas para ofrecer eficiencia y flexibilidad a través de su modularidad”, dijo un investigador del equipo de investigación de exploits Project Zero de Google. escribió. “Se trata de un código complejo y bien diseñado con una variedad de métodos de explotación novedosos, registros maduros, técnicas de posexplotación sofisticadas y calculadas y grandes volúmenes de comprobaciones antianálisis y de focalización. Creemos que equipos de expertos han diseñado y desarrollado estas cadenas de exploits “.

La modularidad de las cargas útiles, las cadenas de explotación intercambiables y el registro, la orientación y la madurez de la operación también distinguen a la campaña, dijo el investigador.

Los cuatro días cero explotados fueron:

- CVE-2020-6418—Vulnerabilidad de Chrome en TurboFan (corregido en febrero de 2020)

- CVE-2020-0938—Font Vulnerability en Windows (solucionado en abril de 2020)

- CVE-2020-1020—Font Vulnerability en Windows (solucionado en abril de 2020)

- CVE-2020-1027—Vulnerabilidad de Windows CSRSS (corregido en abril de 2020)

Los atacantes obtuvieron la ejecución remota de código mediante la explotación del día cero de Chrome y varias vulnerabilidades de Chrome recientemente parcheadas. Todos los días cero se utilizaron contra usuarios de Windows. Ninguna de las cadenas de ataque dirigidas a dispositivos Android explotó los días cero, pero los investigadores del Proyecto Cero dijeron que es probable que los atacantes tuvieran Android días cero a su disposición.

El siguiente diagrama proporciona una descripción general visual de la campaña, que ocurrió en el primer trimestre del año pasado:

En total, Project Zero publicó seis entregas que detallan las vulnerabilidades y las cargas útiles posteriores a la explotación que encontraron los investigadores. Otras partes describen un Error infinito de Chrome, la Exploits de Chrome, la Exploits de Android, la cargas útiles posteriores a la explotación de Android, y el Exploits de Windows.

La intención de la serie es ayudar a la comunidad de seguridad en general a combatir de manera más eficaz operaciones complejas de malware. “Esperamos que esta serie de publicaciones en el blog brinde a otros una mirada en profundidad a la explotación de un actor maduro, y presumiblemente con buenos recursos del mundo real”, escribieron los investigadores de Project Zero.