Todavía resentido por el volcado de números de teléfono del mes pasado pertenecientes a 500 millones de usuarios de Facebook, el gigante de las redes sociales tiene una nueva crisis de privacidad con la que lidiar: una herramienta que, a escala masiva, vincula las cuentas de Facebook asociadas con direcciones de correo electrónico, incluso cuando los usuarios Elija configuraciones para evitar que sean públicas.

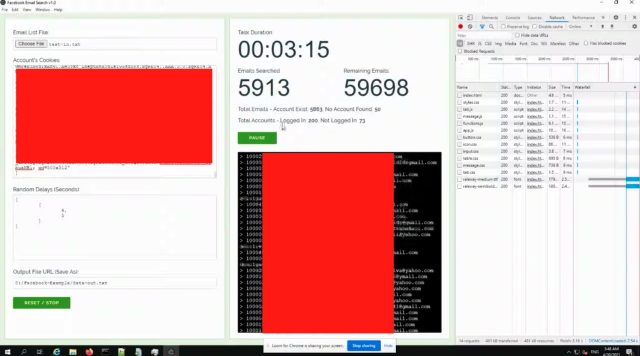

Un video que circuló el martes mostró a un investigador demostrando una herramienta llamada Facebook Email Search v1.0, que dijo que podría vincular cuentas de Facebook a hasta 5 millones de direcciones de correo electrónico por día. El investigador, que dijo que se hizo público después de que Facebook dijera que no creía que la debilidad que encontró era lo suficientemente “importante” como para ser reparada, proporcionó a la herramienta una lista de 65.000 direcciones de correo electrónico y observó lo que sucedió a continuación.

“Como puede ver en el registro de salida aquí, estoy obteniendo una cantidad significativa de resultados de ellos”, dijo el investigador mientras el video mostraba la herramienta procesando la lista de direcciones. “He gastado tal vez $ 10 para comprar unas 200 cuentas de Facebook. Y en tres minutos, me las he arreglado para hacer esto por 6.000 [email] cuentas “.

Ars obtuvo el video con la condición de que no se compartiera. Una transcripción de audio completa aparece al final de esta publicación.

Dejar caer la pelota

En un comunicado, Facebook dijo: “Parece que cerramos por error este informe de recompensas de errores antes de enviarlo al equipo apropiado. Apreciamos que el investigador comparta la información y estamos tomando medidas iniciales para mitigar este problema mientras hacemos un seguimiento para comprender mejor su recomendaciones.”

Un representante de Facebook no respondió a una pregunta que preguntaba si la compañía le dijo al investigador que no consideraba la vulnerabilidad lo suficientemente importante como para justificar una solución. El representante dijo que los ingenieros de Facebook creen que han mitigado la filtración al desactivar la técnica que se muestra en el video.

El investigador, a quien Ars acordó no identificar, dijo que Facebook Email Search explotó una vulnerabilidad de front-end que informó a Facebook recientemente, pero que “ellos [Facebook] no considero que sea lo suficientemente importante como para ser parcheado “. A principios de este año, Facebook tenía una vulnerabilidad similar que finalmente se solucionó.

“Esta es esencialmente exactamente la misma vulnerabilidad”, dice el investigador. “Y por alguna razón, a pesar de que yo le demostré esto a Facebook y les hice saber, me dijeron directamente que no tomarán medidas contra eso”.

En Twitter

Facebook ha sido criticado no solo por proporcionar los medios para estas recopilaciones masivas de datos, sino también por la forma en que intenta promover activamente la idea de que representan un daño mínimo para los usuarios de Facebook. Un correo electrónico que Facebook envió inadvertidamente a un reportero de la publicación holandesa. DataNews instruyó al personal de relaciones públicas a “enmarcar esto como un tema amplio de la industria y normalizar el hecho de que esta actividad ocurre con regularidad”. Facebook también ha hecho la distinción entre scraping y hacks o infracciones.

No está claro si alguien aprovechó activamente este error para construir una base de datos masiva, pero ciertamente no sería sorprendente. “Creo que se trata de una vulnerabilidad bastante peligrosa y me gustaría que me ayudaran a detenerla”, dijo el investigador.

Aquí está la transcripción escrita del video:

Entonces, lo que me gustaría demostrar aquí es una vulnerabilidad activa dentro de Facebook, que permite a los usuarios malintencionados consultar, um, direcciones de correo electrónico dentro de Facebook y hacer que Facebook devuelva cualquier usuario que coincida.

Um, esto funciona con una vulnerabilidad de front-end con Facebook, que les he informado, los hizo conscientes de, um, que no consideran lo suficientemente importante como para ser parcheado, eh, lo que yo consideraría bastante una violación significativa de la privacidad y un gran problema.

Este método está siendo utilizado actualmente por software, que está disponible ahora mismo dentro de la comunidad de piratería.

Actualmente se está utilizando para comprometer cuentas de Facebook con el fin de apoderarse de grupos de páginas y, eh, cuentas de publicidad de Facebook para obviamente una ganancia monetaria. Um, he configurado este ejemplo visual sin JS.

Lo que he hecho aquí es que he tomado 250 cuentas de Facebook, cuentas de Facebook recién registradas, que compré en línea por unos 10 dólares.

Um, he consultado o estoy consultando 65.000 direcciones de correo electrónico. Y como puede ver en el registro de salida aquí, obtengo una cantidad significativa de resultados de ellos.

Si miro el archivo de salida, puede ver que tengo un nombre de ID de usuario y la dirección de correo electrónico que coinciden con las direcciones de correo electrónico de entrada, que he utilizado. Ahora, como digo, he gastado tal vez $ 10 usando dos para comprar 200 cuentas de Facebook. Y en tres minutos, logré hacer esto para 6.000 cuentas.

He probado esto a mayor escala y es posible usarlo para extraer de manera factible hasta 5 millones de direcciones de correo electrónico por día.

Ahora había una vulnerabilidad existente con Facebook, eh, a principios de este año, que fue parcheada. Esta es esencialmente la misma vulnerabilidad. Y por alguna razón, a pesar de que yo le demostré esto a Facebook y les hice saber, um, me dijeron directamente que no tomarían medidas contra eso.

Así que me acerco a personas como ustedes, eh, con la esperanza de que puedan usar su influencia o sus contactos para detener esto, porque tengo mucha, mucha confianza.

Esto no solo es una gran violación de la privacidad, sino que dará como resultado un nuevo volcado de datos grande, incluidos los correos electrónicos, que permitirá que las partes indeseables no solo tengan este correo electrónico con coincidencias de ID de usuario, sino que lo agreguen. la dirección de correo electrónico a los números de teléfono, que han estado disponibles en infracciones anteriores, um, estoy muy feliz de demostrar la vulnerabilidad del front-end para que pueda ver cómo funciona.

No lo voy a mostrar en este video simplemente porque no quiero que el video sea, um, no quiero que se explote el método, pero si me complaciera, demostrarlo, um , si es necesario, pero como puede ver, puede ver que continúa produciendo más y más y más. Creo que se trata de una vulnerabilidad bastante peligrosa y me gustaría que me ayudaran a detenerla.