La red de anonimato Tor ha generado controversia casi constantemente desde sus inicios hace casi dos décadas. Los partidarios dicen que es un servicio vital para proteger la privacidad en línea y eludir la censura, particularmente en países con malos antecedentes en materia de derechos humanos. Mientras tanto, los críticos argumentan que Tor protege a los delincuentes que distribuyen imágenes de abuso infantil, trafican con drogas ilegales y se involucran en otras actividades ilícitas.

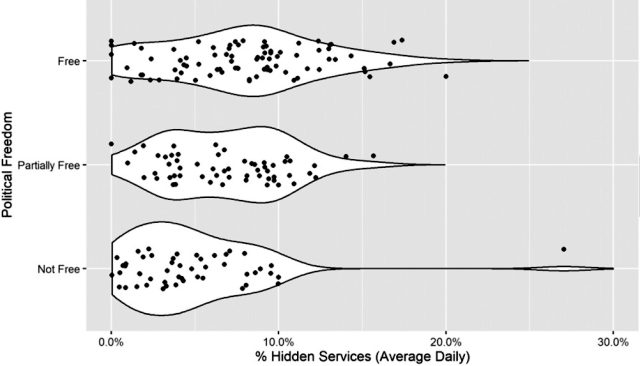

Los investigadores revelaron el lunes nuevas estimaciones que intentan medir los posibles daños y beneficios de Tor. Descubrieron que, en todo el mundo, casi el 7 por ciento de los usuarios de Tor se conectan a servicios ocultos, que según los investigadores tienen una probabilidad desproporcionada de ofrecer servicios o contenido ilícitos en comparación con los sitios normales de Internet. Las conexiones a servicios ocultos fueron significativamente más altas en países clasificados como políticamente más “libres” en comparación con aquellos que son “parcialmente gratuitos” o “no gratuitos”.

Lícito versus ilícito

Específicamente, la fracción de usuarios de Tor que acceden globalmente a sitios ocultos es 6.7, una proporción relativamente pequeña. Sin embargo, esos usuarios no están distribuidos geográficamente de manera uniforme. En países con regímenes calificados como “no libres” por esta puntuación de una organización llamada Freedom House, el acceso a servicios ocultos fue solo del 4.8 por ciento. En los países “libres”, la proporción saltó al 7,8 por ciento.

Aquí hay un gráfico del desglose:

En un artículo, los investigadores escribieron:

La red de anonimato Tor se puede utilizar tanto con fines lícitos como ilícitos. Nuestros resultados proporcionan una estimación clara, aunque probabilística, del grado en que los usuarios de Tor participan en cualquiera de las formas de actividad. Generalmente, los usuarios de Tor en países políticamente “libres” tienen muchas más probabilidades de usar la red de formas probablemente ilícitas. Aún quedan muchas preguntas adicionales, dada la naturaleza anónima de Tor y otros sistemas similares como I2P y Freenet. Sin embargo, nuestros resultados sugieren estrictamente que los usuarios de Tor en regímenes más represivos “no libres” tienden a ser mucho más propensos a aventurarse a través de la red Tor para borrar contenido web y, por lo tanto, son comparativamente menos propensos a participar en actividades que serían consideradas ampliamente. malicioso.

Las estimaciones se basan en una muestra que comprende el 1 por ciento de los nodos de entrada de Tor, que los investigadores monitorearon desde el 31 de diciembre de 2018 hasta el 18 de agosto de 2019, con una interrupción en la recopilación de datos del 4 de mayo al 13 de mayo. Mediante el análisis de búsquedas de directorios y otros firmas únicas en el tráfico, los investigadores distinguieron cuando un cliente Tor estaba visitando sitios web normales de Internet o servicios anónimos (o Dark Web).

Los investigadores, de Virginia Tech en Blacksburg, Virginia; Skidmore College en Saratoga Springs, Nueva York; y Cyber Espion en Portsmouth, Reino Unido — reconocieron que las estimaciones no son perfectas. En parte, eso se debe a que las estimaciones se basan en la suposición no demostrable de que la inmensa mayoría de los sitios de la Dark Web proporcionan contenido o servicios ilícitos.

Sin embargo, el documento argumenta que los hallazgos pueden ser útiles para los responsables de la formulación de políticas que intentan evaluar los beneficios de Tor en relación con los daños que crea. Los investigadores ven los resultados a través de la lente del artículo de 2015 titulado El dilema de la Dark Web: Tor, anonimato y vigilancia en línea y En libertad, el ensayo publicado por el filósofo inglés John Stuart Mill en 1859.

El dilema de la Dark Web

Los investigadores en El periódico del lunes escribió:

Estos resultados tienen una serie de consecuencias para la investigación y la política. Primero, los resultados sugieren que las tecnologías que otorgan el anonimato como Tor presentan un claro desafío de política pública e incluyen un contexto político y componentes geográficos claros. Este desafío político se conoce en la literatura como el “dilema de la Dark Web”. En la raíz del dilema está el llamado “principio de daño” propuesto en En libertad por John Stuart Mill. En este principio, es moralmente permisible emprender cualquier acción siempre que no cause daño a otra persona.

El desafío de la red de anonimato Tor, como lo sugiere su naturaleza de uso dual, es que las soluciones políticas máximas prometen causar daño a alguna de las partes. Es probable que dejar la red Tor libre de la investigación policial conduzca a daños directos e indirectos que resulten del uso del sistema por parte de quienes participan en la explotación infantil, el intercambio de drogas y la venta de armas de fuego, aunque estos daños son, por supuesto, muy importantes. heterogéneos en términos de sus posibles impactos sociales negativos y algunos, como el uso personal de drogas, también pueden tener costos predominantemente individuales en algunos casos.

Por el contrario, simplemente trabajar para cerrar Tor causaría daño a los disidentes y activistas de derechos humanos, en particular, nuestros resultados sugieren, en regímenes más represivos y menos políticamente libres donde las protecciones tecnológicas a menudo son más necesarias.

Nuestros resultados, que muestran la distribución desigual de los probables usuarios lícitos e ilícitos de Tor entre países, también sugieren que puede haber una inminente conflagración de políticas públicas en el horizonte. La red Tor, por ejemplo, se ejecuta en entre 6000 y 6500 nodos voluntarios. Si bien estos nodos están distribuidos en varios países, es plausible que muchos de estos puntos de infraestructura se agrupen en países democráticos liberales políticamente libres. Además, el Proyecto Tor, que administra el código detrás de la red, es una organización sin fines de lucro incorporada en los Estados Unidos y rastrea tanto sus orígenes intelectuales como una gran parte de sus recursos financieros al gobierno de los Estados Unidos.

En otras palabras, gran parte de la infraestructura física y de protocolo de la red de anonimato Tor está agrupada de manera desproporcionada en regímenes libres, especialmente en Estados Unidos. Vincular esta tendencia con una interpretación estricta de nuestros resultados actuales sugiere que los daños de la red de anonimato Tor se agrupan en países libres que albergan la infraestructura de Tor y que los beneficios se agrupan en regímenes desproporcionadamente altamente represivos.

Una suposición “errónea”

No pasó mucho tiempo para que la gente detrás del Proyecto Tor cuestionara los hallazgos y las suposiciones que los llevaron. En un correo electrónico, Isabela Bagueros, directora ejecutiva del Proyecto Tor, escribió:

Los autores de este artículo de investigación han optado por categorizar todos los sitios .onion y todo el tráfico a estos sitios como “ilícito” y todo el tráfico en la “Clear Web” como “lícito”.

Esta suposición es errónea. Muchos sitios web, herramientas y servicios populares utilizan servicios de cebolla para ofrecer a sus usuarios beneficios de privacidad y elusión de la censura. Por ejemplo, Facebook ofrece un servicio de cebolla. Las organizaciones de noticias globales, como The New York Times, BBC, Deutsche Welle, Mada Masr y Buzzfeed, ofrecen servicios de cebolla.

Las plataformas de denuncia de irregularidades, las herramientas de intercambio de archivos, las aplicaciones de mensajería, las VPN, los navegadores, los servicios de correo electrónico y los proyectos de software gratuito también utilizan los servicios de cebolla para ofrecer protecciones de privacidad a sus usuarios, incluidos Riseup, OnionShare, SecureDrop, GlobaLeaks, ProtonMail, Debian, Mullvad VPN, Ricochet Refresh , Briar y Qubes OS.

(Para obtener aún más ejemplos y citas de administradores de sitios web que usan servicios de cebolla sobre por qué usan Tor: https://blog.torproject.org/more-onions-end-of-campaign)

Anular el tráfico a estos sitios y servicios ampliamente utilizados como “ilícitos” es una generalización que demoniza a las personas y organizaciones que eligen tecnología que les permite proteger su privacidad y eludir la censura. En un mundo de creciente capitalismo de vigilancia y censura de Internet, la privacidad en línea es necesaria para que muchos de nosotros ejerzamos nuestros derechos humanos de acceder libremente a la información, compartir nuestras ideas y comunicarnos entre nosotros. La identificación incorrecta de todo el tráfico de servicios de cebolla como “ilícito” perjudica la lucha por proteger el cifrado y beneficia a los poderes que están tratando de debilitar o prohibir por completo la tecnología de privacidad sólida.

En segundo lugar, esperamos escuchar a los investigadores describir su metodología con más detalle, para que la comunidad científica tenga la posibilidad de evaluar si su enfoque es preciso y seguro. La copia del documento proporcionada no describe su metodología, por lo que no hay forma de que el Proyecto Tor u otros investigadores evalúen la precisión de sus hallazgos.

Es poco probable que el documento convierta a los partidarios de Tor en críticos o viceversa. Sin embargo, proporciona una estimación oportuna del uso general de Tor y el desglose geográfico que será de interés para muchos legisladores.