Microsoft dijo el miércoles que una empresa con sede en Austria nombró DSIRF usó múltiples días cero de Windows y Adobe Reader para piratear organizaciones ubicadas en Europa y América Central.

Múltiples medios de comunicación han publicado artículos como Ésteque citó elementos de marketing y otras pruebas que vinculan a DSIRF con Subzero, un conjunto de herramientas maliciosas para la “exfiltración automatizada de datos confidenciales/privados” y “operaciones de acceso personalizadas”. [including] identificación, seguimiento e infiltración de amenazas”.

Los miembros del Centro de Inteligencia de Amenazas de Microsoft, o MSTIC, dijeron que han encontrado infecciones de malware de Subzero que se propagan a través de una variedad de métodos, incluida la explotación de lo que en ese momento eran los días cero de Windows y Adobe Reader, lo que significa que los atacantes conocían las vulnerabilidades antes. Microsoft y Adobe lo hicieron. Los objetivos de los ataques observados hasta la fecha incluyen firmas de abogados, bancos y consultorías estratégicas en países como Austria, el Reino Unido y Panamá, aunque esos no son necesariamente los países en los que residían los clientes de DSIRF que pagaron por el ataque.

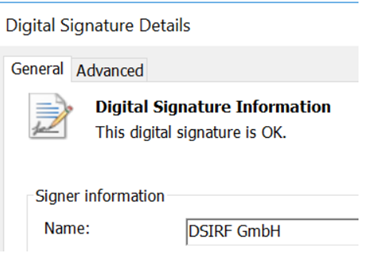

“MSTIC ha encontrado múltiples vínculos entre DSIRF y las vulnerabilidades y el malware utilizado en estos ataques”, escribieron los investigadores de Microsoft. “Estos incluyen la infraestructura de comando y control utilizada por el malware que se vincula directamente a DSIRF, una cuenta de GitHub asociada a DSIRF que se usa en un ataque, un certificado de firma de código emitido a DSIRF que se usa para firmar un exploit y otros informes de noticias de código abierto. atribuyendo Subzero a DSIRF”.

microsoft

No se devolvió un correo electrónico enviado a DSIRF en busca de comentarios.

La publicación del miércoles es la última en apuntar al flagelo del spyware mercenario vendido por empresas privadas. NSO Group, con sede en Israel, es el ejemplo más conocido de una empresa con fines de lucro que vende costosos exploits que a menudo comprometen los dispositivos que pertenecen a periodistas, abogados y activistas. Otro mercenario con sede en Israel llamado Candiru fue perfilado por Microsoft y el Citizen Lab de la Universidad de Toronto el año pasado y recientemente fue descubierto orquestando campañas de phishing en nombre de clientes que podían eludir la autenticación de dos factores.

También el miércoles, el Comité Selecto Permanente de Inteligencia de la Cámara de Representantes de EE. UU. celebró una audiencia sobre la proliferación de spyware comercial extranjero. Uno de los oradores era la hija de un exgerente de hotel en Ruanda que fue encarcelado después de salvar cientos de vidas y hablar sobre el genocidio que había tenido lugar. Ella relató la experiencia de tener su teléfono pirateado con software espía NSO el mismo día se reunió con el ministro de Asuntos Exteriores de Bélgica.

Refiriéndose a DSIRF usando el trabajo KNOTWEED, los investigadores de Microsoft escribieron:

En mayo de 2022, MSTIC encontró una ejecución remota de código (RCE) de Adobe Reader y una cadena de exploits de escalada de privilegios de Windows de 0 días que se usaban en un ataque que condujo a la implementación de Subzero. Los exploits se empaquetaron en un documento PDF que se envió a la víctima por correo electrónico. Microsoft no pudo adquirir la porción de PDF o Adobe Reader RCE de la cadena de explotación, pero la versión de Adobe Reader de la víctima se lanzó en enero de 2022, lo que significa que la explotación utilizada fue una explotación de 1 día desarrollada entre enero y mayo, o una Explotación de 0 días. Según el uso extensivo de KNOTWEED de otros días 0, evaluamos con confianza media que Adobe Reader RCE es un exploit de día 0. El exploit de Windows fue analizado por MSRC, se encontró que era un exploit de 0 días y luego se parchó en julio de 2022 como CVE-2022-22047. Curiosamente, había indicaciones en el código de explotación de Windows de que también fue diseñado para ser utilizado desde navegadores basados en Chromium, aunque no hemos visto evidencia de ataques basados en navegador.

La vulnerabilidad CVE-2022-22047 está relacionada con un problema con contexto de activación almacenamiento en caché en el subsistema de tiempo de ejecución del servidor del cliente (CSRSS) en Windows. En un nivel alto, la vulnerabilidad podría permitir que un atacante proporcione un manifiesto de ensamblaje diseñado, lo que crearía un contexto de activación malicioso en la memoria caché del contexto de activación, para un proceso arbitrario. Este contexto almacenado en caché se usa la próxima vez que se genera el proceso.

CVE-2022-22047 se utilizó en ataques relacionados con KNOTWEED para escalar privilegios. La vulnerabilidad también brindaba la capacidad de escapar de los entornos limitados (con algunas advertencias, como se explica a continuación) y lograr la ejecución del código a nivel del sistema. La cadena de explotación comienza con la escritura de una DLL maliciosa en el disco desde el proceso de procesamiento de Adobe Reader en la zona de pruebas. Luego, se usó el exploit CVE-2022-22047 para apuntar a un proceso del sistema al proporcionar un manifiesto de aplicación con un atributo no documentado que especificaba la ruta de la DLL maliciosa. Luego, cuando el proceso del sistema se generó a continuación, se usó el atributo en el contexto de activación maliciosa, se cargó la DLL maliciosa desde la ruta dada y se logró la ejecución del código a nivel del sistema.

La publicación del miércoles también proporciona indicadores detallados de compromiso que los lectores pueden usar para determinar si han sido atacados por DSIRF.

Microsoft usó el término PSOA, abreviatura de actor ofensivo del sector privado, para describir a los mercenarios cibernéticos como DSIRF. La compañía dijo que la mayoría de las PSOA operan bajo uno o ambos modelos. El primero, acceso como servicio, vende herramientas completas de piratería informática a los clientes para que las utilicen en sus propias operaciones. En el otro modelo, hack-for-hire, la PSOA lleva a cabo las operaciones específicas por sí misma.

“Según los ataques observados y los informes de noticias, MSTIC cree que KNOTWEED puede combinar estos modelos: venden el malware Subzero a terceros, pero también se ha observado que utilizan la infraestructura asociada a KNOTWEED en algunos ataques, lo que sugiere una participación más directa”, escribieron los investigadores de Microsoft.