Los altavoces inteligentes se han convertido en un complemento doméstico para muchos, pero la elección requiere cierta vigilancia sobre posibles violaciones de seguridad. Ahora, los investigadores han demostrado que los piratas informáticos pueden hacer que estos pequeños dispositivos hagan sus ofertas sin hacer un solo ruido.

Se demostró que los dispositivos que ejecutan el Asistente de Google, Amazon Alexa y Siri son vulnerables a este agujero de seguridad, y los investigadores también lo hicieron funcionar en un dispositivo del Portal de Facebook. Incluso los teléfonos y tabletas demostraron ser vulnerables.

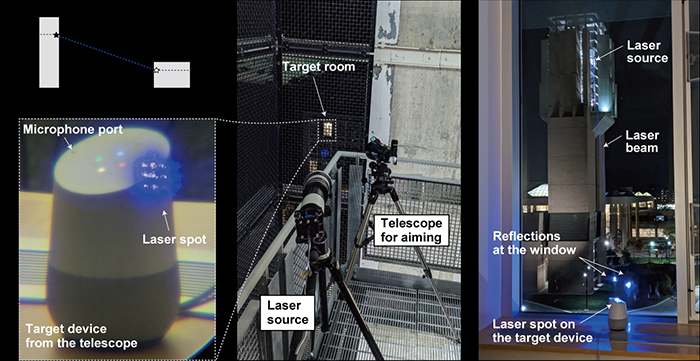

El truco funciona a través de sistemas micro electromecánicos, o MEM, integrados en micrófonos de altavoces inteligentes. Estos pequeños componentes pueden interpretar la luz como sonido, lo que significa que pueden ser manipulados por algo tan simple como un puntero láser.

Teniendo en cuenta que los altavoces inteligentes a menudo están conectados a cerraduras inteligentes, alarmas inteligentes y otros dispositivos de seguridad para el hogar, no es difícil imaginar cómo esto podría usarse para colarse en una propiedad (o tal vez simplemente encender una cafetera inteligente).

"Sabemos que la luz desencadena algún tipo de movimiento en el diafragma del micrófono, y que los micrófonos están diseñados para interpretar tales movimientos como sonido, ya que generalmente son el resultado de la presión del sonido que golpea físicamente el diafragma", dijeron los investigadores a Dan Goodin en Ars Technica

"Sin embargo, no entendemos completamente la física detrás de esto, y actualmente estamos trabajando en investigar esto".

El equipo consiguió que el pirateo funcionara a través de ventanas, a distancias de hasta 110 metros (361 pies), y con un kit que costaba solo unos pocos dólares estadounidenses. Los altavoces inteligentes a menudo no vienen con protecciones de seguridad adicionales: si emite un comando de voz, simplemente funciona.

Sin embargo, antes de bloquear su Amazon Echo en el armario, tenga en cuenta que el ataque necesita una línea de visión con el dispositivo. Por lo general, estos altavoces también emiten comentarios audibles, por lo que sabría si alguien intenta hacer compras en línea o apaga las luces inteligentes de forma remota.

El exploit también necesita una configuración bastante sofisticada, con un láser fuerte y enfocado, y un equipo para convertir los comandos de audio en modulaciones de luz láser. No es algo que sus vecinos puedan hacer fácilmente, aunque es posible que desee mantener sus altavoces inteligentes alejados de las ventanas, por si acaso.

Según los investigadores, hay formas en que los altavoces inteligentes podrían reducir el riesgo de este tipo de ataque, respondiendo solo a los comandos si se activan múltiples micrófonos en el altavoz e implementando tecnología de reconocimiento de voz (esto está disponible en algunos altavoces, pero no existe) siempre está habilitado por defecto).

Cuando fueron contactados para hacer comentarios, Amazon y Google dijeron que estaban vigilando la investigación. El consenso general es que este no es realmente un truco práctico que cualquiera podría intentar seriamente, pero sin duda es algo a tener en cuenta.

E incluso si este podría no ser el tipo de ataque de seguridad que es probable que ocurra en su calle, la investigación es valiosa para descubrir qué enfoques podrían tomar los piratas informáticos en el futuro, a medida que nuestros hogares y negocios se llenen cada vez más de dispositivos activados por voz.

"Una mejor comprensión de la física detrás del ataque beneficiará tanto a los nuevos ataques como a las contramedidas", escriben los investigadores en su papel.

El documento aún no se ha revisado y publicado por pares, pero puede leer más sobre la investigación aquí.