El malware que explota vulnerabilidades sin parches en 30 complementos diferentes de WordPress ha infectado cientos, si no miles, de sitios y puede haber estado en uso activo durante años, según un artículo publicado la semana pasada.

El malware basado en Linux instala una puerta trasera que hace que los sitios infectados redirijan a los visitantes a sitios maliciosos, investigadores de la firma de seguridad Dr.Web dijo. También puede deshabilitar el registro de eventos, entrar en modo de espera y apagarse. Se instala explotando vulnerabilidades ya parcheadas en complementos que los propietarios de sitios web usan para agregar funcionalidades como chat en vivo o informes de métricas al sistema central de administración de contenido de WordPress.

“Si los sitios usan versiones desactualizadas de dichos complementos, que carecen de soluciones cruciales, las páginas web seleccionadas se inyectan con JavaScripts maliciosos”, escribieron los investigadores de Dr.Web. “Como resultado, cuando los usuarios hacen clic en cualquier área de una página atacada, son redirigidos a otros sitios”.

Búsquedas como Éste indican que más de 1300 sitios contienen el JavaScript que activa la puerta trasera. Es posible que algunos de esos sitios hayan eliminado el código malicioso desde el último análisis. Aún así, proporciona una indicación del alcance del malware.

Los complementos explotados incluyen:

- Complemento de soporte de chat en vivo de WP

- WordPress – Publicaciones relacionadas con Yuzo

- Complemento personalizador de tema visual de lápiz amarillo

- Easysmtp

- Complemento de cumplimiento de WP GDPR

- Tema de periódico en el control de acceso de WordPress (vulnerabilidad CVE-2016-10972)

- Thim Core

- Insertador de código de Google

- Complemento de donaciones totales

- Publicar plantillas personalizadas Lite

- Administrador de reservas rápidas de WP

- Chat en vivo de Facebook por Zotabox

- Complemento de WordPress para diseñador de blogs

- Preguntas frecuentes de WordPress Ultimate (vulnerabilidades CVE-2019-17232 y CVE-2019-17233)

- Integración WP-Matomo (WP-Piwik)

- Códigos cortos de WordPress ND para Visual Composer

- Chat en vivo de WP

- Próximamente página y modo de mantenimiento

- Híbrido

- Complemento Brizy de WordPress

- Reproductor de ví deo FV Flowplayer

- WooCommerce

- Próximamente página de WordPress

- Tema de WordPress OneTone

- Complemento de WordPress de campos simples

- Complemento SEO de WordPress Delucks

- Creador de encuestas, encuestas, formularios y cuestionarios de OpinionStage

- Rastreador de métricas sociales

- Buscador de fuentes RSS de WPeMatico

- Complemento de revisiones enriquecidas

“Si una o más vulnerabilidades se explotan con éxito, la página de destino se inyecta con un JavaScript malicioso que se descarga desde un servidor remoto”, explicó el artículo de Dr.Web. “Con eso, la inyección se realiza de tal manera que cuando se carga la página infectada, este JavaScript se iniciará primero, independientemente del contenido original de la página. En este punto, cada vez que los usuarios hagan clic en cualquier lugar de la página infectada, serán transferidos al sitio web al que los atacantes necesitan que vayan los usuarios”.

El JavaScript contiene enlaces a una variedad de dominios maliciosos, que incluyen:

deseos de cabildeo[.]com

vamos a hacer una fiesta3[.]Georgia

entregabuenasestrategias[.]com

gabriellalovecats[.]com

CSS[.]digestcolect[.]com

clon[.]recopilar vías rápidas[.]com

Contar[.]seguimientoestadísticasss[.]com

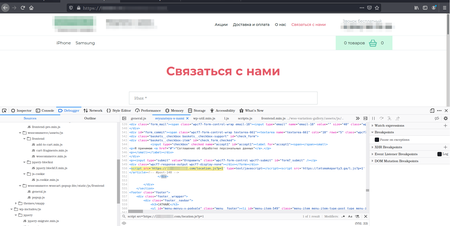

La siguiente captura de pantalla muestra cómo aparece JavaScript en la fuente de la página del sitio infectado:

Dr. Web

Los investigadores encontraron dos versiones de la puerta trasera: Linux.BackDoor.WordPressExploit.1 y Linux.BackDoor.WordPressExploit.2. Dijeron que el malware puede haber estado en uso durante tres años.

Los complementos de WordPress han sido durante mucho tiempo un medio común para infectar sitios. Si bien la seguridad de la aplicación principal es bastante sólida, muchos complementos están plagados de vulnerabilidades que pueden provocar infecciones. Los delincuentes utilizan sitios infectados para redirigir a los visitantes a sitios utilizados para la suplantación de identidad, el fraude publicitario y la distribución de malware.

Las personas que ejecutan sitios de WordPress deben asegurarse de estar usando las versiones más recientes del software principal, así como los complementos. Deben priorizar la actualización de cualquiera de los complementos enumerados anteriormente.