Darkside, el grupo de ransomware que interrumpió la distribución de gasolina en una amplia franja de EE. UU. Esta semana, se ha oscurecido y no está claro si el grupo está cesando, suspendiendo o alterando sus operaciones o simplemente está orquestando una estafa de salida.

El jueves, los ocho sitios web oscuros que Darkside usó para comunicarse con el público bajóy permanecen inactivos en el momento de la publicación. De la noche a la mañana, una publicación atribuida a Darkside afirmó, sin proporcionar ninguna evidencia, que el sitio web del grupo y la infraestructura de distribución de contenido habían sido incautados por las fuerzas del orden, junto con la criptomoneda que había recibido de las víctimas.

El perro se comió nuestros fondos

“Por el momento, no se puede acceder a estos servidores a través de SSH, y los paneles de alojamiento han sido bloqueados”, dijo la publicación, según una traducción de la publicación en ruso. publicado el viernes por la firma de seguridad Intel471. “El servicio de soporte de alojamiento no proporciona ninguna información excepto ‘a solicitud de las autoridades policiales’. Además, un par de horas después de la incautación, los fondos del servidor de pagos (que nos pertenece y nuestros clientes) se retiraron a una cuenta desconocida “.

La publicación continuó afirmando que Darkside distribuiría un descifrador de forma gratuita a todas las víctimas que aún no hayan pagado un rescate. Hasta el momento, no hay informes de que el grupo haya cumplido esa promesa.

De ser cierto, las incautaciones representarían un gran golpe para las fuerzas del orden. De acuerdo a cifras recién lanzadas de la firma de seguimiento de criptomonedas Chainalysis, Darkside obtuvo al menos $ 60 millones en sus primeros siete meses, de los cuales $ 46 millones en los primeros tres meses de este año.

Identificar un servicio oculto de Tor también sería una gran puntuación, ya que probablemente significaría que el grupo cometió un error de configuración importante al configurar el servicio o que la policía conoce una vulnerabilidad grave en la forma en que funciona la web oscura. (Los analistas de Intel471 dicen que parte de la infraestructura de Darkside está orientada al público, es decir, Internet normal, por lo que el malware puede conectarse).

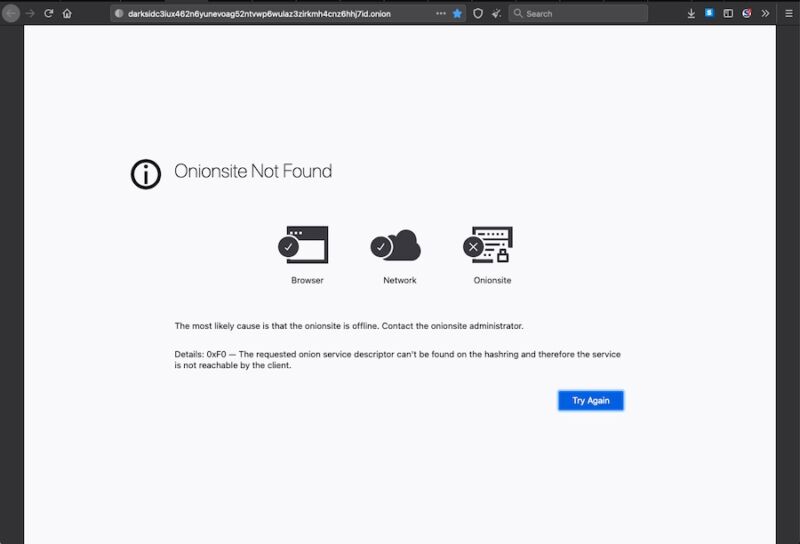

Pero hasta ahora, no hay evidencia para corroborar públicamente estas extraordinarias afirmaciones. Por lo general, cuando las fuerzas del orden de los Estados Unidos y los países de Europa occidental incautan un sitio web, publican un aviso en la página principal del sitio que revela la incautación. A continuación se muestra un ejemplo de lo que la gente vio después de intentar visitar el sitio para el grupo Netwalker después de que el sitio fuera retirado:

Hasta ahora, ninguno de los sitios de Darkside muestra tal aviso. En cambio, la mayoría de ellos se agotan o muestran pantallas en blanco.

Lo que es aún más dudoso es la afirmación de que se han tomado las considerables tenencias de criptomonedas del grupo. Las personas que tienen experiencia en el uso de moneda digital saben que no deben almacenarlas en “billeteras activas”, que son bóvedas digitales conectadas a Internet. Debido a que los hot wallets contienen las claves privadas necesarias para transferir fondos a nuevas cuentas, son vulnerables a los ataques y los tipos de incautaciones que se reclaman en la publicación.

Para que la policía confiscara la moneda digital, los operadores de Darkside probablemente habrían tenido que almacenarla en una billetera caliente, y el cambio de moneda utilizado por Darkside habría tenido que cooperar con la agencia de aplicación de la ley o habría sido pirateado.

Dudo mucho que un grupo de ransomware mantenga sus ganancias en una billetera caliente en un intercambio de criptomonedas que cooperaría con las fuerzas del orden. Acuden a intercambios turbios solo cuando necesitan lavar el dinero. Incluso entonces, el bloqueo sería más creíble que la transferencia.

– Vess (@VessOnSecurity) 14 de mayo de 2021

También es factible que un seguimiento de cerca por parte de una organización como Chainalysis identificara carteras que recibieron fondos de Darkside y, posteriormente, las fuerzas del orden confiscaron las propiedades. De hecho, Elliptic, una empresa independiente de análisis de blockchain, informó haber encontrado una Billetera Bitcoin utilizada por DarkSide para recibir pagos de sus víctimas. El jueves, informó Elliptic, se vació de $ 5 millones.

Por el momento, no se sabe si esa transferencia fue iniciada por el FBI u otro grupo policial, o por el propio Darkside. De cualquier manera, Elliptic dijo que la billetera, que desde principios de marzo había recibido 57 pagos de 21 billeteras diferentes, proporcionó pistas importantes a seguir para los investigadores.

“Lo que encontramos es que el 18% de Bitcoin se envió a un pequeño grupo de intercambios”, escribió el cofundador y científico jefe de Elliptic, Tom Robinson. “Esta información proporcionará a las fuerzas del orden pistas críticas para identificar a los perpetradores de estos ataques”.

Tonterías, exageraciones y ruido

La publicación de Darkside se produjo cuando un prominente foro clandestino delictivo llamado XSS anunció que prohibía todas las actividades de ransomware, un cambio importante del pasado. Anteriormente, el sitio era un recurso importante para los grupos de ransomware REvil, Babuk, Darkside, LockBit y Nefilim para reclutar afiliados, que utilizan el malware para infectar a las víctimas y, a cambio, comparten una parte de los ingresos generados. Unas horas más tarde, todas las publicaciones de Darkside hechas a XSS habían bajado.

en un Publicación del viernes por la mañana, la firma de seguridad Flashpoint escribió:

Según el administrador de XSS, la decisión se basa parcialmente en diferencias ideológicas entre el foro y los operadores de ransomware. Además, la atención de los medios de comunicación de incidentes de alto perfil ha resultado en una “masa crítica de tonterías, exageraciones y ruido”. La declaración XSS ofrece algunas razones para su decisión, en particular que los colectivos de ransomware y los ataques que los acompañan están generando “demasiadas relaciones públicas” y aumentando los riesgos geopolíticos y de aplicación de la ley a un “peligro[ous] nivel.”

El administrador de XSS también afirmó que cuando “Peskov [the Press Secretary for the President of Russia, Vladimir Putin] se ve obligado a poner excusas frente a nuestros ‘amigos’ en el extranjero, esto es demasiado “. Hicieron hipervínculo a un artículo en el sitio web de Russian News Kommersant titulado “Rusia no tiene nada que ver con ataques de piratería informática en un oleoducto en los Estados Unidos” como base para estas afirmaciones.

En cuestión de horas, otros dos foros clandestinos, Exploit y Raid Forums, también habían prohibido las publicaciones relacionadas con ransomware, de acuerdo a imágenes que circulan en Twitter.

Mientras tanto, REvil dijo que estaba prohibiendo el uso de su software contra organizaciones gubernamentales, educativas y de atención médica, The Record. informó.

Ransomware en una encrucijada

Los movimientos de XSS y REvil suponen una importante interrupción a corto plazo del ecosistema de ransomware, ya que eliminan una herramienta de reclutamiento clave y una fuente de ingresos. Los efectos a largo plazo son menos claros.

“A largo plazo, es difícil creer que el ecosistema de ransomware desaparecerá por completo, dado que los operadores están motivados financieramente y los esquemas empleados han sido efectivos”, dijeron los analistas de Intel471 en un correo electrónico. Dijeron que era más probable que los grupos de ransomware se “volvieran privados”, lo que significa que ya no reclutarán afiliados públicamente en foros públicos, o que deshacerán sus operaciones actuales y cambiarán su nombre con un nuevo nombre.

Los grupos de ransomware también podrían alterar su práctica actual de cifrar datos para que la víctima no los pueda utilizar, al mismo tiempo que descargan los datos y amenazan con hacerlos públicos. Este método de doble extorsión tiene como objetivo aumentar la presión sobre las víctimas para que paguen. El grupo de ransomware Babuk comenzó recientemente a eliminar gradualmente el uso de malware que encripta datos mientras mantiene su blog que nombra y avergüenza a las víctimas y publica sus datos.

“Este enfoque permite a los operadores de ransomware cosechar los beneficios de un evento de extorsión por chantaje sin tener que lidiar con las consecuencias públicas de interrumpir la continuidad comercial de un hospital o infraestructura crítica”, escribieron los analistas de Intel471 en el correo electrónico.

Por ahora, la única evidencia de que la infraestructura y la criptomoneda de Darkside han sido incautadas son las palabras de los criminales admitidos, apenas lo suficiente para considerar una confirmación.

“Podría estar equivocado, pero sospecho que esto es simplemente una estafa de salida”, le dijo a Ars Brett Callow, analista de amenazas de la firma de seguridad Emsisoft. “Darkside zarpa hacia la puesta de sol, o, más probablemente, cambia de marca, sin necesidad de compartir las ganancias mal habidas con sus socios en el crimen”.