Fotografía de Matt Anderson / Getty Images

El jueves, funcionarios estadounidenses culparon formalmente a Rusia de respaldar uno de los peores ataques de espionaje en la historia reciente de Estados Unidos e impusieron sanciones diseñadas para imponer castigos por esa y otras acciones recientes.

En un aviso conjunto, la Agencia de Seguridad Nacional, el FBI y la Agencia de Seguridad Cibernética y Seguridad de la Información dijeron que el Servicio de Inteligencia Exterior de Rusia, abreviado como SVR, llevó a cabo el ataque a la cadena de suministro contra los clientes del software de administración de red de Austin, Texas. Vientos solares.

La operación infectó el sistema de distribución y construcción de software de SolarWinds y lo utilizó para enviar actualizaciones con puerta trasera a unos 18.000 clientes. Luego, los piratas informáticos enviaron cargas útiles de seguimiento a unas 10 agencias federales de EE. UU. Y unas 100 organizaciones privadas. Además del ataque a la cadena de suministro de SolarWinds, los piratas informáticos también utilizaron la adivinación de contraseñas y otras técnicas para violar las redes.

Después de que la operación masiva salió a la luz, el presidente de Microsoft, Brad Smith, la calificó como un “acto de imprudencia”. En una llamada con los periodistas el jueves, el director de ciberseguridad de la NSA, Rob Joyce, se hizo eco de la evaluación de que la operación fue más allá de las normas establecidas para el espionaje del gobierno.

“Observamos absolutamente el espionaje”, dijo Joyce. “Pero lo preocupante es que desde esa plataforma, desde la amplia escala de disponibilidad del acceso que lograron, existe la oportunidad de hacer otras cosas, y eso es algo que no podemos tolerar y es por eso que el gobierno de EE. UU. Está imponiendo costos y retrocediendo en estas actividades “.

El aviso conjunto del jueves dijo que los piratas informáticos respaldados por SVR están detrás de otras campañas recientes dirigidas a las instalaciones de investigación de COVID-19, tanto al infectarlas con malware conocido como both WellMess y WellMail y aprovechando una vulnerabilidad crítica en el software de VMware.

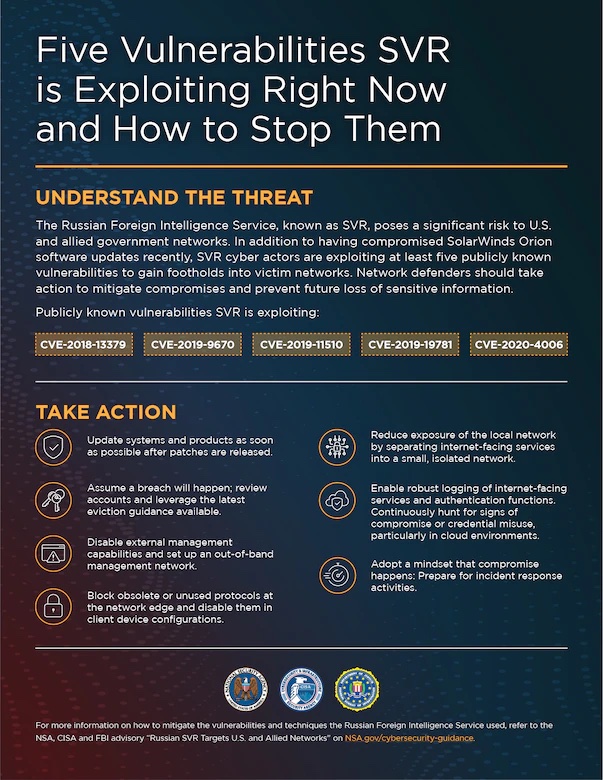

El aviso continuó diciendo que el servicio de inteligencia ruso continúa su campaña, en parte apuntando a las redes que aún no han parcheado una de las siguientes cinco vulnerabilidades críticas. Incluyendo la falla de VMware, son:

- CVE-2018-13379 Fortinet FortiGate VPN

- CVE-2019-9670 Synacor Zimbra Collaboration Suite

- CVE-2019-11510 Pulse Secure Pulse Connect Secure VPN

- Gateway y controlador de entrega de aplicaciones Citrix CVE-2019-19781

- CVE-2020-4006 Acceso a VMware Workspace ONE

“La mitigación contra estas vulnerabilidades es de vital importancia, ya que las redes estadounidenses y aliadas son constantemente escaneadas, atacadas y explotadas por ciberactores patrocinados por el estado ruso”, afirmó el aviso. Continuó diciendo que “la NSA, CISA y el FBI alientan encarecidamente a todas las partes interesadas en la seguridad cibernética a que verifiquen en sus redes indicadores de compromiso relacionados con las cinco vulnerabilidades y las técnicas detalladas en el aviso y que implementen urgentemente las mitigaciones asociadas”.

Un representante del proveedor de VPN Pulse señaló que los parches para CVE-2019-11510 se lanzaron en abril de 2019. “Los clientes que siguieron las instrucciones en un aviso de seguridad de Pulse Secure emitido en ese momento han protegido adecuadamente sus sistemas y mitigado la amenaza”. FortiNet en las últimas semanas también ha señalado que parcheó CVE-2018-13379 en mayo de 2019. Los fabricantes del otro hardware y software afectados también han emitido correcciones.

CISA

El Departamento del Tesoro de Estados Unidos, mientras tanto, sanciones impuestas para tomar represalias por lo que dijo que eran “actividades agresivas y dañinas del Gobierno de la Federación de Rusia”. Las medidas incluyen nuevas prohibiciones sobre la deuda soberana rusa y sanciones a seis empresas con sede en Rusia que, según el Departamento del Tesoro, “apoyaron los esfuerzos de los Servicios de Inteligencia de Rusia para llevar a cabo actividades cibernéticas maliciosas contra Estados Unidos”.

Las firmas son:

- ERA Technopolis, un centro de investigación operado por el Ministerio de Defensa ruso para transferir el personal y la experiencia del sector tecnológico ruso al desarrollo de tecnologías utilizadas por las fuerzas armadas del país. ERA Technopolis apoya a la Dirección Principal de Inteligencia de Rusia (GRU), un organismo responsable de las operaciones de información y cibernéticas ofensivas.

- Pasit, una empresa de tecnología de la información con sede en Rusia que ha realizado investigación y desarrollo en apoyo de operaciones cibernéticas maliciosas por parte de SVR.

- SVA, un instituto de investigación estatal ruso especializado en sistemas avanzados para la seguridad de la información ubicado en ese país. SVA ha realizado investigación y desarrollo en apoyo de las operaciones cibernéticas maliciosas de SVR.

- Neobit, una empresa de seguridad de TI con sede en San Petersburgo, Rusia, cuyos clientes incluyen el Ministerio de Defensa ruso, SVR y el Servicio Federal de Seguridad de Rusia. Neobit realizó investigación y desarrollo en apoyo de las operaciones cibernéticas realizadas por FSB, GRU y SVR.

- AST, una empresa rusa de seguridad informática cuyos clientes incluyen el Ministerio de Defensa ruso, SVR y FSB. AST brindó soporte técnico a las operaciones cibernéticas realizadas por FSB, GRU y SVR.

- Positive Technologies, una empresa rusa de seguridad de TI que apoya a los clientes del gobierno ruso, incluido el FSB. Positive Technologies proporciona soluciones de seguridad de redes informáticas a empresas rusas, gobiernos extranjeros y empresas internacionales y organiza eventos de contratación para FSB y GRU.

“La razón por la que fueron convocados es porque son parte integral y participante de la operación que ejecuta la SVR”, dijo Joyce sobre las seis empresas. “Nuestra esperanza es que al negarle a SVR el apoyo de esas empresas, estemos afectando su capacidad para proyectar parte de esta actividad maliciosa en todo el mundo y especialmente en los EE. UU.”

Los funcionarios del gobierno ruso han negado rotundamente cualquier participación en la campaña SolarWinds.

Además de atribuir la campaña SolarWinds al gobierno ruso, el comunicado del jueves del Departamento del Tesoro también dijo que el SVR estaba detrás del envenenamiento en agosto de 2020 del líder de la oposición rusa Aleksey Navalny con un arma química, el ataque a periodistas rusos y otros que critican abiertamente al Kremlin. y el robo de “herramientas del equipo rojo”, que utilizan exploits y otras herramientas de ataque para imitar los ciberataques.

La referencia a las “herramientas del equipo rojo” probablemente estaba relacionada con las herramientas ofensivas tomadas de FireEye, la empresa de seguridad que identificó por primera vez la campaña Solar Winds después de descubrir que su red había sido violada. El departamento del Tesoro continuó diciendo que el gobierno ruso “cultiva y coopta a los piratas informáticos criminales” para atacar a las organizaciones estadounidenses. Un grupo, conocido como Evil Corp., fue sancionada en 2019. Ese mismo año, los fiscales federales acusaron al capo de Evil Corp Maksim V. Yakubets y publicaron una recompensa de $ 5 millones por información que conduzca a su arresto o condena.

Aunque eclipsado por las sanciones y la atribución formal a Rusia, la conclusión más importante de los anuncios del jueves es que la campaña de SVR sigue en curso y actualmente está aprovechando las hazañas mencionadas anteriormente. Investigadores dijo el jueves que están viendo un escaneo de Internet destinado a identificar servidores que aún tienen que parchear la vulnerabilidad de Fortinet, que la compañía corrigió en 2019. Es probable que el escaneo en busca de otras vulnerabilidades también esté en curso.

Se detectó actividad de escaneo masivo de 168.63.249.142 (🇸🇬) dirigido a servidores VPN de Fortinet vulnerables a la lectura de archivos arbitrarios no autenticados (CVE-2018-13379) que conducen a la divulgación de nombres de usuario y contraseñas en texto sin formato. #amenaza pic.twitter.com/heH9jxhmyS

– Paquetes incorrectos (@bad_packets) 15 de abril de 2021

Las personas que administran redes, en particular las que aún tienen que parchear una de las cinco vulnerabilidades, deben leer el última alerta CISA, que proporciona amplios detalles técnicos sobre la campaña de piratería en curso y formas de detectar y mitigar compromisos.