Esta semana, los investigadores dieron a conocer una nueva variedad de malware para Linux que se destaca por su sigilo y sofisticación para infectar servidores tradicionales y dispositivos más pequeños de Internet de las cosas.

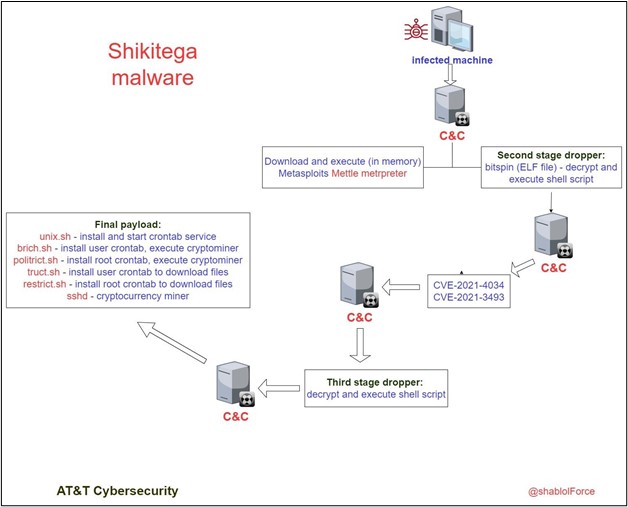

Apodado Shikitega por los investigadores de AT&T Alien Labs que lo descubrieron, el malware se entrega a través de una cadena de infección de varias etapas utilizando codificación polimórfica. También abusa de los servicios en la nube legítimos para alojar servidores de comando y control. Estas cosas hacen que la detección sea extremadamente difícil.

“Los actores de amenazas continúan buscando formas de entregar malware en nuevas formas para permanecer bajo el radar y evitar la detección”, dijo el investigador de AT&T Alien Labs, Ofer Caspi. escribió

Laboratorios alienígenas de AT&T

El objetivo final del malware no está claro. Deja caer el software XMRig para extraer la criptomoneda Monero, por lo que el cryptojacking sigiloso es una posibilidad. Pero Shikitega también descarga y ejecuta un poderoso paquete Metasploit conocido como Brío, que agrupa capacidades que incluyen control de cámara web, robo de credenciales y múltiples shells inversos en un paquete que se ejecuta en todo, desde “los objetivos Linux integrados más pequeños hasta los grandes”. La inclusión de Mettle deja abierta la posibilidad de que la minería subrepticia de Monero no sea la única función.

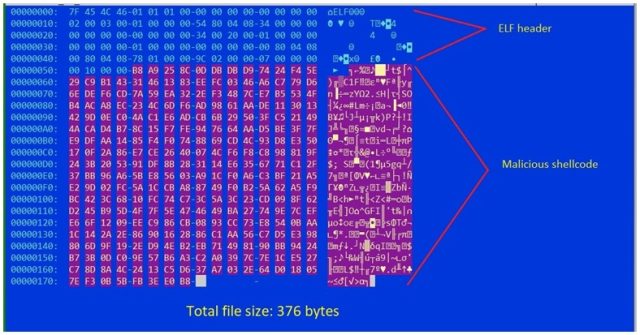

El cuentagotas principal es pequeño: un archivo ejecutable de solo 376 bytes.

Laboratorios alienígenas de AT&T

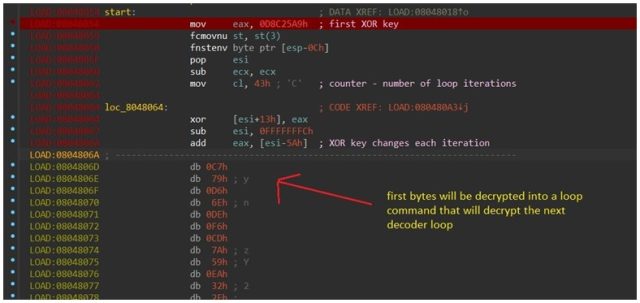

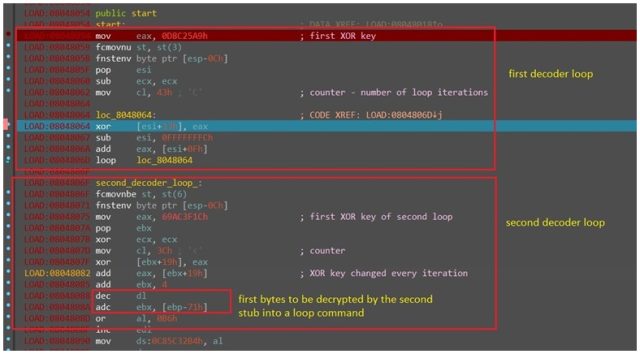

La codificación polimórfica ocurre por cortesía de la Shikata Ga Nai codificador, un módulo Metasploit que facilita la codificación del shellcode entregado en las cargas útiles de Shikitega. La codificación se combina con una cadena de infección de varias etapas, en la que cada enlace responde a una parte del anterior para descargar y ejecutar el siguiente.

“Usando el codificador, el malware se ejecuta a través de varios bucles de decodificación, donde un bucle decodifica la siguiente capa, hasta que se decodifica y ejecuta la carga útil final del shellcode”, explicó Caspi. “El perno del codificador se genera en función de la sustitución de instrucciones dinámicas y el ordenamiento dinámico de bloques. Además, los registros se seleccionan dinámicamente”.

Laboratorios alienígenas de AT&T

Laboratorios alienígenas de AT&T

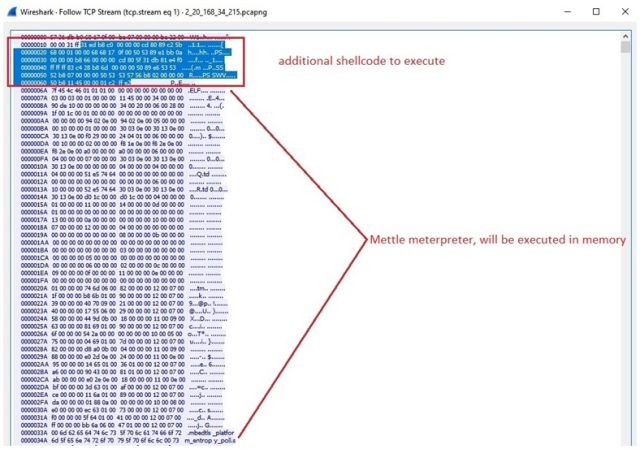

Un servidor de comando responderá con comandos de shell adicionales para que la máquina de destino los ejecute, como documentó Caspi en la captura de paquetes que se muestra a continuación. Los bytes marcados en azul son los comandos de shell que ejecutará Shikitega.

Laboratorios alienígenas de AT&T

Los comandos y archivos adicionales, como el paquete Mettle, se ejecutan automáticamente en la memoria sin guardarse en el disco. Esto agrega más sigilo al dificultar la detección a través de la protección antivirus.

Para maximizar su control sobre el dispositivo comprometido, Shikitega explota dos vulnerabilidades críticas de escalada de privilegios que brindan acceso completo a la raíz. Un error, rastreado como CVE-2021-4034 y coloquialmente conocido como PwnKit, estuvo al acecho en el kernel de Linux durante 12 años hasta que se descubrió a principios de este año. La otra vulnerabilidad se rastrea como CVE-2021-3493 y salió a la luz en abril de 2021. Si bien ambas vulnerabilidades recibieron parches, es posible que las correcciones no estén ampliamente instaladas, particularmente en dispositivos IoT.

La publicación proporciona hashes de archivos y dominios asociados con Shikitega que las partes interesadas pueden usar como indicadores de un compromiso. Dado el trabajo que los actores de amenazas desconocidos responsables dedicaron al sigilo del malware, no sería sorprendente que el malware esté al acecho sin ser detectado en algunos sistemas.