imágenes falsas

Cuando usa su teléfono para desbloquear un Tesla, el dispositivo y el automóvil usan señales de Bluetooth para medir su proximidad entre sí. Acérquese al automóvil con el teléfono en la mano y la puerta se desbloqueará automáticamente. Aléjate y se bloquea. Esta autenticación de proximidad funciona asumiendo que la clave almacenada en el teléfono solo se puede transmitir cuando el dispositivo bloqueado está dentro del alcance de Bluetooth.

Ahora, un investigador ha ideado un truco que le permite desbloquear millones de Teslas, e innumerables otros dispositivos, incluso cuando el teléfono o el llavero de autenticación están a cientos de metros o millas de distancia. El truco, que explota las debilidades del estándar Bluetooth Low Energy al que se adhieren miles de fabricantes de dispositivos, puede usarse para desbloquear puertas, abrir y operar vehículos, y obtener acceso no autorizado a una gran cantidad de computadoras portátiles y otros dispositivos sensibles a la seguridad.

Cuando la comodidad vuelve a mordernos

“Hackear un automóvil desde cientos de millas de distancia demuestra tangiblemente cómo nuestro mundo conectado nos abre a las amenazas del otro lado del país y, a veces, incluso del otro lado del mundo”, Sultan Qasim Khan, consultor e investigador principal de seguridad. en la firma de seguridad NCC Group, le dijo a Ars. “Esta investigación elude las contramedidas típicas contra el desbloqueo remoto de vehículos adversarios y cambia la forma en que debemos pensar sobre la seguridad de las comunicaciones Bluetooth Low Energy”.

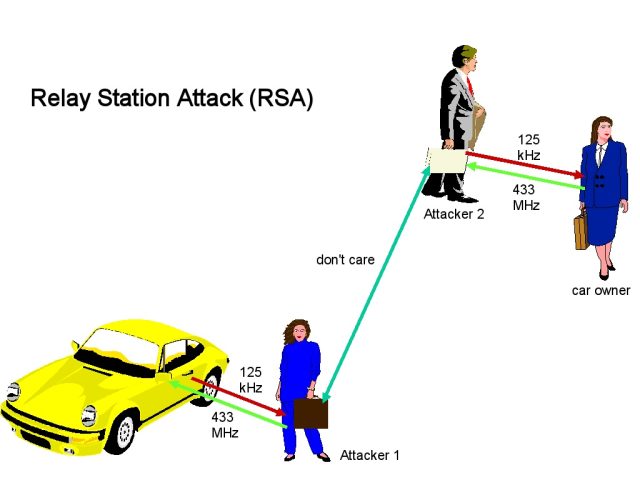

Esta clase de pirateo se conoce como ataque de relevoun primo cercano del ataque de persona en el medio. En su forma más simple, un ataque de relevo requiere dos atacantes. En el caso del Tesla bloqueado, el primer atacante, al que llamaremos Atacante 1, está muy cerca del automóvil mientras está fuera del alcance del teléfono de autenticación. Mientras tanto, el atacante 2 está muy cerca del teléfono legítimo utilizado para desbloquear el vehículo. El atacante 1 y el atacante 2 tienen una conexión a Internet abierta que les permite intercambiar datos.

El atacante 1 utiliza su propio dispositivo habilitado para Bluetooth para hacerse pasar por el teléfono de autenticación y envía una señal al Tesla, lo que hace que el Tesla responda con una solicitud de autenticación. El atacante 1 captura la solicitud y la envía al atacante 2, quien a su vez reenvía la solicitud al teléfono de autenticación. El teléfono responde con una credencial, que el Atacante 2 captura y retransmite rápidamente al Atacante 1. El Atacante 1 luego envía la credencial al automóvil.

Con eso, el Atacante 1 ahora ha desbloqueado el vehículo. Aquí hay un diagrama de ataque simplificado, tomado del artículo de Wikipedia vinculado anteriormente, seguido de un demostración de vídeo de Khan desbloqueando un Tesla y llevándoselo, a pesar de que el teléfono autorizado no está cerca.

Wikipedia

NCC Group demuestra ataque de relé de capa de enlace de Bluetooth de baja energía en Tesla Model Y.

Los ataques de retransmisión en el mundo real no necesitan tener dos atacantes reales. El dispositivo de transmisión se puede guardar en un jardín, guardarropa u otro lugar apartado en una casa, restaurante u oficina. Cuando el objetivo llega al destino y entra en el rango de Bluetooth del dispositivo escondido, recupera la credencial secreta y la transmite al dispositivo estacionado cerca del automóvil (operado por el Atacante 1).

La susceptibilidad de BLE, abreviatura de Bluetooth Low Energy, a los ataques de retransmisión es bien conocida, por lo que los fabricantes de dispositivos han confiado durante mucho tiempo en las contramedidas para evitar que ocurra el escenario anterior. Una defensa es medir el flujo de las solicitudes y respuestas y rechazar las autenticaciones cuando la latencia alcanza cierto umbral, ya que las comunicaciones retransmitidas generalmente tardan más en completarse que las legítimas. Otra protección es cifrar la credencial enviada por el teléfono.

El ataque de retransmisión BLE de Khan anula estas mitigaciones, lo que hace que estos ataques sean viables contra una gran base de dispositivos y productos que antes se suponía que estaban protegidos contra tales ataques.