Una aplicación maliciosa descargada de Google Play más de 10.000 veces instaló subrepticiamente un troyano de acceso remoto que robaba las contraseñas, los mensajes de texto y otros datos confidenciales de los usuarios, informó una empresa de seguridad.

Salió a la luz el troyano, que se llama TeaBot y Anatsa el pasado mayo. Usó software de transmisión y abusó de los servicios de accesibilidad de Android de una manera que permitió a los creadores de malware ver de forma remota las pantallas de los dispositivos infectados e interactuar con las operaciones que realizaban los dispositivos. En ese momento, TeaBot estaba programado para robar datos de una lista predefinida de aplicaciones de unos 60 bancos de todo el mundo.

El martes, la empresa de seguridad Cleafy reportado que TeaBot estaba de vuelta. Esta vez, el troyano se propagó a través de una aplicación maliciosa llamada QR Code & Barcode Scanner, que como su nombre indica, permitía a los usuarios interactuar con códigos QR y códigos de barras. La aplicación tuvo más de 10,000 instalaciones antes de que los investigadores de Cleafy notificaran a Google sobre la actividad fraudulenta y Google la eliminó.

“Una de las mayores diferencias[s]en comparación con las muestras descubiertas durante… mayo de 2021, es el aumento de aplicaciones específicas que ahora incluyen aplicaciones de banca desde casa, aplicaciones de seguros, monederos criptográficos e intercambios criptográficos”, escribieron los investigadores de Cleafy. “En menos de un año, la cantidad de aplicaciones objetivo de TeaBot ha crecido más del 500 %, pasando de 60 objetivos a más de 400”.

En los últimos meses, TeaBot también comenzó a admitir nuevos idiomas, incluidos el ruso, el eslovaco y el chino mandarín, para mostrar mensajes personalizados en los teléfonos infectados. La aplicación de escáner fraudulenta distribuida en Play fue detectada como maliciosa por solo dos servicios antimalware y solo solicitó algunos permisos en el momento de la descarga. Todas las revisiones retrataron la aplicación como legítima y en buen funcionamiento, lo que hace que TeaBot sea más difícil de reconocer como un riesgo para las personas menos experimentadas.

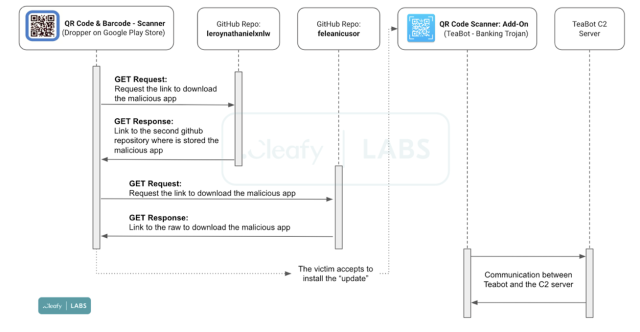

Una vez instalada, la aplicación maliciosa QR Code & Barcode Scanner mostraba una ventana emergente que informaba a los usuarios que había una actualización disponible. Pero en lugar de hacer que la actualización esté disponible a través de Play como es normal, la ventana emergente la descargó de dos repositorios específicos de GitHub creados por un usuario llamado feleanicusor. Los dos repositorios, a su vez, instalaron TeaBot.

Este gráfico ofrece una descripción general de la cadena de infección desarrollada por los autores de TeaBot:

Cleafy

Los investigadores de Cleafy escribieron:

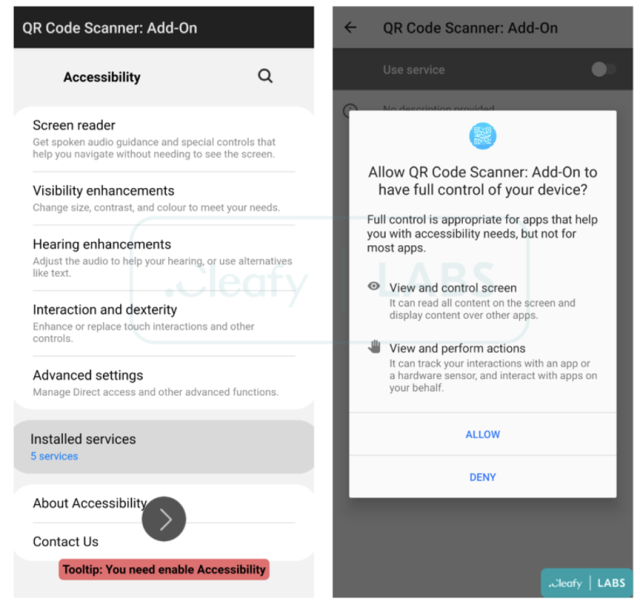

Una vez que los usuarios acepten descargar y ejecutar la “actualización” falsa, TeaBot iniciará su proceso de instalación solicitando los permisos de los Servicios de Accesibilidad para obtener los privilegios necesarios:

- Ver y controlar la pantalla: se utiliza para recuperar información confidencial, como credenciales de inicio de sesión, SMS, códigos 2FA de la pantalla del dispositivo.

- Ver y realizar acciones: se utiliza para aceptar diferentes tipos de permisos, inmediatamente después de la fase de instalación, y para realizar acciones maliciosas en el dispositivo infectado.

Cleafy

TeaBot es solo la última pieza de malware de Android que se propaga a través del mercado de aplicaciones oficial de Google. Por lo general, la empresa elimina rápidamente las aplicaciones maliciosas una vez que se informan, pero sigue teniendo dificultades para identificar el malware por su cuenta. Los representantes de Google no respondieron a un correo electrónico en busca de comentarios para esta publicación.

La publicación del martes de Cleafy tiene una lista de indicadores que las personas pueden usar para determinar si instalaron la aplicación maliciosa.

Listado de imágenes por imágenes falsas