imágenes falsas

Los actores de amenazas prorrusos continúan su búsqueda implacable de objetivos ucranianos, con una variedad de campañas que incluyen aplicaciones de Android falsas, ataques de piratería que explotan vulnerabilidades críticas y ataques de phishing por correo electrónico que intentan recolectar credenciales de inicio de sesión, dijeron investigadores de Google.

Una de las campañas más recientes provino de Turla, un actor de amenazas persistente avanzado de habla rusa que ha estado activo desde al menos 1997 y se encuentra entre los más sofisticados técnicamente del mundo. Según Google

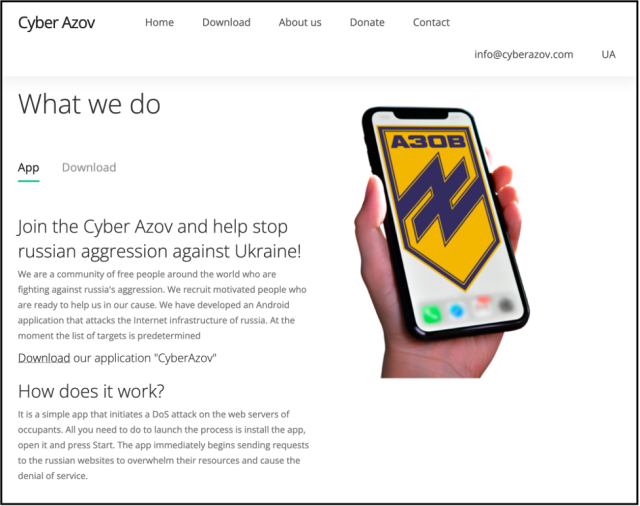

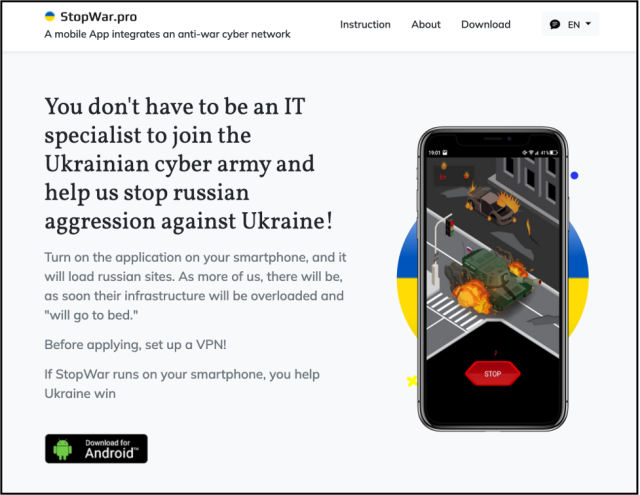

“Todo lo que necesita hacer para iniciar el proceso es instalar la aplicación, abrirla y presionar iniciar”, afirmó el sitio web falso que promociona la aplicación. “La aplicación inmediatamente comienza a enviar solicitudes a los sitios web rusos para abrumar sus recursos y provocar la denegación de servicio”.

De hecho, dijo un investigador del grupo de análisis de amenazas de Google, la aplicación envía una sola solicitud GET a un sitio web de destino. Detrás de escena, un investigador de Google diferente le dijo al vicio que la aplicación fue diseñada para mapear la infraestructura de Internet del usuario y “determinar dónde están las personas que potencialmente están haciendo este tipo de ataques”.

Las aplicaciones, alojadas en un dominio que suplanta al Regimiento Azov de Ucrania, imitó otra aplicación de Android que Google vio por primera vez en marzo y que también afirmaba realizar ataques DoS contra sitios rusos. A diferencia de las aplicaciones de Turla, stopwar.apk, como se llamó la última aplicación, envió un flujo continuo de solicitudes hasta que el usuario las detuvo.

“Según nuestro análisis, creemos que la aplicación StopWar fue desarrollada por desarrolladores pro-ucranianos y fue la inspiración en la que los actores de Turla basaron su aplicación falsa CyberAzov DoS”, escribió el investigador de Google Billy Leonard.

Otros grupos de piratería patrocinados por el Kremlin también se han dirigido a grupos ucranianos. Las campañas incluyeron la explotación de Follina, el nombre dado a una vulnerabilidad crítica en todas las versiones compatibles de Windows que fue atacada activamente durante más de dos meses como un día cero.

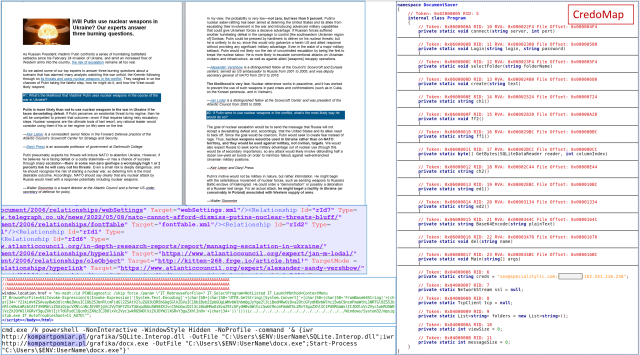

Los investigadores de Google confirmaron una Informe CERT-UA de junio eso decía que otro grupo de piratería patrocinado por el Kremlin, rastreado con una variedad de nombres, incluidos Fancy Bear, conocido como Pawn Storm, Sofacy Group y APT28, también estaba explotando a Follina en un intento de infectar objetivos con malware conocido como CredoMap. Además, Google dijo que Sandworm, otro grupo patrocinado por el gobierno ruso, también estaba explotando a Follina. Esa campaña usó cuentas gubernamentales comprometidas para enviar enlaces a documentos de Microsoft Office alojados en dominios comprometidos, principalmente dirigidos a organizaciones de medios en Ucrania.

CERT-UA

La firma de seguridad Palo Alto Networks, mientras tanto, informado el martes que el grupo de piratas informáticos Cloaked Ursa de Rusia (también conocido como APT29, Nobelium y Cozy Bear) también había intensificado los ataques de malware desde el comienzo de la invasión rusa de Ucrania, en parte al poner a disposición archivos maliciosos para descargar en Dropbox y Google Drive. Los servicios de inteligencia de EE. UU. y el Reino Unido han atribuido públicamente APT29 al Servicio de Inteligencia Exterior (SVR) de Rusia.

“Esto se alinea con el enfoque histórico del grupo, que se remonta a las campañas de malware contra Chechenia y otros países del antiguo bloque soviético en 2008”, escribieron los investigadores de Palo Alto Networks Mike Harbison y Peter Renals. Más recientemente, APT29 se vinculó con un hackeo del Comité Nacional Demócrata de EE. UU. descubierto en 2016 y los ataques a la cadena de suministro de SolarWinds de 2020.

No todos los grupos de amenazas que apuntan a Ucrania están patrocinados por el Kremlin, dijo Google. Recientemente, un actor con motivación financiera rastreado como UAC-0098 se hizo pasar por el Servicio de Impuestos Estatales de Ucrania y entregó documentos maliciosos que intentaban explotar a Follina. Google dijo que el actor es un ex corredor de acceso inicial de ransomware que trabajó anteriormente con el grupo de ransomware Conti.

El miércoles, el Comando Cibernético de EE. UU. compartió detalles técnicos relacionados con lo que, según la agencia, son varios tipos de malware dirigidos a entidades ucranianas en los últimos meses. Las muestras de malware están disponibles en VirusTotal, Papelera de pastay GitHub. Empresa de seguridad Mandiant dijo dos grupos de espionaje separados usaron el malware, uno rastreado como UNC1151 y atribuido por Mandiant al gobierno bielorruso y el otro rastreado como UNC2589, que según la firma “se cree que actúa en apoyo de los intereses del gobierno ruso y ha estado realizando una amplia recopilación de espionaje en Ucrania.”

La Unión Europea también llamó al gobierno ruso esta semana, señalando que una reciente campaña distribuida de denegación de servicio fue solo el último ejemplo de ataques cibernéticos que lanzó desde su invasión.

“La agresión militar no provocada e injustificada de Rusia contra Ucrania ha ido acompañada de un aumento significativo de actividades cibernéticas maliciosas, incluido un número sorprendente y preocupante de piratas informáticos y grupos de piratas informáticos que atacan indiscriminadamente a entidades esenciales a nivel mundial”, escribieron funcionarios de la UE. “Este aumento de actividades cibernéticas maliciosas, en el contexto de la guerra contra Ucrania, crea riesgos inaceptables de efectos indirectos, malas interpretaciones y una posible escalada”.