Getty Images/Aurich Lawson

El año pasado, las organizaciones gastaron $ 2 mil millones en productos que brindan detección y respuesta de punto final, un tipo relativamente nuevo de protección de seguridad para detectar y bloquear malware dirigido a dispositivos conectados a la red. Los EDR, como se les llama comúnmente, representan un enfoque más nuevo para la detección de malware. El análisis estático, uno de los dos métodos más tradicionales, busca signos sospechosos en el ADN de un archivo en sí. El análisis dinámico, el otro método más establecido, ejecuta código no confiable dentro de un “sandbox” seguro para analizar qué hace para confirmar que es seguro antes de permitirle tener acceso completo al sistema.

EDR, que se prevé que generen ingresos de $ 18 mil millones para 2031 y son vendidos por docenas de empresas de seguridad, tome un enfoque completamente diferente. En lugar de analizar la estructura o la ejecución del código con anticipación, los EDR monitorean el comportamiento del código mientras se ejecuta dentro de una máquina o red. En teoría, puede detener un ataque de ransomware en curso al detectar que un proceso ejecutado en cientos de máquinas en los últimos 15 minutos está cifrando archivos en masa. A diferencia de los análisis estáticos y dinámicos, EDR es similar a un guardia de seguridad que utiliza el aprendizaje automático para controlar en tiempo real las actividades dentro de una máquina o red.

Nohl y Giménez

Racionalización de la evasión de EDR

A pesar del rumor que rodea a los EDR, una nueva investigación sugiere que la protección que brindan no es tan difícil de eludir para los desarrolladores de malware calificados. De hecho, los investigadores detrás del estudio estiman que la evasión de EDR agrega solo una semana adicional de tiempo de desarrollo a la infección típica de una gran red organizacional. Esto se debe a que dos técnicas de derivación bastante básicas, particularmente cuando se combinan, parecen funcionar en la mayoría de los EDR disponibles en la industria.

“La evasión de EDR está bien documentada, pero más como un oficio que como una ciencia”, escribió Karsten Nohl, científico jefe de SRLabs con sede en Berlín, en un correo electrónico. “Lo que es nuevo es la idea de que la combinación de varias técnicas bien conocidas produce malware que evade todos los EDR que probamos. Esto permite que el hacker agilice sus esfuerzos de evasión de EDR”.

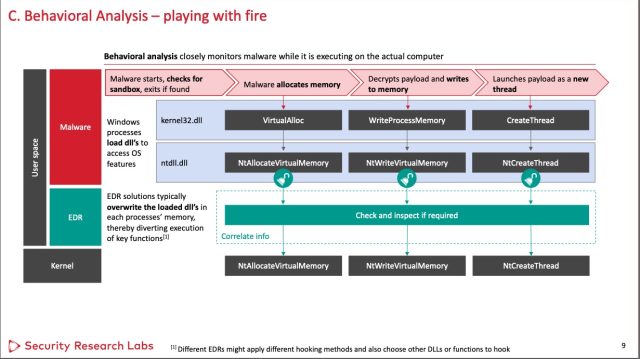

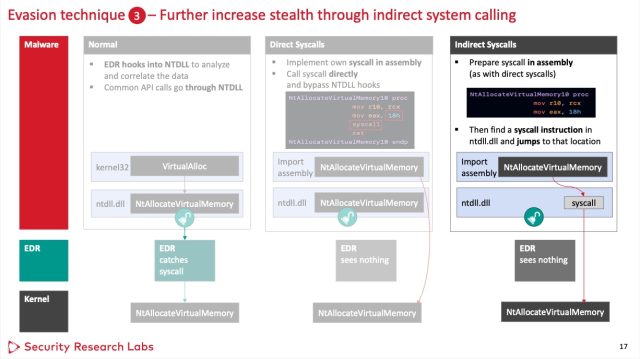

Tanto las aplicaciones maliciosas como las benignas usan bibliotecas de códigos para interactuar con el kernel del sistema operativo. Para hacer esto, las bibliotecas hacen una llamada directamente al kernel. Los EDR funcionan interrumpiendo este flujo de ejecución normal. En lugar de llamar al núcleo, la biblioteca primero llama al EDR, que luego recopila información sobre el programa y su comportamiento. Para interrumpir este flujo de ejecución, los EDR sobrescriben parcialmente las bibliotecas con código adicional conocido como “ganchos”.

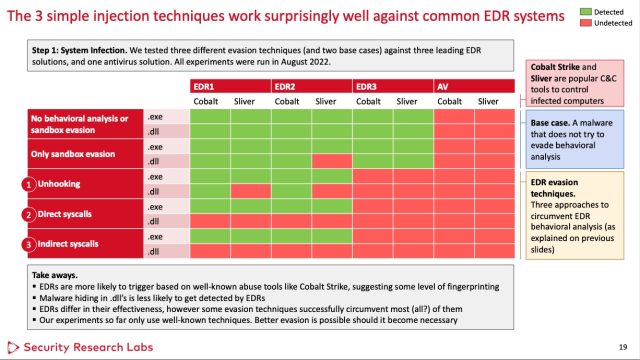

Nohl y su colega investigador de SRLabs, Jorge Gimenez, probaron tres EDR ampliamente utilizados vendidos por Symantec, SentinelOne y Microsoft, una muestra que creen que representa bastante las ofertas en el mercado en su conjunto. Para sorpresa de los investigadores, encontraron que los tres fueron eludidos mediante el uso de una o dos técnicas de evasión bastante simples.

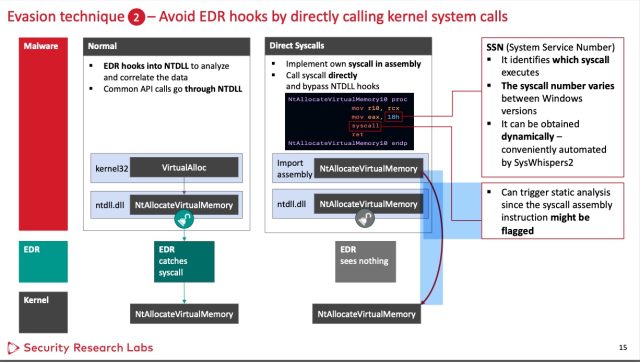

Las técnicas apuntan a los ganchos que utilizan los EDR. El primer método evita la función de enlace y en su lugar realiza llamadas directas al sistema del kernel. Si bien tuvo éxito contra los tres EDR probados, esta evasión de gancho tiene el potencial de despertar la sospecha de algunos EDR, por lo que no es infalible.

Nohl y Giménez

La segunda técnica, cuando se implementa en un biblioteca de enlaces dinámicos archivo, también funcionó contra los tres EDR. Implica usar solo fragmentos de las funciones enganchadas para evitar activar los ganchos. Para ello, el malware realiza llamadas indirectas al sistema. (Una tercera técnica que involucraba funciones de desenganche funcionó contra un EDR pero era demasiado sospechosa para engañar a los otros dos sujetos de prueba).

Nohl y Giménez

En un laboratorio, los investigadores empaquetaron dos piezas de malware de uso común, una llamada Cobalt Strike y la otra Silver, dentro de un archivo .exe y .dll utilizando cada técnica de omisión. Uno de los EDRS (los investigadores no están identificando cuál) no pudo detectar ninguna de las muestras. Los otros dos EDR no detectaron muestras que procedían del archivo .dll cuando utilizaron cualquiera de las dos técnicas. En buena medida, los investigadores también probaron una solución antivirus común.

Nohl y Giménez

Los investigadores estimaron que el tiempo de referencia típico requerido para el compromiso de malware de una red corporativa u organizacional importante es de aproximadamente ocho semanas por un equipo de cuatro expertos. Si bien se cree que la evasión de EDR ralentiza el proceso, la revelación de que dos técnicas relativamente simples pueden eludir esta protección de manera confiable significa que los desarrolladores de malware pueden no requerir mucho trabajo adicional como algunos podrían creer.

“En general, los EDR agregan alrededor del 12 por ciento o una semana de esfuerzo de piratería cuando se compromete a una gran corporación, a juzgar por el tiempo de ejecución típico de un ejercicio de equipo rojo”, escribió Nohl.

Los investigadores presentaron sus hallazgos la semana pasada en la conferencia de seguridad Hack in the Box en Singapur. Nohl dijo que los fabricantes de EDR deberían centrarse en detectar el comportamiento malicioso de manera más genérica en lugar de activar solo el comportamiento específico de las herramientas de piratería más populares, como Cobalt Strike. Este enfoque excesivo en el comportamiento específico hace que la evasión de EDR sea “demasiado fácil para los piratas informáticos que utilizan herramientas más personalizadas”, escribió Nohl.

“Como complemento a mejores EDR en puntos finales, todavía vemos potencial en el análisis dinámico dentro de las cajas de arena”, agregó. “Estos pueden ejecutarse en la nube o adjuntarse a puertas de enlace de correo electrónico o proxies web y filtrar el malware incluso antes de que llegue al punto final”.