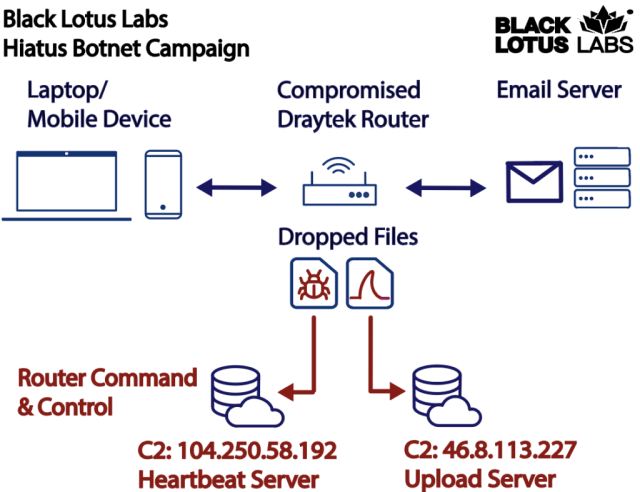

Los investigadores han descubierto un malware avanzado que está convirtiendo los enrutadores de nivel empresarial en puestos de escucha controlados por atacantes que pueden olfatear el correo electrónico y robar archivos en una campaña en curso que afecta a América del Norte, América del Sur y Europa.

Además de capturar pasivamente el correo electrónico IMAP, SMTP y POP, el malware también bloquea los enrutadores con un troyano de acceso remoto que permite a los atacantes descargar archivos y ejecutar los comandos de su elección. La puerta trasera también permite a los atacantes canalizar datos de otros servidores a través del enrutador, convirtiendo el dispositivo en un proxy encubierto para ocultar el verdadero origen de la actividad maliciosa.

laboratorios de loto negro

“Este tipo de agente demuestra que cualquier persona con un enrutador que use Internet puede ser potencialmente un objetivo, y puede usarse como representante para otra campaña, incluso si la entidad propietaria del enrutador no se ve a sí misma como un objetivo de inteligencia”. investigadores de la firma de seguridad Lumen’s Black Lotus Labs escribió. “Sospechamos que los actores de amenazas continuarán utilizando múltiples activos comprometidos en conjunto para evitar la detección”.

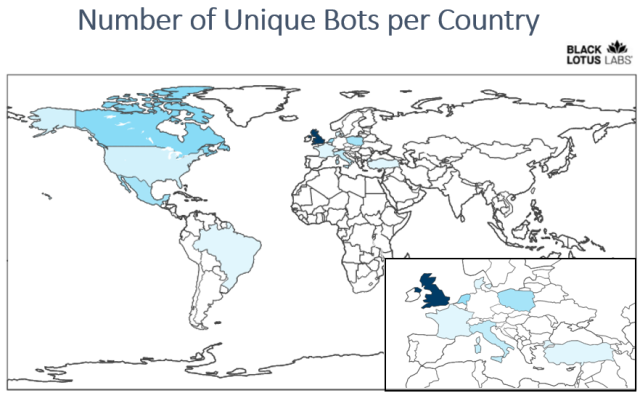

Los investigadores dijeron que la campaña, denominada Hiatus, ha estado operando desde al menos julio pasado. Hasta ahora, ha afectado principalmente a los modelos DrayTek Vigor 2960 y 3900 al final de su vida útil con una arquitectura i386. Estos enrutadores de gran ancho de banda admiten conexiones de red privada virtual para cientos de trabajadores remotos. Hasta la fecha, se han infectado aproximadamente 100 enrutadores, lo que representa aproximadamente el 2 por ciento de los enrutadores DrayTek 2960 y 3900 expuestos a Internet. Los investigadores sospechan que el actor de amenazas desconocido detrás de Hiatus está manteniendo deliberadamente su huella pequeña para mantener el sigilo de la operación.

Black Lotus todavía no sabe cómo se piratean los dispositivos en primer lugar. Una vez y como sea que suceda, el malware se instala a través de un script bash que se implementa después de la explotación. Descarga e instala los dos binarios principales.

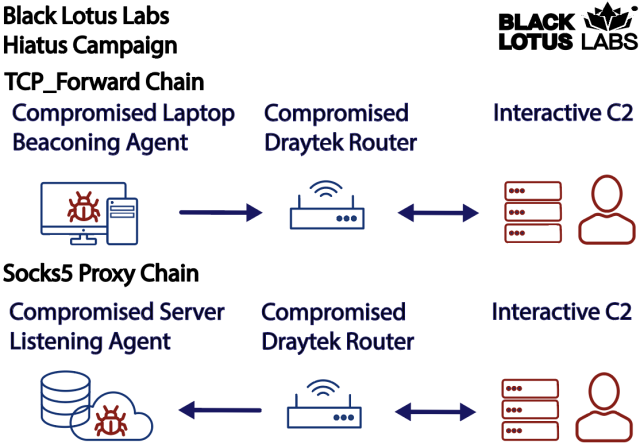

El primero es HiatusRAT. Una vez instalado, permite que un actor de amenazas remoto haga cosas como ejecutar comandos o software nuevo en el dispositivo. La RAT también viene con dos funciones adicionales inusuales integradas: (1) “convertir la máquina comprometida en un proxy encubierto para el actor de amenazas, ” y (2) usar un binario de captura de paquetes incluido para “supervisar el tráfico del enrutador en los puertos asociados con el correo electrónico y las comunicaciones de transferencia de archivos”.

Los investigadores sospechan que el actor de la amenaza incluía un CALCETINES 5 El software en la función 1 era ofuscar el origen del tráfico malicioso al enviarlo a través del enrutador infectado. Los investigadores de Black Lotus escribieron:

La función HiatusRAT tcp_forward permite que un actor de amenazas transmita su baliza desde una infección separada a través de un dispositivo comprometido antes de golpear un nodo C2 ascendente. Por el contrario, también pueden hacer eco de su comando a un shell web desde la infraestructura ascendente a través del enrutador comprometido en el país del dispositivo objetivo, luego interactuar con un agente más pasivo para ocultar su verdadera fuente de origen pasando medidas de seguridad basadas en geo-cercas.

laboratorios de loto negro

Un tcpdump binario que permite la captura de paquetes fue el motor detrás de la función 2. Le dio a Hiatus la capacidad de monitorear el tráfico en los puertos que transmiten correo electrónico y comunicaciones FTP desde la LAN adyacente. Estaba preconfigurado para trabajar con los protocolos de correo electrónico IMAP, POP y SMTP.

laboratorios de loto negro

Hiatus apunta principalmente a los enrutadores DrayTek que ejecutan una arquitectura i386. Los investigadores, sin embargo, han descubierto binarios preconstruidos compilados para plataformas ARM, MIPS64 big endian y MIPS32 little endian.

La capacidad de captura de paquetes de HiatusRAT debería servir como una importante llamada de atención para cualquiera que aún envíe correo electrónico que no esté encriptado. En los últimos años, los servicios de correo electrónico han mejorado en la configuración automática de cuentas para usar protocolos como SSL/TLS en el puerto 993 o STARTTLS en el puerto 143. Cualquiera que todavía envíe correos electrónicos en texto sin formato probablemente se arrepentirá más temprano que tarde.

También es una buena idea recordar que los enrutadores son computadoras conectadas a Internet y, como tales, requieren atención regular para garantizar que se cumplan las actualizaciones y otras medidas, como cambiar todas las contraseñas predeterminadas. Para las empresas, también puede tener sentido usar un monitoreo de enrutador dedicado.