imágenes falsas

Los cortafuegos creados por Zyxel se están convirtiendo en una botnet destructiva, que los está controlando al explotar una vulnerabilidad parcheada recientemente con una calificación de gravedad de 9.8 de un máximo de 10.

“En esta etapa, si tiene un dispositivo vulnerable expuesto, asuma compromiso”, funcionarios de Shadowserver, una organización que monitorea las amenazas de Internet en tiempo real, prevenido

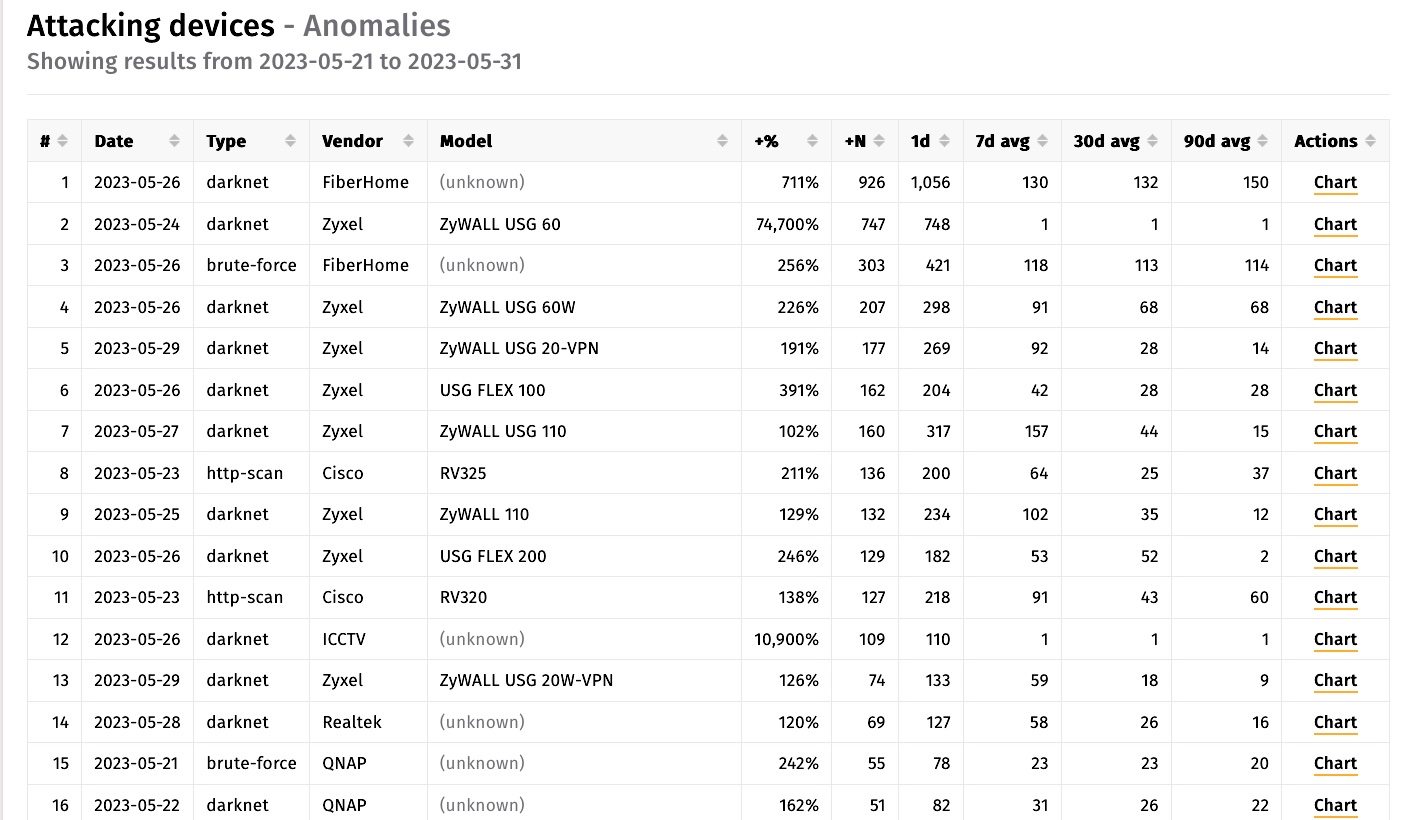

De acuerdo a datos de Shadowserver recopilados durante los últimos 10 días, 25 de los 62 principales dispositivos conectados a Internet que realizan “ataques descendentes”, es decir, intentar piratear otros dispositivos conectados a Internet, fueron creados por Zyxel según lo medido por las direcciones IP.

Una vulnerabilidad de gravedad 9.8 en configuraciones predeterminadas

El error de software utilizado para comprometer los dispositivos Zyxel se rastrea como CVE-2023-28771, una vulnerabilidad de inyección de comando no autenticada con una tasa de gravedad de 9.8. La falla, que Zyxel parcheado el 25 de abril, se puede aprovechar para ejecutar código malicioso con un paquete IKEv2 especialmente diseñado en el puerto UDP 500 del dispositivo.

La vulnerabilidad crítica existe en las configuraciones predeterminadas del firewall y los dispositivos VPN del fabricante. Incluyen las versiones de firmware de la serie Zyxel ZyWALL/USG de la 4.60 a la 4.73, las versiones de firmware de la serie VPN de la 4.60 a la 5.35, las versiones de firmware de la serie USG FLEX de la 4.60 a la 5.35 y las versiones de firmware de la serie ATP de la 4.60 a la 5.35.

| serie afectada | Versión afectada | Disponibilidad de parches |

|---|---|---|

| atp | ZLD V4.60 a V5.35 | ZLD V5.36 |

| USG FLEX | ZLD V4.60 a V5.35 | ZLD V5.36 |

| vpn | ZLD V4.60 a V5.35 | ZLD V5.36 |

| ZyWALL/USG | ZLD V4.60 a V4.73 | ZLD V4.73 Parche 1 |

El miércoles, la Agencia de Ciberseguridad y Seguridad de la Infraestructura metido CVE-2023-28771 en su lista de vulnerabilidades explotadas conocidas. La agencia ha dado a las agencias federales hasta el 21 de junio para reparar cualquier dispositivo vulnerable en sus redes.

El investigador de seguridad Kevin Beaumont también ha sido advertencia de explotación generalizada de la vulnerabilidad desde la semana pasada.

“Esta vulnerabilidad de #Zyxel está siendo explotada masivamente ahora por la red de bots Mirai”, escribió en Mastodon. “Se posee una tonelada de cajas VPN para PYMES”.

Las mediciones del motor de búsqueda de Shodan muestran casi 43.000 instancias de dispositivos Zyxel expuestos a Internet.

“Este número solo incluye dispositivos que exponen sus interfaces web en la WAN, que no es una configuración predeterminada”, dijo Rapid7, usando la abreviatura de red de área amplia, la parte de la red de una empresa a la que se puede acceder a través de Internet. “Dado que la vulnerabilidad está en el servicio VPN, que está habilitado de forma predeterminada en la WAN, esperamos que la cantidad real de dispositivos expuestos y vulnerables sea mucho mayor”.

Una VPN, abreviatura de red privada virtual, no necesita configurarse en un dispositivo para que sea vulnerable, dijo Rapid7. Los dispositivos Zyxel han sido durante mucho tiempo los favoritos para la piratería porque residen en el borde de una red, donde las defensas suelen ser más bajas. Una vez infectados, los atacantes usan los dispositivos como una plataforma de lanzamiento para comprometer otros dispositivos en Internet o como un punto de apoyo que puede usarse para propagarse a otras partes de la red a la que pertenecen.

Si bien la mayor parte del enfoque está en CVE-2023-28771, Rapid7 advirtió sobre otras dos vulnerabilidades, CVE-2023-33009 y CVE-2023-33010, que Zyxel parcheado la semana pasada. Ambas vulnerabilidades también tienen una calificación de gravedad de 9.8.

Dado que las infecciones de CVE-2023-28771 siguen ocurriendo cinco semanas después de que Zyxel lo arregló, está claro que muchos propietarios de dispositivos no están instalando actualizaciones de seguridad de manera oportuna. Si la mala higiene de los parches se traslada a las vulnerabilidades corregidas más recientemente, es probable que pronto ocurran más compromisos de Zyxel.