imágenes falsas

Los investigadores han descubierto un malware nunca antes visto que los piratas informáticos de Corea del Norte han estado utilizando para leer y descargar subrepticiamente correos electrónicos y archivos adjuntos de las cuentas de Gmail y AOL de los usuarios infectados.

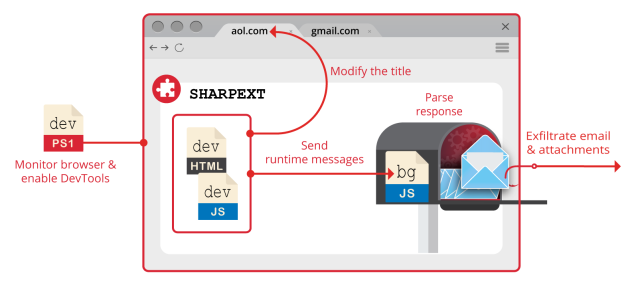

El malware, denominado SHARPEXT por investigadores de la empresa de seguridad Volexity, utiliza medios inteligentes para instalar una extensión de navegador para los navegadores Chrome y Edge, informó Volexity en un comunicado. entrada en el blog. Los servicios de correo electrónico no pueden detectar la extensión, y dado que el navegador ya se ha autenticado utilizando las protecciones de autenticación multifactor existentes, esta medida de seguridad cada vez más popular no juega ningún papel para frenar el compromiso de la cuenta. La extensión no está disponible en Chrome Web Store de Google, en la página de complementos de Microsoft ni en ninguna otra fuente de terceros conocida.

El malware ha estado en uso durante “más de un año”, dijo Volexity, y es obra de un grupo de hackers que la compañía rastrea como SharpTongue. El grupo está patrocinado por el gobierno de Corea del Norte y se superpone con un grupo rastreado como Kimsuky por otros investigadores. SHARPEXT está apuntando a organizaciones en los EE. UU., Europa y Corea del Sur que trabajan en armas nucleares y otros temas que Corea del Norte considera importantes para su seguridad nacional.

El presidente de Volexity, Steven Adair, dijo en un correo electrónico que la extensión se instala “por medio de spear phishing e ingeniería social donde se engaña a la víctima para que abra un documento malicioso. hacer que la víctima instale una extensión de navegador en lugar de que sea un mecanismo posterior a la explotación para la persistencia y el robo de datos”. En su encarnación actual, el malware solo funciona en Windows, pero Adair dijo que no hay razón para que no se pueda ampliar para infectar navegadores que se ejecutan en macOS o Linux también.

La publicación del blog agregó: “La propia visibilidad de Volexity muestra que la extensión ha tenido bastante éxito, ya que los registros obtenidos por Volexity muestran que el atacante pudo robar con éxito miles de correos electrónicos de múltiples víctimas a través de la implementación del malware”.

Instalar una extensión de navegador durante una operación de phishing sin que el usuario final se dé cuenta no es fácil. Los desarrolladores de SHARPEXT claramente han prestado atención a investigaciones como las que se publican aquí, aquíy aquí, que muestra cómo un mecanismo de seguridad en el motor del navegador Chromium evita que el malware realice cambios en la configuración confidencial del usuario. Cada vez que se realiza un cambio legítimo, el navegador realiza un hash criptográfico de parte del código. Al inicio, el navegador verifica los hash y, si alguno de ellos no coincide, el navegador solicita que se restablezca la configuración anterior.

Para que los atacantes eviten esta protección, primero deben extraer lo siguiente de la computadora que están comprometiendo:

- Una copia del archivo resources.pak del navegador (que contiene la semilla HMAC utilizada por Chrome)

- Los usuarios valor S-ID

- Los archivos originales de Preferencias y Preferencias seguras del sistema del usuario

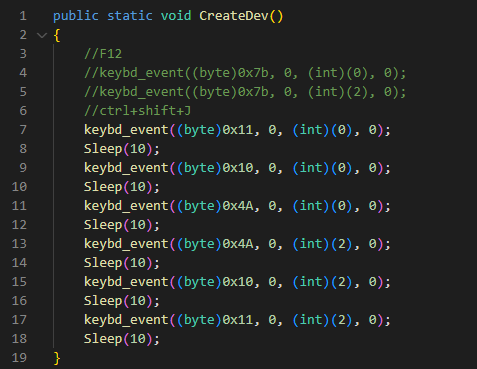

Después de modificar los archivos de preferencias, SHARPEXT carga automáticamente la extensión y ejecuta un script de PowerShell que habilita DevTools, una configuración que permite que el navegador ejecute códigos y configuraciones personalizados.

“La secuencia de comandos se ejecuta en un bucle infinito para verificar los procesos asociados con los navegadores objetivo”, explicó Volexity. “Si se encuentra algún navegador objetivo ejecutándose, el script verifica el título de la pestaña en busca de una palabra clave específica (por ejemplo, ‘05101190’ o ‘Tab+’ según la versión de SHARPEXT). La palabra clave específica se inserta en el título por el extensión maliciosa cuando cambia una pestaña activa o cuando se carga una página”.

Volexidad

La publicación continuó:

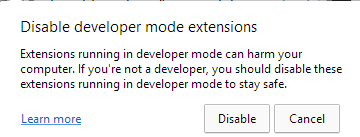

Las pulsaciones de teclas enviadas equivalen a

Control+Shift+J, el acceso directo para habilitar el panel DevTools. Por último, el script de PowerShell oculta la ventana DevTools recién abierta mediante el uso de la Mostrar ventana () API y elSW_HIDEbandera. Al final de este proceso, DevTools está habilitado en la pestaña activa, pero la ventana está oculta.Además, este script se usa para ocultar cualquier ventana que pueda alertar a la víctima. Microsoft Edge, por ejemplo, muestra periódicamente un mensaje de advertencia al usuario (Figura 5) si las extensiones se ejecutan en modo desarrollador. El script comprueba constantemente si aparece esta ventana y la oculta mediante el

ShowWindow()y elSW_HIDEbandera.

Volexidad

Una vez instalada, la extensión puede realizar las siguientes solicitudes:

| Datos POST de HTTP | Descripción |

| modo=lista | Enumere los correos electrónicos recopilados previamente de la víctima para asegurarse de que no se carguen duplicados. Esta lista se actualiza continuamente a medida que se ejecuta SHARPEXT. |

| modo=dominio | Enumere los dominios de correo electrónico con los que la víctima se ha comunicado previamente. Esta lista se actualiza continuamente a medida que se ejecuta SHARPEXT. |

| modo=negro | Recopile una lista negra de remitentes de correo electrónico que deben ignorarse al recopilar correos electrónicos de la víctima. |

| modo=nuevoD&d=[data] | Agregue un dominio a la lista de todos los dominios vistos por la víctima. |

| modo=adjuntar&nombre=[data]&idx=[data]&cuerpo=[data] | Cargue un nuevo archivo adjunto al servidor remoto. |

| modo = nuevo y medio =[data]&cuerpo=[data] | Cargue datos de Gmail en el servidor remoto. |

| modo=lista de atletismo | Comentado por el atacante; recibir una lista de archivos adjuntos para ser exfiltrados. |

| modo=nuevo_aol&mid=[data]&cuerpo=[data] | Cargue datos de AOL en el servidor remoto. |

SHARPEXT permite a los piratas informáticos crear listas de direcciones de correo electrónico para ignorar y realizar un seguimiento de los correos electrónicos o archivos adjuntos que ya han sido robados.

Volexity creó el siguiente resumen de la orquestación de los diversos componentes de SHARPEXT que analizó:

Volexidad

La publicación del blog proporciona imágenes, nombres de archivos y otros indicadores que las personas capacitadas pueden usar para determinar si han sido atacados o infectados por este malware. La compañía advirtió que la amenaza que representa ha crecido con el tiempo y es probable que no desaparezca pronto.

“Cuando Volexity encontró SHARPEXT por primera vez, parecía ser una herramienta en desarrollo temprano que contenía numerosos errores, una indicación de que la herramienta era inmadura”, dijo la compañía. “Las últimas actualizaciones y el mantenimiento continuo demuestran que el atacante está logrando sus objetivos y encuentra valor en continuar perfeccionándolo”.