En la década transcurrida desde que el personaje más grande que la vida Kim Dotcom fundó Megael servicio de almacenamiento en la nube ha acumulado 250 millones de usuarios registrados y almacena la friolera de 120 mil millones de archivos que ocupan más de 1.000 petabytes de almacenamiento Un punto de venta clave que ha ayudado a impulsar el crecimiento es una promesa extraordinaria que ningún competidor Mega de primer nivel hace: ni siquiera Mega puede descifrar los datos que almacena.

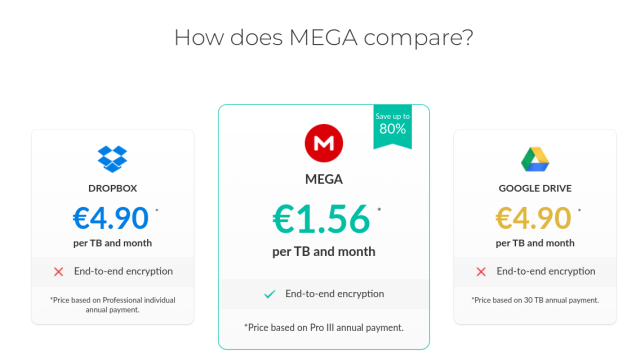

En la página de inicio de la empresa, por ejemplo, Mega muestra una imagen que compara sus ofertas con Dropbox y Google Drive. Además de señalar los precios más bajos de Mega, la comparación enfatiza que Mega ofrece encriptación de extremo a extremo, mientras que los otros dos no lo hacen.

A lo largo de los años, la empresa ha recordado repetidamente al mundo este supuesto distinciónque quizás se resuma mejor en esta entrada de blog. En él, la compañía afirma: “Mientras se asegure de que su contraseña sea lo suficientemente segura y única, nadie podrá acceder a sus datos en MEGA. ¡Incluso en el caso excepcionalmente improbable de que se incaute toda la infraestructura de MEGA!” (énfasis añadido).

revisores de terceros tener estado todos muy feliz a aceptar y citar el reclamo de Mega al recomendar el servicio.

Una década de garantías negadas

La investigación publicada el martes muestra que no es verdad la afirmación de que Mega, o una entidad con control sobre la infraestructura de Mega, no puede acceder a los datos almacenados en el servicio. Los autores dicen que la arquitectura que utiliza Mega para encriptar archivos está plagada de fallas criptográficas fundamentales que hacen que sea trivial para cualquiera que tenga el control de la plataforma realizar un ataque de recuperación de clave completa en los usuarios una vez que hayan iniciado sesión una cantidad suficiente de veces. Con eso, la parte malintencionada puede descifrar los archivos almacenados o incluso cargar archivos incriminatorios o maliciosos en una cuenta; estos archivos parecen indistinguibles de los datos cargados genuinamente.

“Mostramos que el sistema de MEGA no protege a sus usuarios contra un servidor malicioso y presenta cinco ataques distintos, que en conjunto permiten un compromiso total de la confidencialidad de los archivos de los usuarios”, escribieron los investigadores en un sitio web. “Además, la integridad de los datos del usuario se daña en la medida en que un atacante puede insertar archivos maliciosos de su elección que pasan todas las verificaciones de autenticidad del cliente. Construimos versiones de prueba de concepto de todos los ataques, mostrando su practicidad y explotabilidad. .”

Después de recibir el informe de los investigadores en privado en marzo, Mega comenzó a implementar el martes una actualización que dificulta la realización de los ataques. Pero los investigadores advierten que el parche proporciona solo un medio “ad hoc” para frustrar su ataque de recuperación de claves y no soluciona el problema de reutilización de claves, la falta de controles de integridad y otros problemas sistémicos que identificaron. Dado que el ataque preciso de recuperación de claves de los investigadores ya no es posible, los otros exploits descritos en la investigación tampoco son posibles, pero la falta de una solución integral es una fuente de preocupación para ellos.

“Esto significa que si las condiciones previas para los otros ataques se cumplen de alguna manera diferente, aún pueden explotarse”, escribieron los investigadores en un correo electrónico. “Por lo tanto, no respaldamos este parche, pero el sistema ya no será vulnerable a la cadena exacta de ataques que propusimos”.

Mega ha publicado un aviso aquí. Sin embargo, el presidente del servicio dice que no tiene planes de revisar las promesas de que la empresa no puede acceder a los datos de los clientes.

“Durante un corto tiempo, existía la posibilidad de que un atacante negara nuestro compromiso, en circunstancias muy limitadas y para muy pocos usuarios, pero eso ya se solucionó”, escribió el presidente, Stephen Hall, en un correo electrónico.