imágenes falsas

Investigadores académicos han descubierto vulnerabilidades graves en el núcleo de Threema, un mensajero instantáneo que su desarrollador con sede en Suiza dice proporciona un nivel de seguridad y privacidad que “ningún otro servicio de chat” puede ofrecer. A pesar de las afirmaciones inusualmente sólidas y de las dos auditorías de seguridad independientes que ha recibido Threema, los investigadores dijeron que las fallas socavan por completo las garantías de confidencialidad y autenticación que son la piedra angular de cualquier programa que se venda como proveedor de cifrado de extremo a extremo, generalmente abreviado como E2EE.

Threema tiene más de 10 millones de usuarios, entre los que se encuentran el gobierno suizo, el ejército suizo, el canciller alemán Olaf Scholz y otros políticos de ese país. Los desarrolladores de Threema lo anuncian como una alternativa más segura al mensajero WhatsApp de Meta. Se encuentra entre las mejores aplicaciones de Android para una categoría de pago en Suiza, Alemania, Austria, Canadá y Australia. La aplicación utiliza un protocolo de encriptación diseñado a medida en contravención de las normas criptográficas establecidas.

Los siete defectos mortales

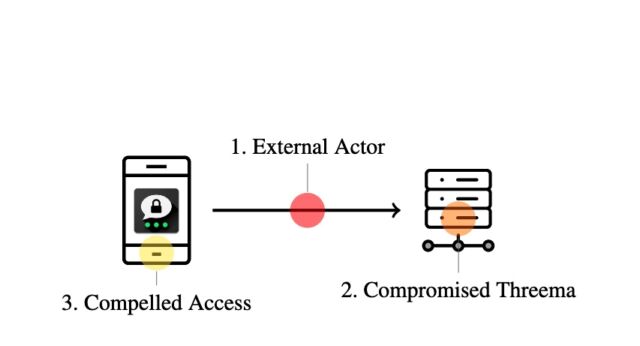

Investigadores de la universidad de investigación ETH con sede en Zúrich informado el lunes que encontraron siete vulnerabilidades en Threema que cuestionan seriamente el verdadero nivel de seguridad que ha ofrecido la aplicación a lo largo de los años. Dos de las vulnerabilidades no requieren acceso especial a un servidor o aplicación de Threema para suplantar criptográficamente a un usuario. Tres vulnerabilidades requieren que un atacante obtenga acceso a un servidor Threema. Los dos restantes pueden explotarse cuando un atacante obtiene acceso a un teléfono desbloqueado, como en un cruce fronterizo.

Paterson et al.

“En total, nuestros ataques socavan seriamente las afirmaciones de seguridad de Threema”, escribieron los investigadores. “Todos los ataques se pueden mitigar, pero en algunos casos, se necesita un rediseño importante”.

Las siete vulnerabilidades que descubrieron los investigadores incluyen:

- Actor externo sin acceso especial

- En el caso de que una clave efímera se exponga incluso una vez, un atacante puede suplantar permanentemente al cliente ante el servidor y luego obtener todos los metadatos en todos los mensajes E2EE. Esta es una deficiencia notable porque las claves efímeras nunca deberían poder autenticar a un usuario. Con Threema, la fuga de una clave efímera tiene el mismo efecto que la fuga de una clave a largo plazo. La administración de claves descuidada también hace que Threema reutilice claves efímeras en lugares donde nunca deberían reutilizarse.

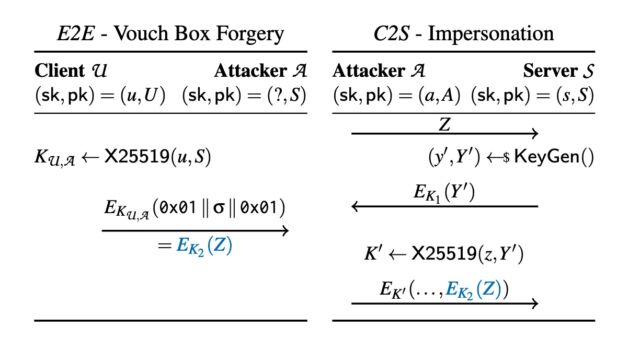

- Una falla en la forma en que el protocolo de cliente a servidor (C2S) de Threema interactúa con su protocolo de extremo a extremo (E2E) que hace que un usuario cree un valor especial de Threema conocido como caja de garantía y se lo envíe al atacante. El atacante puede explotarlo engañando a un usuario para que envíe un conjunto de caracteres (u9j6ɓ’jjख ^ 1כW:-́; RA) a una cuenta especial pero inocua. Una forma posible de que un atacante haga esto es enviar spam a una gran cantidad de usuarios que les indica que envíen la cadena de caracteres a una cuenta específica para poder optar a un premio. A partir de ese momento, el atacante puede hacerse pasar por el cliente pirateado en el servidor.

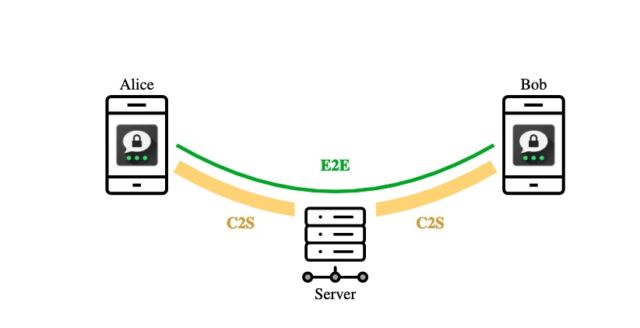

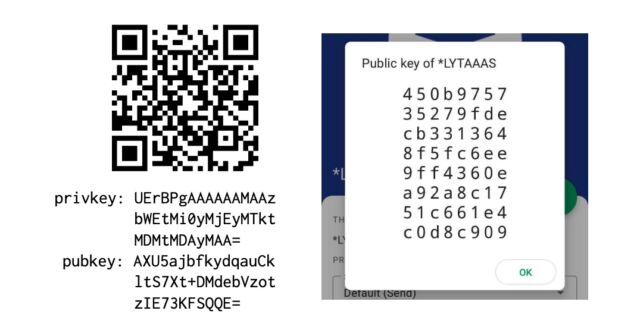

Agrandar / Ataque 1.2 en la práctica: a la izquierda, un par de claves adecuado que está codificado en base64. Los bytes de clave pública 1 a 31, también codificados en el código QR, consisten en caracteres UTF-8 imprimibles. A la derecha, la cuenta de puerta de enlace *LYTAAAS Threema (revocada desde entonces), con la clave pública secuestrada del servidor. El usuario U que envía el contenido del QR a *LYTAAAS como un mensaje permitirá que *LYTAAAS se autentique ante Threema como U.Agrandar / Una figura que muestra la interacción entre protocolos de una sesión E2E y C2S. El atacante reclama la clave pública del servidor y conoce un par de claves de la forma (z, Z = 0x01 ∥ σ ∥ 0x01). Convencen a la víctima U para que les envíe σ como un mensaje de texto E2E (en azul, lado izquierdo). El atacante ahora puede iniciar una sesión del protocolo C2S (lado derecho) donde usa el par de claves “efímeras” (z, Z) y el cuadro de garantía correspondiente EK2 (Z) (en azul) para autenticarse como U en el servidor .

- Cuando un atacante ha comprometido un servidor Threema:

- Falta de protección de integridad en los metadatos del mensaje. Como resultado, un atacante puede reordenar y/o borrar subrepticiamente los mensajes enviados de un cliente a otro.

- El manejo de nonce de uso defectuoso permite ataques de “reproducción y reflexión”, en los que el actor de amenazas vuelve a enviar mensajes antiguos y envía al usuario un mensaje que el usuario envió previamente a otra persona.

- Un error en el protocolo de desafío y respuesta utilizado para que un cliente se autentique en el servidor durante el registro. Durante el proceso, el cliente prueba la posesión de su clave privada cifrando un mensaje elegido por el servidor que está cifrado con una clave pública elegida por el servidor. Un servidor comprometido puede explotar este diseño para crear “kompromat”, o mensajes potencialmente incriminatorios que se pueden entregar en cualquier momento posterior a un usuario objetivo. tresma parcheó esta vulnerabilidad en diciembre de 2021, cuando otro investigador lo vio.

- Cuando un atacante obtiene acceso a un teléfono desbloqueado que ejecuta Threema:

- Una función que permite a los usuarios exportar su clave privada de un dispositivo a otro. Las malas decisiones de diseño hacen que sea trivial para un atacante usar la clave para clonar una cuenta de Threema y acceder a todos los mensajes futuros. Combinado con un servidor Threema comprometido, el adversario también puede obtener todos los mensajes enviados previamente.

- Compresión de mensajes que ocurre antes del cifrado cuando Threema crea una copia de seguridad, combinada con la capacidad de un atacante de usar una función de apodo para inyectar cadenas elegidas en la copia de seguridad. Esto permite que un atacante más sofisticado observe el tamaño del archivo de copia de seguridad en varias iteraciones y finalmente recupere la clave privada del usuario.