Los piratas informáticos han estado explotando una vulnerabilidad ahora parcheada en VMware Workspace ONE Access en campañas para instalar varios ransomware y mineros de criptomonedas, dijo el jueves un investigador de la firma de seguridad Fortinet.

CVE-2022-22954 es una vulnerabilidad de ejecución remota de código en VMware Workspace ONE Access que tiene una clasificación de gravedad de 9,8 de 10 posibles. VMware revelado y parcheado la vulnerabilidad el 6 de abril. Dentro de las 48 horas, los piratas informáticos aplicaron ingeniería inversa a la actualización y desarrollaron un exploit funcional que luego usaron para comprometer los servidores que aún tenían que instalar la solución. El acceso a VMware Workspace ONE ayuda a los administradores a configurar un conjunto de aplicaciones que los empleados necesitan en sus entornos de trabajo.

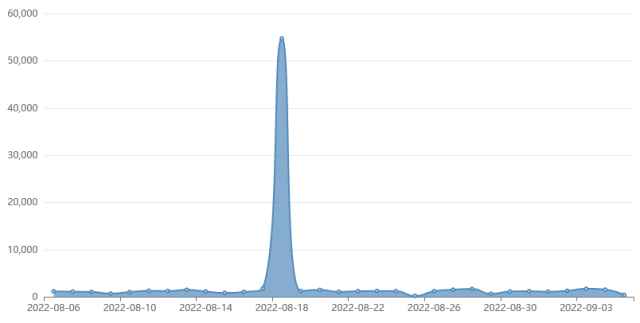

En agosto, los investigadores de Fortiguard Labs observaron un aumento repentino en los intentos de explotación y un cambio importante en las tácticas. Mientras que antes de que los piratas informáticos instalaran cargas útiles que recogieran contraseñas y recopilaran otros datos, la nueva oleada trajo algo más, específicamente, ransomware conocido como RAR1ransom, un minero de criptomonedas conocido como GuardMiner, y Mirai, software que acorrala dispositivos Linux en una botnet masiva para usar en Ataques distribuidos de denegación de servicio.

FortiGuardia

“Aunque la vulnerabilidad crítica CVE-2022-22954 ya se corrigió en abril, todavía hay varias campañas de malware que intentan explotarla”, dijo Cara Lin, investigadora de Fortiguard Labs. escribió. Los atacantes, agregó, lo estaban usando para inyectar una carga útil y lograr la ejecución remota de código en los servidores que ejecutan el producto.

La muestra de Mirai que Lin vio que se instaló se descargó de http[:]//107[.]189[.]8[.]21/pedalcheta/chiquita[.]x86_64 y dependía de un servidor de comando y control en “cnc[.]buenos paquetes[.]CC. Además de entregar tráfico basura usado en DDoSes, la muestra también intentó infectar otros dispositivos adivinando la contraseña administrativa que usaron. Después de decodificar cadenas en el código, Lin encontró la siguiente lista de credenciales que usó el malware:

|

hikvision |

1234 |

ventanas1ventanas |

S2fGqNFs |

|

raíz |

tsgoingon |

nuestras noticias |

12345 |

|

defecto |

solokey |

nuevonaranja88888888 |

invitado |

|

compartimiento |

usuario |

nuevas personas |

sistema |

|

059AnkJ |

administrador de telnet |

tljwpbo6 |

iwkb |

|

141388 |

123456 |

20150602 |

00000000 |

|

adaptec |

20080826 |

Me estoy despertando en 2015 |

impresión v2 |

|

Administrador |

1001barbilla |

vhd1206 |

apoyo |

|

NULO |

xc3511 |

QwestM0dem |

7ujMko0admin |

|

cliente-bbsd |

vizxv |

fidel123 |

dvr2580222 |

|

par0t |

hg2x0 |

Samsung |

t0talc0ntr0l4! |

|

cablecom |

caza5759 |

enrutador |

zlxx |

|

punto de venta |

flexión |

administrador@mimifi |

xmhdipc |

|

icatch99 |

clave |

demonio |

netopía |

|

3com |

DOCSIS_APP |

hagpolm1 |

klv123 |

|

OxhlwSG8 |

En lo que parece ser una campaña separada, los atacantes también explotaron CVE-2022-22954 para descargar una carga útil de 67[.]205[.]145[.]142. La carga útil incluía siete archivos:

- phpupdate.exe: software de minería Xmrig Monero

- config.json: archivo de configuración para pools de minería

- networkmanager.exe: ejecutable utilizado para escanear y propagar infecciones

- phpguard.exe: ejecutable utilizado para que el minero guardián Xmrig siga funcionando

- init.ps1: archivo de script en sí mismo para mantener la persistencia mediante la creación de tareas programadas

- clean.bat: archivo de secuencia de comandos para eliminar otros criptomineros en el host comprometido

- cifrar.exe: ransomware RAR1

En el caso de que RAR1ransom nunca se haya instalado antes, la carga útil ejecutaría primero el archivo ejecutable encrypt.exe. El archivo coloca el archivo ejecutable legítimo de compresión de datos WinRAR en una carpeta temporal de Windows. Luego, el ransomware usa WinRAR para comprimir los datos del usuario en archivos protegidos con contraseña.

La carga útil luego iniciaría el ataque GuardMiner. GuardMiner es un troyano de minería multiplataforma para la moneda Monero. Ha estado activo desde 2020.

Los ataques subrayan la importancia de instalar actualizaciones de seguridad de manera oportuna. Cualquiera que aún no haya instalado el parche del 6 de abril de VMware debe hacerlo de inmediato.