Intel

La última generación de CPU de Intel contiene una vulnerabilidad que permite a los atacantes obtener claves de cifrado y otra información confidencial protegida por las extensiones de protección de software de la empresa, la característica avanzada que actúa como una bóveda digital para los secretos más sensibles de los usuarios de seguridad.

Abreviado como SGX, la protección está diseñada para proporcionar una especie de fortaleza para la custodia de claves de cifrado y otros datos confidenciales, incluso cuando el sistema operativo o una máquina virtual que se ejecuta en la parte superior se ve comprometida de forma malintencionada. SGX funciona mediante la creación de entornos de ejecución confiables que protegen el código confidencial y los datos con los que trabaja para que no sean monitoreados o manipulados por cualquier otra cosa en el sistema.

Grietas en la seguridad fundamental de Intel

SGX es la piedra angular de las garantías de seguridad que muchas empresas brindan a los usuarios. Los servidores utilizados para manejar el descubrimiento de contactos para Signal Messenger, por ejemplo, confían en SGX para garantizar que el proceso sea anónimo. Señal dice ejecutar su esquema de hash avanzado proporciona una “receta general para hacer el descubrimiento de contactos privados en SGX sin filtrar ninguna información a las partes que tienen control sobre la máquina, incluso si tuvieran que conectar hardware físico al bus de memoria”.

El ejemplo es puramente hipotético. El portavoz de Signal, Jun Harada, escribió en un correo electrónico: “Intel nos alertó sobre este documento… y pudimos verificar que las CPU que utiliza Signal no se ven afectadas por los hallazgos de este documento y, por lo tanto, no son vulnerables al ataque mencionado. ”

La clave para las garantías de seguridad y autenticidad de SGX es la creación de lo que se denomina “enclaves” o bloques de memoria segura. Los contenidos del enclave se cifran antes de salir del procesador y se escriben en la RAM. Se descifran solo después de que regresan. El trabajo de SGX es salvaguardar la memoria del enclave y bloquear el acceso a su contenido por cualquier otra persona que no sea la parte confiable de la CPU.

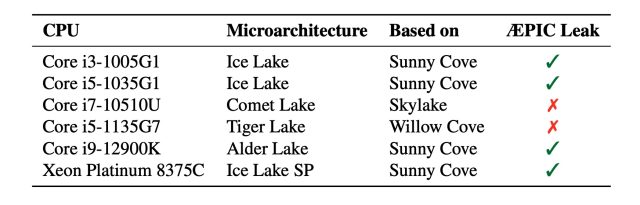

Ingrese la fuga de ÆPIC

Desde 2018, los investigadores han identificado al menos siete agujeros de seguridad graves en SGX, algunos de los cuales socavaron por completo las garantías que Intel hace sobre ellos. El martes, un artículo de investigación identificó públicamente un nuevo agujero, que también rompe por completo las garantías SGX en la mayoría de las CPU Intel de 10.ª, 11.ª y 12.ª generación. El fabricante de chips dijo que lanzó mitigaciones que evitan que el exploit de prueba de concepto de los investigadores funcione por más tiempo.

Borrello et al.

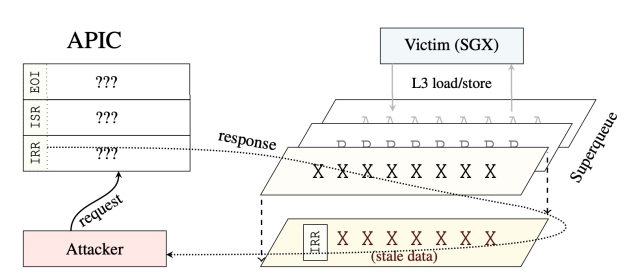

La vulnerabilidad reside en APIC, abreviatura de controlador de interrupción programable avanzado. APIC es un mecanismo integrado en muchas CPU modernas que administra y enruta interrumpe, que son señales generadas por hardware o software que hacen que la CPU detenga su tarea actual para que pueda procesar un evento de mayor prioridad. Los investigadores que descubrieron la falla nombraron la vulnerabilidad y su explotación de prueba de concepto ÆPIC Leak.

Borrello et al.

El error que hace posible la fuga de ÆPIC es lo que se conoce como lectura de memoria no inicializada, lo que sucede cuando el espacio de la memoria no se borra después de que la CPU termina de procesarlo, lo que provoca la fuga de datos antiguos que ya no se necesitan. A diferencia de las fallas de CPU anteriores con nombres como Spectre, Meltdown, Foreshadow y RIDL/Fallout/ZombieLoad, que fueron el resultado de la creación de ejecución transitoria canales laterales que reveló datos privados: ÆPIC Leak es una falla arquitectónica que reside en la propia CPU.