AirDrop, la función que permite a los usuarios de Mac y iPhone transferir archivos de forma inalámbrica entre dispositivos, está filtrando correos electrónicos y números de teléfono de los usuarios, y nadie puede hacer mucho para detenerlo más que apagarlo, dijeron los investigadores.

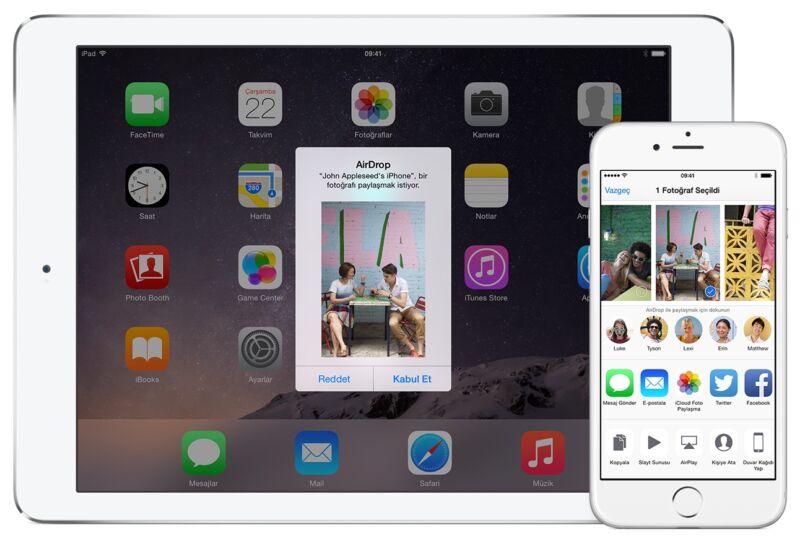

AirDrop usa Wi-Fi y Bluetooth Low Energy para establecer conexiones directas con dispositivos cercanos para que puedan transmitir imágenes, documentos y otras cosas de un dispositivo iOS o macOS a otro. Un modo permite que solo los contactos se conecten, un segundo permite que cualquiera se conecte y el último no permite ninguna conexión.

Una cuestión de milisegundos

Para determinar si el dispositivo de un posible remitente debe conectarse con otros dispositivos cercanos, AirDrop transmite anuncios de Bluetooth que contienen un hash criptográfico parcial del número de teléfono y la dirección de correo electrónico del remitente. Si alguno de los hash truncados coincide con cualquier número de teléfono o dirección de correo electrónico en la libreta de direcciones del dispositivo receptor o si el dispositivo está configurado para recibir de todos, los dos dispositivos se conectarán en un protocolo de enlace de autenticación mutua a través de Wi-Fi. Durante el protocolo de enlace, los dispositivos intercambian los hash SHA-256 completos de los números de teléfono y las direcciones de correo electrónico de los propietarios.

Los hash, por supuesto, no se pueden volver a convertir al texto sin cifrar que los generó, pero dependiendo de la cantidad de entropía o aleatoriedad en el texto sin cifrar, a menudo es posible descifrarlos. Los piratas informáticos hacen esto mediante un “ataque de fuerza bruta”, que arroja una gran cantidad de conjeturas y espera a la que genera el codiciado hash. Cuanto menor sea la entropía en el texto sin cifrar, más fácil será adivinarlo o descifrarlo, ya que hay menos candidatos posibles para que lo intente un atacante.

La cantidad de entropía en un número de teléfono es tan mínima que este proceso de descifrado es trivial, ya que se necesitan milisegundos para buscar un hash en una base de datos precalculada que contiene resultados para todos los números de teléfono posibles en el mundo. Si bien muchas direcciones de correo electrónico tienen más entropía, también se pueden descifrar utilizando los miles de millones de direcciones de correo electrónico que han aparecido en las infracciones de bases de datos durante los últimos 20 años.

“Este es un hallazgo importante, ya que permite a los atacantes hacerse con información bastante personal de los usuarios de Apple que, en pasos posteriores, puede ser objeto de abuso para ataques de phishing, estafas, etc. o simplemente venderse”, dijo Christian Weinert, uno de los investigadores. en la Universidad Técnica de Darmstadt en Alemania, quienes encontraron las vulnerabilidades. “¿Quién no quiere enviar un mensaje directo, digamos, a Donald Trump en WhatsApp? Todo lo que los atacantes necesitan es un dispositivo habilitado para Wi-Fi cerca de su víctima”.

Fuga del emisor frente a fuga del receptor

en un papel presentado en agosto en el Simposio de Seguridad de USENIX, Weinert y los investigadores del laboratorio SEEMOO de TU Darmstadt idearon dos formas de explotar las vulnerabilidades.

El método más fácil y poderoso es que un atacante simplemente controle las solicitudes de descubrimiento que envían otros dispositivos cercanos. Dado que el dispositivo remitente siempre revela su propio número de teléfono hash y dirección de correo electrónico cada vez que busca receptores AirDrop disponibles, el atacante solo necesita esperar a que las Mac cercanas abran el compartir menú o dispositivos iOS cercanos para abrir el compartir hoja. El atacante no necesita tener el número de teléfono, la dirección de correo electrónico o cualquier otro conocimiento previo del objetivo.

Un segundo método funciona en gran parte a la inversa. Un atacante puede abrir un menú para compartir o compartir una hoja y ver si algún dispositivo cercano responde con sus propios detalles hash. Esta técnica no es tan poderosa como la primera porque solo funciona si el número de teléfono o la dirección de correo electrónico del atacante ya está en la libreta de direcciones del receptor.

Aún así, el ataque podría ser útil cuando el atacante es alguien cuyo número de teléfono o dirección de correo electrónico es bien conocido por muchas personas. Un gerente, por ejemplo, podría usarlo para obtener el número de teléfono o la dirección de correo electrónico de cualquier empleado que tenga la información de contacto del gerente almacenada en sus libretas de direcciones.

En un correo electrónico, Weinert escribió:

Lo que llamamos “filtración del remitente” (es decir, alguien que intenta compartir un archivo filtra sus identificadores de contacto hash) podría explotarse colocando “errores” (pequeños dispositivos habilitados para Wi-Fi) en puntos de acceso público u otros lugares de interés.

Digamos que planta un error de este tipo en una sala de conferencias o en un evento en el que se reúnen políticos, celebridades u otros “VIP” (por ejemplo, premios Oscar). Tan pronto como uno de ellos abre el panel para compartir en un dispositivo Apple, puede obtener al menos su número de teléfono móvil privado.

Desde la perspectiva de un periodista, un escenario para lo que llamamos “fuga del receptor”: digamos que ha estado en contacto por correo electrónico con una celebridad para cubrir una historia. En caso de que la celebridad haya almacenado su dirección de correo electrónico, puede obtener fácilmente su número de teléfono móvil privado cuando se encuentre cerca (por ejemplo, durante una entrevista). En este caso, la celebridad [does] ¡ni siquiera tener que abrir el panel para compartir o tocar su dispositivo!

Dos años de silencio de Apple

Los investigadores dicen que notificaron en privado a Apple de sus hallazgos en mayo de 2019. Un año y medio después, le presentaron a Apple “PrivateDrop”, un AirDrop reelaborado que desarrollaron que usa intersección de set privado, una técnica criptográfica que permite a dos partes realizar el proceso de descubrimiento de contactos sin revelar hash vulnerables. La implementación de PrivateDrop está disponible públicamente en GitHub.

“Nuestra implementación prototipo de PrivateDrop en iOS / macOS muestra que nuestro enfoque de autenticación mutua amigable con la privacidad es lo suficientemente eficiente como para preservar la experiencia de usuario ejemplar de AirDrop con un retraso de autenticación muy por debajo de un segundo”, escribieron los investigadores en un correo resumiendo su trabajo.

A partir de esta semana, Apple aún tiene que indicar si tiene planes de adoptar PrivateDrop o emplear alguna otra forma de solucionar la fuga. Los representantes de Apple no respondieron a un correo electrónico en busca de comentarios para esta publicación.

Lo que esto significa es que cada vez que alguien abre un panel para compartir en macOS o iOS, está filtrando hashes que, como mínimo, revelan sus números de teléfono y probablemente también sus direcciones de correo electrónico. Y en algunos casos, solo tener AirDrop habilitado puede ser suficiente para filtrar estos detalles.

Weinert dijo que, por ahora, la única forma de prevenir la fuga es configurar el descubrimiento de AirDrop en “nadie” en el menú de configuración del sistema y también abstenerse de abrir el panel para compartir. Al usar AirDrop en casa o en otros entornos familiares, este consejo puede ser excesivo. Puede tener más sentido cuando se usa una computadora en una conferencia u otro lugar público.