Una campaña de malware en curso está bombardeando Internet con malware que neutraliza la seguridad de los navegadores web, agrega extensiones de navegador maliciosas y realiza otros cambios en las computadoras de los usuarios, dijo Microsoft el jueves.

Adrozek, como el fabricante de software ha denominado a la familia de malware, se basa en una red de distribución en expansión que comprende 159 dominios únicos y cada uno aloja un promedio de 17.300 URL únicas. Las URL, a su vez, albergan un promedio de 15.300 muestras de malware únicas. La campaña comenzó a más tardar en mayo y alcanzó su punto máximo en agosto, cuando el malware se observó en 30.000 dispositivos por día.

No es la estafa de afiliados de tu padre

El ataque funciona contra los navegadores Chrome, Firefox, Edge y Yandex, y continúa. El objetivo final por ahora es inyectar anuncios en los resultados de búsqueda para que los atacantes puedan cobrar tarifas a los afiliados. Si bien este tipo de campañas son comunes y representan una amenaza menor que muchos tipos de malware, Adrozek se destaca por las modificaciones maliciosas que realiza en la configuración de seguridad y otras acciones maliciosas que realiza.

“Los ciberdelincuentes que abusan de los programas de afiliados no es algo nuevo; los modificadores del navegador son algunos de los tipos más antiguos de amenazas”, escribieron investigadores del Equipo de Investigación de Microsoft 365 Defender en un entrada en el blog. “Sin embargo, el hecho de que esta campaña utilice un malware que afecta a múltiples navegadores es una indicación de cómo este tipo de amenaza sigue siendo cada vez más sofisticado. Además, el malware mantiene la persistencia y filtra las credenciales del sitio web, exponiendo los dispositivos afectados a riesgos adicionales “.

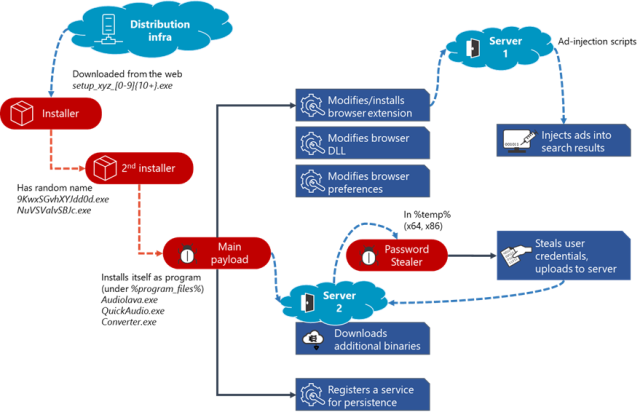

La publicación decía que Adrozek se instala “mediante descarga automática”. Los nombres de archivo del instalador usan el formato de instalación __. Exe. Los atacantes colocan un archivo en la carpeta temporal de Windows, y este archivo a su vez deja caer la carga útil principal en el directorio de archivos del programa. Esta carga utiliza un nombre de archivo que hace que el malware parezca un software legítimo relacionado con el audio, con nombres como Audiolava.exe, QuickAudio.exe y converter.exe. El malware se instala de la misma forma que el software legítimo y se puede acceder a él a través de Configuración> Aplicaciones y funciones y está registrado como un servicio de Windows con el mismo nombre de archivo.

El siguiente gráfico muestra la cadena de ataque de Adrozek:

Una vez instalado, Adrozek realiza varios cambios en el navegador y el sistema en el que se ejecuta. En Chrome, por ejemplo, el malware a menudo realiza cambios en el Enrutador multimedia Chrome Servicio. El propósito es instalar extensiones que se hacen pasar por legítimas mediante el uso de ID como “Radioplayer”.

Malas extensiones!

Las extensiones se conectan al servidor del atacante para obtener código adicional que inyecta anuncios en los resultados de búsqueda. Las extensiones también envían información a los atacantes sobre la computadora infectada y, en Firefox, también intenta robar credenciales. El malware continúa manipulando ciertos archivos DLL. En Edge, por ejemplo, el malware modifica MsEdge.dll para desactivar los controles de seguridad que ayudan a detectar cambios no autorizados en el archivo de preferencias seguras.

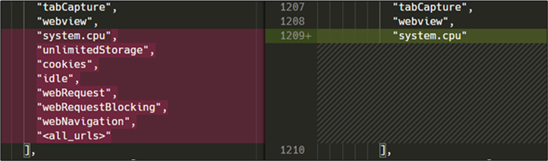

Esta técnica, y otras similares para otros navegadores afectados, tiene consecuencias potencialmente graves. Entre otras cosas, el archivo de preferencias verifica la integridad de los valores de varios archivos y configuraciones. Al anular esta comprobación, Adrozek abre los navegadores a otros ataques. El malware también agrega nuevos permisos al archivo.

A continuación se muestra una captura de pantalla que muestra los agregados a Edge:

Microsoft

Luego, el malware realiza cambios en la configuración del sistema para garantizar que se ejecute cada vez que se reinicia el navegador o se reinicia la computadora. A partir de ese momento, Adrozek inyectará anuncios que acompañan a los anuncios publicados por un motor de búsqueda o se colocan encima de ellos.

La publicación del jueves no dice explícitamente qué interacción del usuario, si es que se requiere, se requiere para que ocurran infecciones. Tampoco está claro qué efecto les gusta a las defensas Control de cuentas del usuario tener. Microsoft no menciona el ataque a los navegadores que ejecutan macOS o Linux, por lo que es probable que esta campaña solo afecte a los usuarios de Windows. Los representantes de Microsoft no respondieron a un correo electrónico solicitando detalles.

La campaña utiliza una técnica llamada polimorfismo para explotar cientos de miles de muestras únicas. Eso hace que la protección antivirus basada en firmas sea ineficaz. Muchas ofertas de antivirus, incluido Microsoft Defender, tienen detecciones basadas en el comportamiento y con tecnología de aprendizaje automático que son más efectivas contra dicho malware.