xssfox

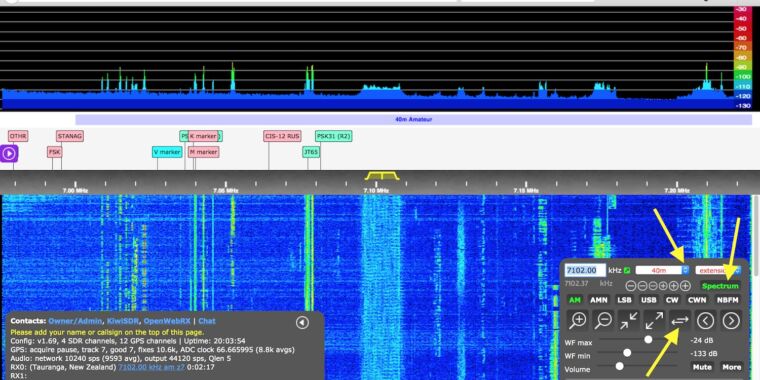

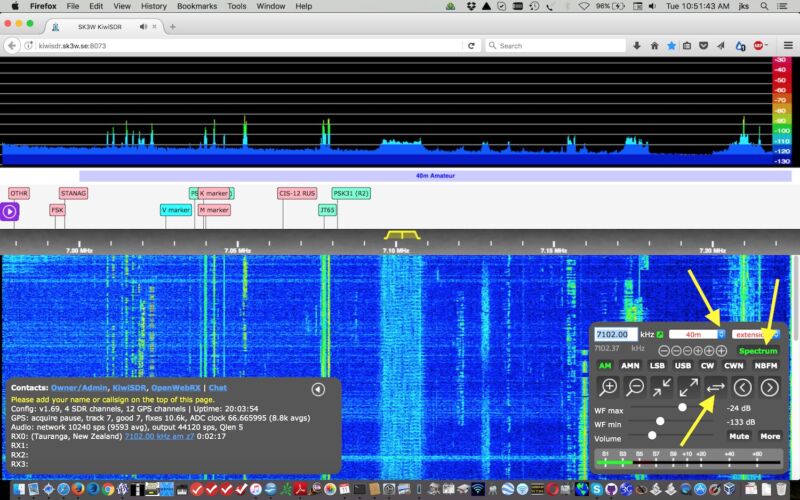

KiwiSDR es hardware que utiliza un radio definida por software para monitorear transmisiones en un área local y transmitirlas a través de Internet. Una base de usuarios mayoritariamente aficionados hace todo tipo de cosas interesantes con los dispositivos del tamaño de un naipe. Por ejemplo, un usuario en Manhattan podría conectar uno a Internet para que las personas en Madrid, España o Sydney, Australia, pudieran escuchar transmisiones de radio AM, conversaciones de radio CB o incluso ver tormentas eléctricas en Manhattan.

El miércoles, los usuarios se enteraron de que durante años, sus dispositivos habían estado equipados con una puerta trasera que permitía al creador de KiwiSDR, y posiblemente a otros, iniciar sesión en los dispositivos con derechos de sistema administrativo. El administrador remoto podría realizar cambios de configuración y acceder a los datos no solo para KiwiSDR sino, en muchos casos, para Raspberry Pi, BeagleBone Black u otros dispositivos informáticos a los que esté conectado el hardware SDR.

Un gran problema de confianza

Los signos de la puerta trasera en KiwiSDR se remontan a al menos 2017. La puerta trasera estaba recientemente eliminado con sin mención de la remoción en circunstancias poco claras. Pero a pesar de la eliminación, los usuarios siguen inquietos ya que los dispositivos se ejecutan como root en cualquier dispositivo informático al que estén conectados y, a menudo, pueden acceder a otros dispositivos en la misma red.

“Es un gran problema de confianza”, dijo un usuario con el identificador xssfox me dijo. “No sabía por completo que había una puerta trasera, y es muy decepcionante ver al desarrollador añadiendo puertas traseras y usándolas activamente sin consentimiento”.

Xssfox dijo que ejecuta dos dispositivos KiwiSDR, uno en un BeagleBone Negro que usa una costumbre FPGA para ejecutar el Orgullo Radio Group, que permite a las personas escuchar transmisiones de radio en Gladstone, Australia y sus alrededores. A página de las transmisiones públicas muestra que aproximadamente otros 600 dispositivos también están conectados a Internet.

Xssfox agregó:

En mi caso, los KiwiSDR están alojados en un sitio remoto que tiene otros experimentos de radio en ejecución. Podrían haber obtenido acceso a esos. Otros usuarios de KiwiSDR a veces los configuran en ubicaciones remotas utilizando las redes de otras personas / empresas, o en su red doméstica. Es algo así como las vulnerabilidades o las puertas traseras de las cámaras de seguridad, pero a menor escala. [and] solo gente de radioaficionados.

Las radios definidas por software utilizan software, en lugar del hardware estándar que se encuentra en los equipos de radio tradicionales, para procesar las señales de radio. El KiwiSDR se conecta a una computadora integrada, que a su vez comparte señales locales con una base de personas mucho más amplia.

La puerta trasera es bastante simple. Unas pocas líneas de código permiten al desarrollador acceder de forma remota a cualquier dispositivo ingresando su URL en un navegador y agregando una contraseña al final de la dirección. A partir de ahí, la persona que usa la puerta trasera puede realizar cambios de configuración no solo en el dispositivo de radio sino, de forma predeterminada, también en el dispositivo informático subyacente en el que se ejecuta. Aquí está un video

Video rápido que muestra cómo funciona la puerta trasera del kiwisdr.

También probé que el toque /root/kiwi.config/opt.no_console mitiga el problema

Gracias @ the6p4c por ayudarme a probar 🙂 pic.twitter.com/0xKD1NfvwL

– xssfox (@xssfox) 15 de julio de 2021

Aquí hay una imagen en mayor resolución:

“Parece que el SDR … se conecta a una placa BeagleBone Arm Linux”, me dijo HD Moore, experto en seguridad y director ejecutivo de la plataforma de descubrimiento de redes Rumble. “Este shell está en esa placa de Linux. Si lo compromete, puede ingresar a la red del usuario “.

La puerta trasera sigue viva

Xssfox dijo que el acceso al dispositivo informático subyacente, y posiblemente a otros dispositivos en la misma red, ocurre siempre que una configuración llamada “acceso a la consola” esté activada, como está por defecto. Desactivar el acceso requiere un cambio en la interfaz de administración o en un archivo de configuración, que es poco probable que muchos usuarios hayan realizado. Además, muchos dispositivos se actualizan raramente, si es que alguna vez lo hacen. Entonces, aunque el desarrollador de KiwiSDR ha eliminado el código ofensivo, la puerta trasera permanecerá en los dispositivos, haciéndolos vulnerables a la adquisición.

Envíos de software y documentos técnicos como Éste nombrar al desarrollador de KiwiSDR como John Seamons. Seamons no respondió a un correo electrónico en busca de comentarios para esta publicación.

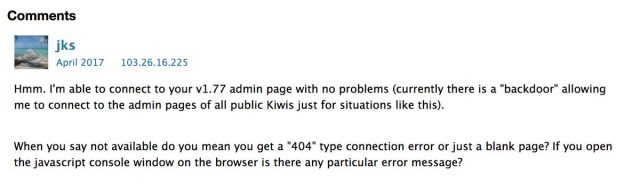

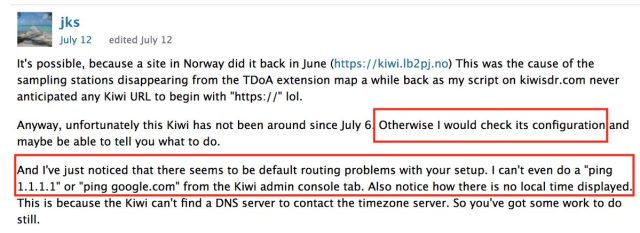

Los foros de usuarios no estaban disponibles en el momento de la publicación. Capturas de pantalla aquí y aquí, sin embargo, parece mostrar a Seamons admitiendo la puerta trasera ya en 2017.

Otro aspecto preocupante de la puerta trasera es que, como señalado por usuario ingeniero Mark Jessop, se comunicaba a través de una conexión HTTP, exponiendo la contraseña de texto sin formato y los datos a través de la red con puerta trasera a cualquier persona que pudiera monitorear el tráfico que entra o sale del dispositivo.

Sin embargo, dado que KiwiSDR es solo HTTP, enviar lo que es esencialmente una contraseña ‘maestra’ en claro es un poco preocupante. KiwiSDR no es compatible con HTTPS y se ha dicho que nunca lo admitirá. (Tratar con certificados también sería un PITA)

– Mark Jessop (@ vk5qi) 14 de julio de 2021

Los usuarios de KiwiSDR que deseen comprobar si se ha accedido a sus dispositivos de forma remota pueden hacerlo ejecutando el comando

zgrep -- "PWD admin" /var/log/messages*

No hay indicios de que alguien haya utilizado la puerta trasera para hacer cosas maliciosas, pero la mera existencia de este código y su aparente uso a lo largo de los años para acceder a los dispositivos de los usuarios sin permiso es en sí mismo una brecha de seguridad, y además inquietante. Como mínimo, los usuarios deben inspeccionar sus dispositivos y redes en busca de signos de compromiso y actualizar a v1.461. Los verdaderamente paranoicos deberían considerar desconectar sus dispositivos hasta que haya más detalles disponibles.

Listado de imagen por KiwiSDR