imágenes falsas

Hasta 29.000 usuarios del administrador de contraseñas Passwordstate descargaron una actualización maliciosa que extraía datos de la aplicación y los enviaba a un servidor controlado por el atacante, dijo el fabricante de la aplicación a los clientes.

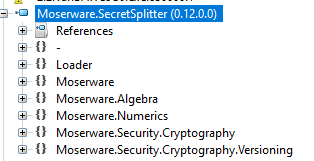

En un Email, Creador de estado de contraseña Haga clic en Estudios les dijo a los clientes que los delincuentes comprometieron su mecanismo de actualización y lo usaron para instalar un archivo malicioso en las computadoras de los usuarios. El archivo, llamado “moserware.secretsplitter.dll”, contenía una copia legítima de una aplicación llamada SecretSplitter, junto con un código malicioso llamado “Loader”, según un breve reseña

Grupo CSIS

El código del cargador intenta recuperar el archivo de archivo en https: //passwordstate-18ed2.kxcdn[.]com / upgrade_service_upgrade.zip para que pueda recuperar una carga útil cifrada de segunda etapa. Una vez descifrado, el código se ejecuta directamente en la memoria. El correo electrónico de Click Studios decía que el código “extrae información sobre el sistema informático y selecciona los datos de Passwordstate, que luego se publican en la red CDN de los malos”.

El compromiso de actualización de Passwordstate duró desde el 20 de abril a las 8:33 am UTC hasta el 22 de abril a las 12:30 am. El servidor atacante se cerró el 22 de abril a las 7:00 am UTC.

El lado oscuro de los administradores de contraseñas

Los profesionales de la seguridad recomiendan regularmente administradores de contraseñas porque facilitan que las personas almacenen contraseñas largas y complejas que son exclusivas de cientos o incluso miles de cuentas. Sin el uso de un administrador de contraseñas, muchas personas recurren a contraseñas débiles que se reutilizan para múltiples cuentas.

La violación de Passwordstate subraya el riesgo que plantean los administradores de contraseñas porque representan un único punto de falla que puede llevar al compromiso de una gran cantidad de activos en línea. Los riesgos son significativamente menores cuando la autenticación de dos factores está disponible y habilitada porque las contraseñas extraídas por sí solas no son suficientes para obtener acceso no autorizado. Click Studios dice que Passwordstate proporciona múltiples opciones 2FA

La violación es especialmente preocupante porque Passwordstate se vende principalmente a clientes corporativos que usan el administrador para almacenar contraseñas para firewalls, VPN y otras aplicaciones empresariales. Haga clic en Estudios dice Passwordstate cuenta con la “confianza de más de 29.000 clientes y 370.000 profesionales de seguridad y TI en todo el mundo, con una base instalada que abarca desde las empresas más grandes, incluidas muchas empresas Fortune 500, hasta las tiendas de TI más pequeñas”.

Otro ataque a la cadena de suministro

El compromiso de Passwordstate es el último ataque de alto perfil a la cadena de suministro que ha salido a la luz en los últimos meses. En diciembre, una actualización maliciosa para el software de administración de red SolarWinds instaló una puerta trasera en las redes de 18.000 clientes. A principios de este mes, una herramienta de desarrollo actualizada llamada Codecov Bash Uploader extrajo tokens de autenticación secretos y otros datos confidenciales de las máquinas infectadas y los envió a un sitio remoto controlado por los piratas informáticos.

Cargas útiles de la primera etapa cargadas en VirusTotal aquí y aquí mostró que en el momento en que se publicó esta publicación, ninguno de los 68 programas de protección de endpoints con seguimiento detectó el malware. Hasta ahora, los investigadores no han podido obtener muestras de la carga útil de seguimiento.

Cualquiera que use Passwordstate debe restablecer inmediatamente todas las contraseñas almacenadas, particularmente aquellas para firewalls, VPN, conmutadores, cuentas locales y servidores.

Los representantes de Click Studios no respondieron a un correo electrónico en busca de comentarios para esta publicación.