Los componentes de código abierto obsoletos o abandonados son persistentes en prácticamente todo el software comercial, lo que pone en riesgo las aplicaciones empresariales y de consumo debido a problemas de seguridad, violaciones de cumplimiento de licencias y amenazas operativas, de acuerdo con

Informe de análisis de riesgos y seguridad de código abierto de Synopsys 2020 lanzado el martes.

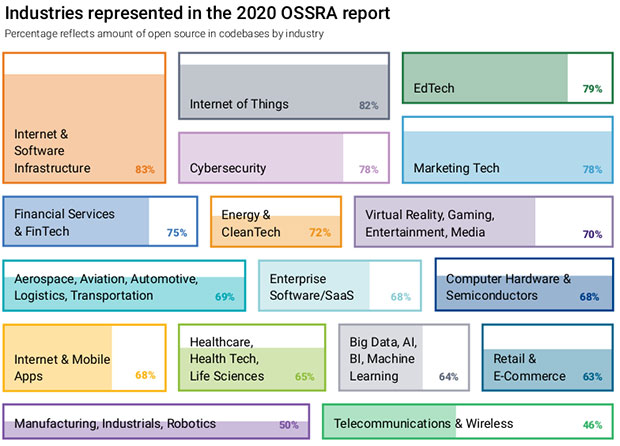

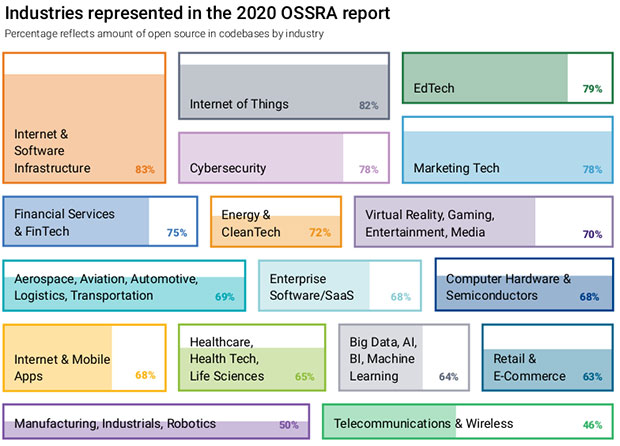

Los investigadores de Synopsys analizaron más de 1.250 bases de códigos comerciales. El Centro de Investigación de Seguridad Cibernética de Synopsys (CyRC) examinó las auditorías de código base realizadas por el equipo de Servicios de Auditoría de Black Duck.

El informe destaca las tendencias y patrones en el uso de código abierto dentro de las aplicaciones comerciales. Proporciona información y recomendaciones para ayudar a las organizaciones a administrar mejor su riesgo de software.

El Informe OSSRA 2020 reafirma el papel crítico que juega el código abierto en el ecosistema de software actual.

Synopsys descubrió que el 99 por ciento de las bases de código auditadas durante el año pasado contienen al menos un componente de código abierto. El código abierto comprende el 70 por ciento del código en general.

El informe subraya el uso generalizado continuado de componentes de código abierto obsoletos o abandonados que estaban desactualizados hace más de cuatro años o no habían visto actividad de desarrollo en los últimos dos años.

"Es difícil descartar el papel vital que juega el código abierto en el desarrollo y despliegue de software moderno, pero es fácil pasar por alto cómo afecta la postura de riesgo de su aplicación desde una perspectiva de seguridad y cumplimiento de licencia", observó Tim Mackey, estratega principal de seguridad de Synopsys Centro de Investigación en Ciberseguridad.

El informe OSSRA 2020 destaca cómo las organizaciones luchan por rastrear y administrar su riesgo de código abierto de manera efectiva, dijo a LinuxInsider. Esa lucha implica mantener un inventario preciso de componentes de software de terceros y dependencias de código abierto.

"Mantenerlo actualizado es un punto de partida clave para abordar el riesgo de la aplicación en múltiples niveles", dijo.

Resultados clave

La tendencia más preocupante en el análisis de este año es el creciente riesgo de seguridad que plantea el código abierto no administrado, según Synopsys. Las auditorías de código revelaron que el 75 por ciento de las bases de código contienen componentes de código abierto con vulnerabilidades de seguridad conocidas.

Ese número es superior al 60 por ciento en el informe del año pasado. Del mismo modo, el 49 por ciento de las bases de código contenían vulnerabilidades de alto riesgo en comparación con el 40 por ciento.

La creciente tasa de adopción de código abierto se suma a la alarma sobre el código de código abierto no administrado que se encuentra en el software comercial.

El noventa y nueve por ciento de las bases de código contienen al menos algo de código abierto, con un promedio de 445 componentes de código abierto por base de código, según el informe Syopsys de este año. Eso representa un aumento significativo de 298 componentes de código abierto encontrados en 2018. El setenta por ciento del código auditado se identificó como de código abierto, una cifra que aumentó del 60 por ciento en 2018 y casi se ha duplicado desde 2015, cuando se situó en el 36 por ciento.

Tiempos cambiantes

El informe de este año revela algunos desarrollos inesperados en comparación con el análisis del año pasado, lo que indica resultados buenos y malos, según Mackey.

"Estamos viendo cambios en las tendencias generales de seguridad, al mismo tiempo que vemos evidencia de que los procesos de gobernanza no están al día con el aumento del uso", dijo.

En el lado de las buenas noticias, este es el primer año en que la auditoría no vio la vulnerabilidad HeartBleed en los datos subyacentes. Esto sugiere que si bien aún existe una larga cola, los esfuerzos de refactorización o simplemente una mayor conciencia de las vulnerabilidades de alto impacto están dando sus frutos.

En el lado de las malas noticias, el aumento de vulnerabilidades sin parches con un mayor uso de código abierto habla de la dependencia de los procesos manuales. Esto ocurre en un momento en que las divulgaciones de vulnerabilidad han aumentado debido a las autoridades de informes adicionales, explicó Mackey.

El resultado neto es que las empresas sin soluciones automatizadas para filtrar CVE que no podrían aplicar a ellas se ven obligadas a probar revelaciones que no pueden ser explotadas debido a la aplicación o composición del sistema.

Tendencias de riesgo

Un resumen de las tendencias de riesgo de código abierto más notables encontradas a través de las auditorías de código encontró lo siguiente:

- El noventa y uno por ciento de las bases de código contenían componentes que estaban más de cuatro años desactualizados o que no tenían actividad de desarrollo en los últimos dos años.

- Más allá de la mayor probabilidad de que existan vulnerabilidades de seguridad, el riesgo de usar componentes de código abierto obsoletos es que actualizarlos también puede introducir problemas de funcionalidad o compatibilidad no deseados.

- El uso de componentes vulnerables de código abierto tiende a aumentar nuevamente. En 2019, el porcentaje de bases de código que contienen componentes de código abierto vulnerables aumentó al 75 por ciento después de caer del 78 al 60 por ciento entre 2017 y 2018.

- Del mismo modo, el porcentaje de bases de código que contienen vulnerabilidades de alto riesgo aumentó hasta 49 por ciento en 2019 desde 40 por ciento en 2018.

- Ninguna de las bases de código auditadas en 2019 se había visto afectada por el infame error Heartbleed o la vulnerabilidad Apache Struts que persiguió a Equifax en 2017.

Amenaza la propiedad intelectual, licencias

Según el informe, el uso continuo de componentes de código abierto no administrados también pone en riesgo la propiedad intelectual. A pesar de su reputación de ser gratuito, el software de código abierto, al igual que el código comercial, se rige por una licencia.

Los investigadores encontraron que el 68 por ciento de las bases de código contenían alguna forma de conflicto de licencia de código abierto. El treinta y tres por ciento contenía componentes de código abierto sin licencia identificable.

Las vulnerabilidades de seguridad son una preocupación importante, concluye el informe. Casi la mitad de las bases de código contenían vulnerabilidades de alto riesgo.

Alrededor del 73 por ciento de esas vulnerabilidades expuso a los propietarios de la base del código a posibles problemas legales. Los componentes de código abierto tienen licencias que parecen estar en conflicto con la licencia general de la base de código o no tienen ninguna licencia.

La prevalencia de los conflictos de licencia varía significativamente según la industria, según el informe.

Esos conflictos variaron desde un máximo del 93 por ciento para aplicaciones de Internet y móviles hasta un mínimo del 59 por ciento para aplicaciones de realidad virtual, juegos, entretenimiento y medios.

Sobre el informe

Esta es la quinta edición del Informe de análisis de riesgos y seguridad de código abierto de Synopsys. Proporciona una instantánea en profundidad del estado actual de seguridad de código abierto, cumplimiento y riesgo de calidad del código en software comercial.

Sus resultados se basan en los datos anónimos revisados por los equipos de servicios de auditoría de código abierto de Synopsys en 2019. Para los fines de esta auditoría de código, Synopsys definió una base de código como el código fuente y las bibliotecas que subyacen a una aplicación, servicio o biblioteca.

Los investigadores definieron el software administrado como la información de origen, antigüedad, licencia y versión de los componentes del software identificada y rastreada. Los investigadores también observaron actualizaciones aplicadas o faltantes y parches de seguridad.

Informe para llevar

Las organizaciones necesitan hacer un trabajo mucho mejor manteniendo los componentes de código abierto, concluye el informe OSSRA 2020. Ese código es una parte crucial del software que construyen o usan.

"Continuamos recomendando a las empresas que inviertan en automatización para crear un inventario preciso, pero la historia real es de proceso", dijo Mackey. "Los equipos legales de desarrollo, TI empresarial y corporativo necesitan definir un proceso para el uso de código abierto".

Ya no es recomendable descargar un componente, paquete o solución de código abierto y simplemente usarlo. Si esa descarga no se gestiona adecuadamente, expone a la empresa al mismo nivel de desafío de gobernanza que cualquier software comercial, agregó.

La diferencia clave es que no existe una entidad comercial para que los abogados se apoyen en una solución. Ese parche deberá provenir de la comunidad de código abierto que respalda el componente o del equipo de desarrollo local, que idealmente enviaría su solución a la comunidad.

"De cualquier manera, si la participación de la comunidad no es parte del proceso, entonces será mucho más difícil permanecer en un estado que cumpla con los parches", dijo Mackey.

¿Peor o mejor seguridad?

El informe OSSRA no analiza la seguridad general del software de código abierto, según Mackey. Más bien, analiza qué tan bien gobernado está cuando se usa en un entorno comercial.

"Dicho esto, realizamos un análisis más profundo de algunas vulnerabilidades prominentes encontradas dentro del conjunto de datos para comprender mejor cuál es el riesgo principal", aclaró.

La seguridad del software de código abierto presenta nuevos desafíos. Es muy común, casi universal, que el software propietario incluirá software de código abierto, según Thomas Hatch, CTO de

SaltStack.

"También es fundamental recordar que la versión del software de código abierto incluida con el software propietario puede no divulgarse de manera confiable, o divulgarse en absoluto. Hacer un seguimiento de esto se vuelve casi imposible", dijo a LinuxInsider.

El argumento original para que el software de código abierto sea más seguro fue que muchos ojos podrían aportar más soluciones. Sin embargo, esa afirmación no parecía explicar la expansión moderna de pequeños proyectos de código abierto, observó Hatch.

"Hoy hay tanto código fuente abierto que es cada vez más difícil de auditar".

Yo diría que el estado de seguridad en el software de código abierto es peor este año que el anterior ", dijo.

Si bien los proyectos importantes están mejorando, el crecimiento del panorama general ha superado las capacidades de seguimiento. Este informe es muy útil, pero sería aún más poderoso como un proyecto de descubrimiento en curso, dijo Hatch.

Útil no inútil

La publicación de este tipo de informe año tras año tiene un propósito correctivo real, aseguró Mackey.

Cuando la compañía comenzó el informe OSSRA hace cinco años, había una falta real de conciencia entre los líderes empresariales sobre el impacto de las actividades de código abierto en sus operaciones generales, explicó.

Ese fue el telón de fondo de una serie de explotaciones de alto perfil de vulnerabilidades de código abierto. Cinco años después, la complejidad de los requisitos reglamentarios ha aumentado junto con el crecimiento del código abierto.

El informe OSSRA se basa en aplicaciones comerciales adquiridas en fusiones y adquisiciones. Los datos subyacentes ofrecen una perspectiva sobre el código abierto que no se puede obtener de una simple encuesta de equipos de desarrollo u otra recopilación de datos livianos, dijo Mackey.

Necesidades de seguridad de DevOps

El informe Synopsys 2020 OSSRA proporciona un buen indicador de tendencias de alto nivel, según Ali Golshan, CTO de

StackRox. Sin embargo, debería haber mucho más que las empresas consideren en su toma de decisiones, particularmente en relación con la seguridad de código abierto.

"Los problemas de riesgo asociados con el código abierto se han vuelto cada vez más dinámicos a medida que la adopción de las prácticas de DevOps junto con las soluciones de código abierto ha llevado a una implementación más generalizada de tecnologías nativas de la nube", dijo a LinuxInsider.

La superficie de ataque general está cambiando sustancialmente en el espacio nativo de la nube, desde exploits tradicionales y ataques de tiempo de ejecución hasta un enfoque en la superficie de ataque más grande expuesta durante todo el proceso de construcción, señaló Golshan.

Advirtió que usar tecnologías nativas de la nube junto con componentes de código abierto puede ser ventajoso desde una perspectiva operativa y desafiante desde el punto de vista de la seguridad. "Los informes como Synopsys deberían considerarse un buen recordatorio para observar más de cerca cómo asegurar el proceso de compilación".

Jack M. Germain ha sido reportero de ECT News Network desde 2003. Sus principales áreas de enfoque son las tecnologías empresariales de TI, Linux y de código abierto. Ha escrito numerosas reseñas de distribuciones de Linux y otro software de código abierto.

Jack M. Germain ha sido reportero de ECT News Network desde 2003. Sus principales áreas de enfoque son las tecnologías empresariales de TI, Linux y de código abierto. Ha escrito numerosas reseñas de distribuciones de Linux y otro software de código abierto.