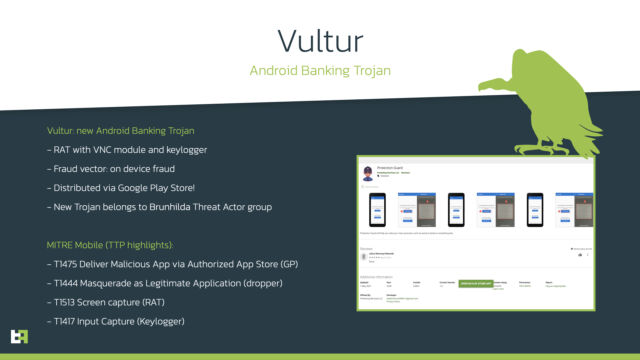

El malware de Android detectado recientemente, algunos propagados a través de Google Play Store, utiliza una forma novedosa de potenciar la recolección de credenciales de inicio de sesión de más de 100 aplicaciones bancarias y de criptomonedas.

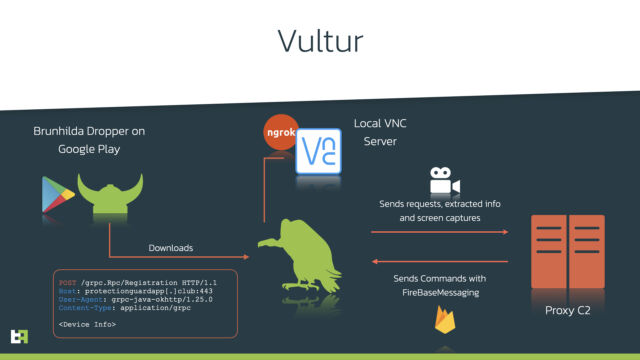

El malware, al que los investigadores de la empresa de seguridad ThreatFabric con sede en Ámsterdam llaman Vultur, se encuentra entre, si no la: Primeras amenazas de Android para grabar la pantalla de un dispositivo cada vez que se abre una de las aplicaciones objetivo. Vultur utiliza una implementación real de la aplicación para compartir pantalla VNC para reflejar la pantalla del dispositivo infectado en un servidor controlado por el atacante, dijeron los investigadores de ThreatFabric.

ThreatFabric

ThreatFabric

El siguiente nivel

El modus operandi típico para el malware de fraude bancario basado en Android es superponer una ventana en la parte superior de la pantalla de inicio de sesión presentada por una aplicación específica. La “superposición”, como se suele llamar a estas ventanas, parece idéntica a la interfaz de usuario de la aplicación bancaria, lo que da a las víctimas la impresión de que están ingresando sus credenciales en un software confiable. Luego, los atacantes recolectan las credenciales, las ingresan en la aplicación que se ejecuta en un dispositivo diferente y retiran dinero.

“Las amenazas bancarias en la plataforma móvil ya no se basan solo en ataques de superposición conocidos, sino que están evolucionando hacia un malware similar a RAT, heredando trucos útiles como la detección de aplicaciones en primer plano para iniciar la grabación de pantalla”, escribieron los investigadores de ThreatFabric sobre el nuevo enfoque de Vultur en a correo.

Continuaron:

Esto lleva la amenaza a otro nivel, ya que tales funciones abren la puerta al fraude en el dispositivo, evitando la detección basada en MO de phishing que requieren que el fraude se realice desde un nuevo dispositivo: con Vultur, el fraude puede ocurrir en el dispositivo infectado de la víctima. Estos ataques son escalables y automatizados, ya que las acciones para realizar fraudes se pueden programar en el backend del malware y enviarse en forma de comandos secuenciados.

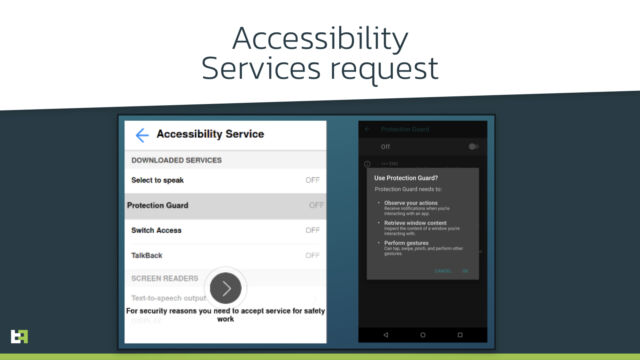

Vultur, como muchos troyanos bancarios de Android, depende en gran medida de servicios de accesibilidad integrado en el sistema operativo móvil. Cuando se instala por primera vez, Vultur abusa de estos servicios para obtener los permisos necesarios para trabajar. Para hacer esto, el malware usa una superposición tomada de otras familias de malware. A partir de ese momento, Vultur monitorea todas las solicitudes que activan los servicios de accesibilidad.

ThreatFabric

Sigilo y más

El malware utiliza los servicios para detectar solicitudes que provienen de una aplicación específica. El malware también utiliza los servicios para evitar que el usuario utilice las medidas tradicionales para eliminar la aplicación. Específicamente, cada vez que el usuario intenta acceder a la pantalla de detalles de la aplicación en la configuración de Android, Vultur automáticamente hace clic en el botón Atrás. Eso impide que el usuario acceda al botón de desinstalación. Vultur también esconde su icono.

Otra forma en que el malware permanece sigiloso: las aplicaciones troyanizadas que lo instalan son programas con todas las funciones que realmente brindan servicios reales, como el seguimiento de la condición física o la autenticación de dos factores. Sin embargo, a pesar de los intentos de encubrimiento, el malware proporciona al menos una señal reveladora de que se está ejecutando: cualquier aplicación troyana instalada, Vultur, aparecerá en el panel de notificaciones de Android proyectando la pantalla.

ThreatFabric

Una vez instalado, Vultur inicia la grabación de la pantalla, utilizando la implementación de VNC de Alpha VNC. Para proporcionar acceso remoto al servidor VNC que se ejecuta en el dispositivo infectado, el malware utiliza falda, una aplicación que utiliza un túnel encriptado para exponer los sistemas locales ocultos detrás de los firewalls a la Internet pública.

El malware se instala mediante una aplicación troyana conocida como cuentagotas. Hasta ahora, los investigadores de ThreatFabric han encontrado dos aplicaciones troyanizadas en Google Play que instalan Vultur. Habían combinado instalaciones de alrededor de 5.000, lo que llevó a los investigadores a estimar que el número de infecciones por Vultur se cuenta por miles. A diferencia de la mayoría de los programas maliciosos de Android, que se basan en goteros de terceros, Vultur utiliza un gotero personalizado que se conoce como Brunhilda.

“Este gotero y Vultur son desarrollados por el mismo grupo de actores de amenazas”, escribieron los investigadores de ThreatFabric. “La elección de desarrollar su propio troyano privado, en lugar de alquilar malware de terceros, muestra una fuerte motivación de este grupo, junto con el alto nivel general de estructura y organización presente en el bot, así como en el código del servidor”.

Los investigadores encontraron que Brunhilda se utilizó en el pasado para instalar diferentes programas maliciosos bancarios de Android conocidos como Alien. En total, los investigadores estiman que Brunhilda ha infectado más de 30.000 dispositivos. Los investigadores basaron la estimación en aplicaciones maliciosas previamente disponibles en Play Store, algunas con más de 10,000 instalaciones cada una, así como en cifras de mercados de terceros.

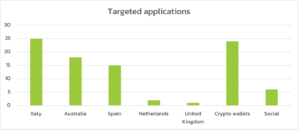

Vultur está programado para grabar pantallas cuando cualquiera de las 103 aplicaciones bancarias o de criptomonedas de Android se está ejecutando en primer plano. Italia, Australia y España fueron los países a los que se dirigieron más instituciones bancarias.

ThreatFabric

Además de las aplicaciones bancarias y de criptomonedas, el malware también recopila credenciales para Facebook, WhatsApp Messenger propiedad de Facebook, TikTok y Viber Messenger. La recolección de credenciales para estas aplicaciones se produce a través del registro de teclas tradicional, aunque la publicación ThreatFabric no explicó por qué.

Si bien Google ha eliminado todas las aplicaciones de Play Market que se sabe que contienen Brunhilda, el historial de la compañía sugiere que probablemente aparecerán nuevas aplicaciones con troyanos. Los usuarios de Android solo deben instalar aplicaciones que brinden servicios útiles e, incluso entonces, solo aplicaciones de editores reconocidos, cuando sea posible. Las personas también deben prestar mucha atención a las calificaciones de los usuarios y al comportamiento de la aplicación en busca de indicios de malicia.