Durante años, la firma israelí de análisis forense digital Cellebrite ha ayudado a gobiernos y policías de todo el mundo a entrar en teléfonos móviles confiscados, principalmente mediante la explotación de vulnerabilidades que los fabricantes de dispositivos pasaron por alto. Ahora, Moxie Marlinspike, creador de la aplicación de mensajería Signal, le ha dado la vuelta a Cellebrite.

El miércoles, Marlinspike publicó una publicación que reportó vulnerabilidades en el software de Cellebrite que le permitieron ejecutar código malicioso en la computadora con Windows utilizada para analizar dispositivos. El investigador e ingeniero de software aprovechó las vulnerabilidades al cargar archivos con formato especial que se pueden incrustar en cualquier aplicación instalada en el dispositivo.

Prácticamente sin límites

“Prácticamente no hay límites en el código que se puede ejecutar”, escribió Marlinspike.

Él continuó:

Por ejemplo, al incluir un archivo especialmente formateado pero por lo demás inocuo en una aplicación en un dispositivo que luego es escaneado por Cellebrite, es posible ejecutar código que modifica no solo el informe de Cellebrite que se está creando en ese escaneo, sino también todos los generados anteriores y futuros. Cellebrite informa de todos los dispositivos escaneados previamente y todos los dispositivos escaneados en el futuro de cualquier manera arbitraria (insertando o eliminando texto, correo electrónico, fotos, contactos, archivos o cualquier otro dato), sin cambios detectables en la marca de tiempo o fallas en la suma de verificación. Esto incluso podría hacerse al azar, y seriamente cuestionaría la integridad de los datos de los informes de Cellebrite.

Cellebrite proporciona dos paquetes de software: UFED rompe los bloqueos y las protecciones de cifrado para recopilar datos eliminados u ocultos, y una Analizador físico descubre evidencia digital (“eventos de seguimiento”).

Para hacer su trabajo, ambas piezas del software Cellebrite deben analizar todo tipo de datos no confiables almacenados en el dispositivo que se analiza. Por lo general, el software que es tan promiscuo se somete a todo tipo de endurecimiento de la seguridad para detectar y corregir cualquier daño en la memoria o vulnerabilidades de análisis que podrían permitir a los piratas informáticos ejecutar código malicioso.

“Sin embargo, al observar tanto UFED como Physical Analyzer, nos sorprendió descubrir que parece que se ha prestado muy poca atención a la seguridad del software de Cellebrite”, escribió Marlinspike. “Faltan las defensas de mitigación de exploits estándar de la industria y existen muchas oportunidades de explotación”.

Comprometer la integridad

Un ejemplo de esta falta de endurecimiento fue la inclusión de archivos DLL de Windows para el software de conversión de audio / video conocido como FFmpeg. El software se creó en 2012 y no se ha actualizado desde entonces. Marlinspike dijo que en los nueve años intermedios, FFmpeg ha recibió más de 100 actualizaciones de seguridad. Ninguna de esas correcciones está incluida en el software FFmpeg incluido en los productos Cellebrite.

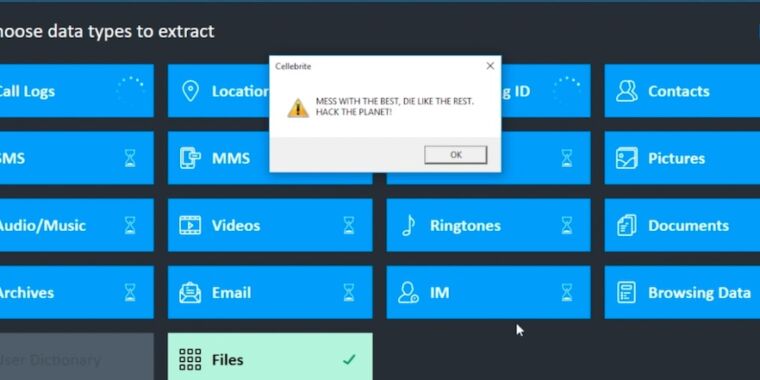

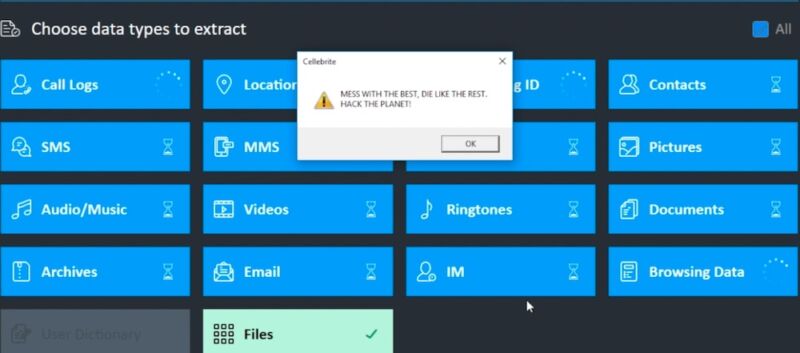

Marlinspike incluyó un video que muestra a UFED mientras analiza un archivo que formateó para ejecutar código arbitrario en el dispositivo Windows. La carga útil utiliza la API de Windows MessageBox para mostrar un mensaje benigno, pero Marlinspike dijo que “es posible ejecutar cualquier código, y una carga útil real de explotación probablemente buscaría alterar de manera indetectable informes anteriores, comprometer la integridad de informes futuros (¡quizás al azar! ), o extraer datos de la máquina Cellebrite “.

Marlinspike dijo que también encontró dos paquetes de instalación de MSI que están firmados digitalmente por Apple y parecen haber sido extraídos del instalador de Windows para iTunes. Marlinspike cuestionó si la inclusión constituye una violación de los derechos de autor de Apple. Apple no brindó un comentario de inmediato cuando se le preguntó sobre esto.

En un correo electrónico, un representante de Cellebrite escribió: “Cellebrite se compromete a proteger la integridad de los datos de nuestros clientes, y auditamos y actualizamos continuamente nuestro software para equipar a nuestros clientes con las mejores soluciones de inteligencia digital disponibles”. El representante no dijo si los ingenieros de la compañía estaban al tanto de las vulnerabilidades detalladas por Marlinspike o si la compañía tenía permiso para empaquetar el software de Apple.

Marlinspike dijo que obtuvo el equipo Cellebrite en una “coincidencia verdaderamente increíble” mientras caminaba y “vio caer un paquete pequeño de un camión delante de mí”. El incidente parece realmente increíble. Marlinspike se negó a proporcionar detalles adicionales sobre cómo llegó a poseer las herramientas de Cellebrite.

La línea de la caída de un camión no fue la única declaración irónica en la publicación. Marlinspike también escribió:

En noticias completamente ajenas, las próximas versiones de Signal buscarán periódicamente archivos para colocarlos en el almacenamiento de la aplicación. Estos archivos nunca se utilizan para nada dentro de Signal y nunca interactúan con el software o los datos de Signal, pero se ven bien y la estética es importante en el software. Los archivos solo se devolverán para las cuentas que hayan sido instalaciones activas durante algún tiempo, y solo de manera probabilística en porcentajes bajos según la fragmentación del número de teléfono. Tenemos algunas versiones diferentes de archivos que creemos que son estéticamente agradables y los repetiremos lentamente con el tiempo. No hay otro significado para estos archivos.

Las vulnerabilidades podrían proporcionar material para que los abogados defensores cuestionen la integridad de los informes forenses generados con el software Cellebrite. Los representantes de Cellebrite no respondieron a un correo electrónico que les preguntaba si estaban al tanto de las vulnerabilidades o tenían planes de solucionarlas.

“Por supuesto, estamos dispuestos a revelar responsablemente las vulnerabilidades específicas que conocemos a Cellebrite si hacen lo mismo con todas las vulnerabilidades que utilizan en su extracción física y otros servicios a sus respectivos proveedores, ahora y en el futuro”, escribió Marlinspike.

Publicación actualizada para agregar cuarto y penúltimo párrafo y para agregar comentarios de Cellebrite.