Desde los albores de la era de Internet, los delincuentes han buscado formas de beneficiarse de personas desprevenidas mientras navegan por la Web. Se inventaron virus, malware y otros esquemas para infectar e infiltrar sistemas, tanto a nivel de empresa como de consumidor. Una de las formas más exitosas de cibercrimen es la ingeniería social, también conocida como la estafa de Internet.

La ingeniería social en realidad cubre un

amplia gama de amenazas de seguridad, no solo en el contexto digital, sino que generalmente se asocia con ataques como el phishing, donde el delincuente intenta robar información de un usuario. Saber cómo defenderse de tales amenazas es fundamental para mantener seguros sus datos en línea.

Aquí hay un vistazo a cómo las técnicas de ingeniería social han evolucionado con el tiempo y lo que las personas y las empresas deben hacer en el futuro para protegerse.

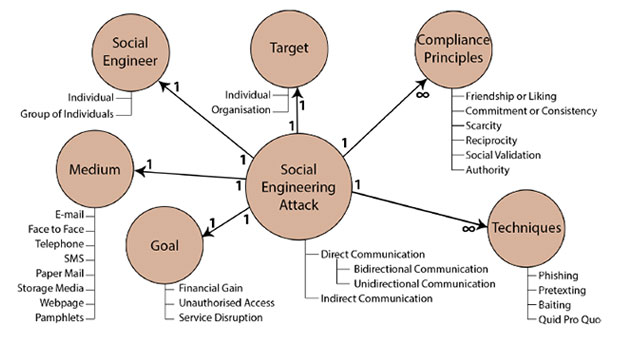

Elementos de un ataque

La base de cualquier ataque de ingeniería social es la confianza. El criminal busca ganarse su confianza a través de métodos nefastos para recibir algo, que podría incluir permisos de acceso, contraseñas o acceso físico a un edificio o una pieza de hardware.

En la mayoría de los casos, los ataques de ingeniería social se llevan a cabo durante el

teléfono o en línea, para que los delincuentes puedan disfrazar sus verdaderas identidades.

Por ejemplo, es posible que haya escuchado sobre estafas en las que las personas reciben múltiples llamadas telefónicas en casa sobre un problema de seguridad con el sistema operativo Windows. El atacante intenta ganar suficiente confianza para convencer al objetivo de que proporcione un número de tarjeta de crédito por teléfono.

La ingeniería social en línea es más común debido a lo fácil que es realizarla en masa. El mejor ejemplo es una estafa de phishing generalizada. Un hacker envía un conjunto de mensajes que intentan imitar la apariencia de un banco u otra empresa. El objetivo es que los usuarios de Internet hagan clic en enlaces falsos e ingresen contraseñas u otra información confidencial en una página web falsificada.

Nuevas formas de ingeniería social

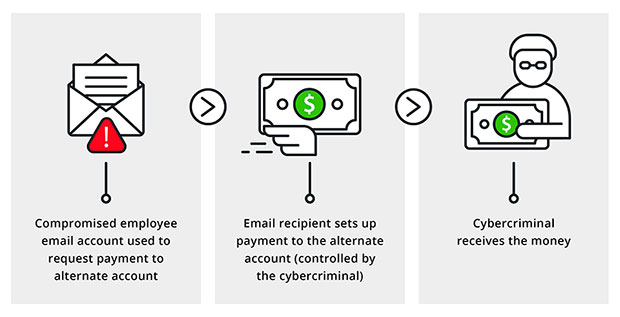

Los ciberdelincuentes saben que incluso las mejores estafas se quedarán sin energía eventualmente, razón por la cual están experimentando constantemente con nuevas formas de ingeniería social. Una tendencia creciente es

compromiso de correo electrónico comercial (BEC) Los atacantes usan mensajes telefónicos y de correo electrónico juntos para hacerse pasar por un ejecutivo corporativo e iniciar transferencias de dinero fraudulentas.

Las personas también deben estar atentas a las estafas de extorsión. Si eres víctima de este tipo de ataque, recibirás un mensaje que dice que el remitente tiene evidencia incriminatoria sobre algo que hiciste en el pasado. Estos ataques a menudo están dirigidos y utilizarán nombres reales e historias de trabajo.

Por último, hay

catphishing que es una combinación de una estafa de phishing por correo electrónico y un impostor de catfishing. El atacante generalmente afirmará ser un pariente o amante de una persona dentro de una organización y convencerá a los empleados de proporcionar información confidencial.

Formación de una fuerza laboral moderna

Los ataques de ingeniería social son especialmente peligrosos porque todo lo que se necesita es un enlace débil en una organización para iniciar un evento dañino. Por ejemplo, si un administrador del servidor es víctima de una estafa de suplantación de identidad (phishing), eso podría dejar una contraseña poderosa en manos de un hacker, que luego podría ejecutar una variedad de ataques en la red.

Un error que cometen muchas empresas es asumir que deberían centrar sus esfuerzos y presupuesto de seguridad cibernética en productos como firewalls y sistemas de detección de intrusos. Si bien estos son realmente valiosos, no puede olvidar que los activos más vulnerables de su organización son

Las personas que trabajan en él.

La capacitación en concientización sobre seguridad cibernética debe ser una parte fundamental del proceso de incorporación de su empresa. Además, se deben realizar sesiones obligatorias periódicas cada trimestre con énfasis en la ingeniería social para garantizar que sus empleados sepan qué vigilar y cómo protegerse.

Una parte de la organización que la gente suele olvidar es la mano de obra remota. Existe la percepción de que si se encuentran fuera de la red, su potencial de daño es mínimo.

Lo contrario es realmente cierto. Aunque las mejores redes privadas virtuales (VPN)

puede protegerte contra hackers mientras trabajas de forma remota, lo harán no bloquear los ataques de ingeniería social. Por esa razón, los trabajadores remotos y que viajan deben ser extremadamente cautelosos cuando interactúan con personas por correo electrónico o por teléfono.

Mirando hacia el futuro

Las empresas deben permanecer atentas cuando se trata de ciberseguridad, porque la ingeniería social solo se volverá más sofisticada en el futuro. Es solo cuestión de tiempo antes de que los delincuentes comiencen a usar

inteligencia artificial y algoritmos de aprendizaje automático para su beneficio.

Por ejemplo, un programa de chatbot podría usarse para imitar el estilo de escritura de un humano en un escenario de phishing en vivo. Debido a que estaría completamente basado en máquinas, los piratas informáticos podrían ejecutar este tipo de ataque de ingeniería social en una escala más amplia que nunca.

O considere los avances en la simulación de voz, que ahora permite que los asistentes digitales se comuniquen con un usuario sin ninguna barrera de idioma. Esto facilitará a los ciberdelincuentes hacerse pasar por diferentes individuos y aprovechar esas interacciones para su beneficio.

Pensamientos finales

La mayoría de las estrategias de ciberseguridad están diseñadas para manejar escenarios sencillos. Los sistemas de firewall están diseñados para recibir un conjunto de reglas y luego filtrar el tráfico web según esas instrucciones. Lo mismo ocurre con los escáneres de malware, que verifican partes de un sistema operativo y buscan códigos peligrosos.

Donde se vuelve realmente complicado es con ataques como la ingeniería social, que introducen un elemento humano que es difícil de predecir o controlar. Nunca se sabe cómo reaccionará un empleado cuando sea blanco de una estafa de phishing o extorsión. Incluso los mejores programas de capacitación no podrán anticipar nuevas formas de ataques cibernéticos.

Lo importante es que todas las empresas recuerden que apuntalar la ciberseguridad debe ser una actividad continua. No puede simplemente arrojarle dinero con un conjunto de herramientas y entrenamientos y asumir que sus sistemas estarán seguros en el futuro. Las organizaciones deben mantenerse al día con las mejores prácticas y asegurarse de que sus empleados también lo hagan.

Las opiniones expresadas en este artículo son las del autor y no reflejan necesariamente los puntos de vista de ECT News Network.