Investigadores de la empresa de seguridad de firmware

Eclypsium El martes lanzó una nueva investigación que identifica y confirma el firmware sin firmar en los adaptadores WiFi, concentradores USB, trackpads y cámaras utilizadas en computadoras con Windows y Linux y productos de servidor de Lenovo, Dell, HP y otros fabricantes importantes.

Eclypsium también demostró un ataque exitoso a un servidor a través de una tarjeta de interfaz de red con firmware sin firmar utilizado por cada uno de los tres grandes fabricantes de servidores.

La demostración muestra el vector de ataque expuesto una vez que el firmware de cualquiera de estos componentes está infectado utilizando los problemas que describe el informe. El malware permanece sin ser detectado por ningún control de seguridad de software.

El firmware sin firmar proporciona múltiples vías para que los actores malintencionados comprometan las computadoras portátiles y los servidores. Eso deja a millones de sistemas Windows y Linux en riesgo de ataques de firmware que pueden filtrar datos, interrumpir las operaciones y entregar ransomware, advirtió Eclypsium.

El firmware sin firmar en dispositivos periféricos sigue siendo un aspecto muy ignorado de la ciberseguridad. Dependiendo de las capacidades del componente, el firmware sin firmar puede conducir a la pérdida de datos, integridad y privacidad. También puede permitir a los atacantes obtener privilegios y esconderse de los controles de seguridad tradicionales, notas

el informe, titulado "Periféricos peligrosos: los peligros ocultos dentro de las computadoras Windows y Linux".

Las vulnerabilidades de software y red son a menudo el foco más obvio de las prioridades de seguridad de las organizaciones, pero las vulnerabilidades de firmware podrían dar a los adversarios un control total sobre el dispositivo comprometido, según Katie Teitler, analista senior de

TAG Cyber.

"Esto podría conducir a puertas traseras implantadas, rastreo de tráfico de red, exfiltración de datos y más", dijo a LinuxInsider.

Factores de reporte

El informe "Periféricos peligrosos" se basa en una investigación original realizada por miembros del equipo de investigación de Eclypsium. Incluyen a los investigadores principales Rick Altherr, Mickey Shkatov, Jesse Michael y el CTO Alex Bazhaniuk.

El trabajo en esta investigación comenzó hace más de 18 meses y se completó en febrero. El estudio fue autofinanciado por la compañía, según Jesse Michael, el investigador principal del informe.

"Es seguro asumir que decenas de millones, si no cientos de millones, de sistemas tienen estos componentes de firmware específicos sin firmar", dijo Michael a LinuxInsider.

Por ejemplo, los envíos anuales de servidores rondan los 12 millones y los envíos anuales de computadoras portátiles suman aproximadamente 200 millones de unidades. Si bien las vulnerabilidades específicas identificadas en este informe afectan solo a una parte de todos los sistemas enviados, los componentes de firmware sin firmar son frecuentes en la industria, explicó.

"Todavía tenemos que encontrar un sistema que no incluya dichos componentes", dijo Michael.

Raíces problemáticas

El problema que rodea al firmware sin firmar surgió hace cinco años. Investigadores de seguridad descubrieron que los implantes HDD del Grupo Equation acechan en la naturaleza. De acuerdo con el informe de Eclypsium, fue una llamada de atención que introdujo a la industria informática sobre el poder de la piratería de firmware y los peligros subyacentes que plantea el firmware no firmado en dispositivos periféricos.

Ha habido focos de progreso en el tratamiento del problema en los últimos años. Sin embargo, gran parte de la industria continúa haciendo la vista gorda a los riesgos del firmware sin firmar, indica la investigación de Elypsium.

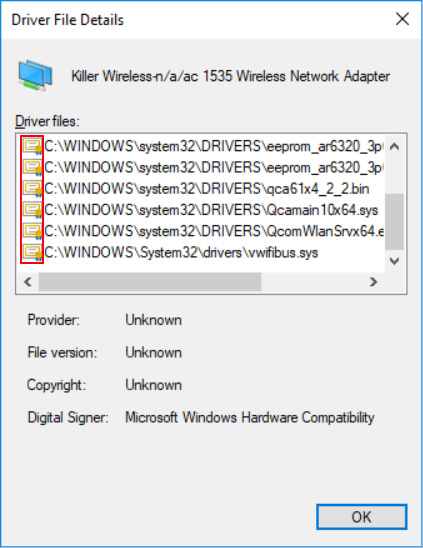

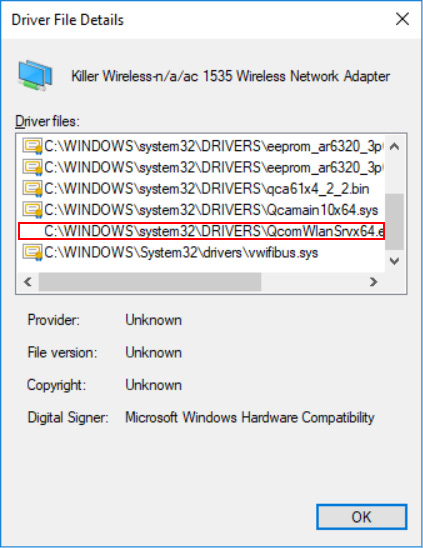

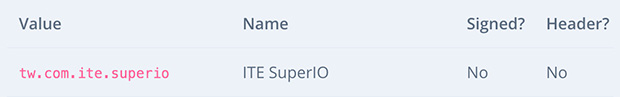

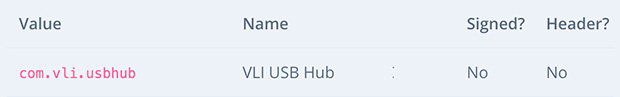

Al llevar a cabo cuatro proyectos de investigación separados, el equipo de Elypsium encontró firmware sin firmar en adaptadores WiFi, concentradores USB, trackpads y cámaras en una variedad de dispositivos empresariales. Estos problemas pueden ser devastadores para la seguridad y el funcionamiento de los dispositivos.

"La mayoría de las veces, (ellos) son muy difíciles de solucionar. La interrupción de componentes como tarjetas de red, unidades y otros periféricos puede desactivar por completo el dispositivo o proporcionar a los atacantes formas de robar datos, entregar ransomware y esconderse de la seguridad". informe estados.

Estas debilidades están muy extendidas entre los componentes de las computadoras portátiles y los servidores, según muestra la nueva investigación de Eclypsium. Ofrecen múltiples vías para ataques maliciosos.

Ver eclypsium

"Conozca su propio dispositivo" recurso para obtener una descripción general de algunos de los componentes habilitados para firmware más comunes en los dispositivos actuales.

Respuesta lenta, pocas soluciones

A pesar de los ataques anteriores, los fabricantes de periféricos han tardado en adoptar la práctica de firmar firmware. Cuando se trata de seguridad, la mayor parte de la atención se dirige a los componentes más visibles de un sistema, como el sistema operativo y las aplicaciones.

En respuesta al creciente número de amenazas, muchas organizaciones han comenzado a agregar firmware a sus modelos de gestión de vulnerabilidades y prevención de amenazas. Sin embargo, estos esfuerzos se limitan al firmware del sistema: el UEFI o BIOS residente en la placa principal de un dispositivo, explicó Michael.

El peligro al acecho se subraya porque prácticamente cada componente dentro de un dispositivo tiene su propio firmware y su propio potencial de riesgo, dijo. Eso incluye adaptadores de red, tarjetas gráficas, dispositivos USB, cámaras, touchpads y trackpads, y más.

"Desafortunadamente, este problema estará presente por bastante tiempo, y lo más probable es que veamos mejoras en los productos de próxima generación. Pero esto no sucederá de una vez. Como industria, debemos prestar más atención al hardware y al firmware seguridad ", sugirió Michael.

Algunos fabricantes de equipos originales, como HP y Lenovo, han reconocido rápidamente el problema y comienzan a trabajar en soluciones con sus fabricantes de dispositivos / componentes. Las protecciones de firmware firmadas generalmente requieren cambios dentro del hardware y del firmware. Para hacer eso, deben introducirse en una futura revisión o modelo de dispositivo, agregó.

Por qué el riesgo

Estos componentes internos en los dispositivos periféricos se rigen por el firmware. El firmware puede grabarse en el circuito integrado del dispositivo mismo. O el componente puede tener su propia memoria flash donde se almacena el firmware.

En otros casos, el sistema operativo puede proporcionar dinámicamente el firmware en el momento del arranque. Sin embargo, el firmware está almacenado, puede actuar como una computadora en miniatura que gobierna el comportamiento de bajo nivel de ese componente en particular. Este código a menudo es muy susceptible a los ataques y reside en todo, desde computadoras portátiles hasta servidores y dispositivos de red, según el informe.

Proteger a los usuarios de los peligros del firmware sin firmar requiere el trabajo de los proveedores de toda la industria. Los fabricantes de equipos originales (OEM) y los fabricantes de diseños originales (ODM) deben trabajar juntos para solucionar estos problemas.

"Al incluir este tipo de problemas en sus evaluaciones de riesgos, las organizaciones pueden tomar decisiones informadas sobre qué periféricos y productos son seguros y cuáles no", dijo Michael.

Lucha desalentadora por delante

Mitigar los problemas que causa el firmware sin firmar durante un período tan extendido de uso generalizado significa que es poco probable que una solución rápida llegue pronto, pero es esencial avanzar hacia ese fin.

"Sin embargo, desafortunadamente, las vulnerabilidades de firmware pueden ser más difíciles de detectar y más difíciles de parchar", dijo Teitler de TAG Cyber. "La mejor práctica es implementar el escaneo automatizado en busca de vulnerabilidades y configuraciones incorrectas a nivel de componente y monitorear continuamente en busca de nuevos problemas o vulnerabilidades".

El problema es que los dispositivos periféricos a menudo carecen de las mismas mejores prácticas de seguridad que damos por sentado en los sistemas operativos y en otros componentes más visibles, como UEFI o BIOS, señaló Michael. Específicamente, muchos dispositivos periféricos no verifican que el firmware esté firmado correctamente con una clave pública / privada de alta calidad antes de ejecutar el código.

Esto significa que estos componentes no tienen forma de validar que el firmware cargado por el dispositivo es auténtico y debe ser confiable. Advirtió que un atacante simplemente podría insertar una imagen de firmware maliciosa o vulnerable, en la que el componente confiaría ciegamente y se ejecutaría.

No hay camino claro hacia adelante

Estos componentes están dentro de computadoras portátiles y servidores, pero a menudo depende de los fabricantes de dispositivos / componentes individuales introducir mitigaciones.

Según Yuriy Buygin, CEO de Eclypsium, la mayoría de las organizaciones no tienen los procesos maduros necesarios para manejar fallas de seguridad a este nivel o asignar informes de vulnerabilidades y exposiciones comunes (CVE).

A menudo, el hardware antiguo se convierte en una parte importante del problema. Los métodos técnicos para proporcionar soluciones robustas para los productos enviados no están disponibles debido a un diseño de hardware antiguo, dijo.

"Así que veremos estos problemas en los próximos años, y la única forma de mejorar esto es seguir encontrando vulnerabilidades, alertar al público y ayudar a los proveedores de dispositivos a establecer una mejor seguridad de firmware", dijo Buygin a LinuxInsider.

Vectores de ataque

Los investigadores de Eclypsium demostraron cómo se puede abusar del firmware sin firmar como parte de un ataque del mundo real.

El informe de la compañía detalla cómo un atacante que obtiene el control sobre un componente periférico puede usar la funcionalidad del componente con fines maliciosos. El atacante potencialmente puede obtener nuevos privilegios e incluso obtener control sobre todo el sistema.

La demostración muestra a los investigadores de Eclypsium atacando firmware sin firmar en un chipset de tarjeta de interfaz de red (NIC). Un ataque malicioso en la tarjeta puede tener un profundo impacto en el servidor.

Eso, a su vez, compromete el sistema operativo de forma remota. Proporciona al atacante una puerta trasera remota para espiar y filtrar el tráfico de red sin procesar mientras evita los cortafuegos del sistema operativo para extraer datos o entregar ransomware.

Tal ataque podría desconectar un servidor de una red ante una señal, advierte el informe. Eso puede provocar la interrupción de la conectividad para todo un centro de datos.

Jack M. Germain ha sido reportero de ECT News Network desde 2003. Sus principales áreas de enfoque son las tecnologías empresariales de TI, Linux y de código abierto. Ha escrito numerosas reseñas de distribuciones de Linux y otro software de código abierto.

Jack M. Germain ha sido reportero de ECT News Network desde 2003. Sus principales áreas de enfoque son las tecnologías empresariales de TI, Linux y de código abierto. Ha escrito numerosas reseñas de distribuciones de Linux y otro software de código abierto.