Hasta 1.500 empresas de todo el mundo han sido infectadas por malware altamente destructivo que golpeó por primera vez al fabricante de software. Kaseya. En uno de los peores ataques de rescate de la historia, el malware, a su vez, usó ese acceso para derrotar a los clientes de Kaseya.

El ataque ocurrió el viernes por la tarde en el período previo al fin de semana festivo de tres días del Día de la Independencia en los EE. UU. Los piratas informáticos afiliados a REvil, una de las bandas más despiadadas de ransomware, explotaron una vulnerabilidad de día cero en el Servicio de administración remota de Kaseya VSA, que, según la empresa, es utilizado por 35.000 clientes. Las afiliadas de REvil luego utilizaron su control de la infraestructura de Kaseya para impulsar una actualización de software malicioso a los clientes, que son principalmente pequeñas y medianas empresas.

Escalada continua

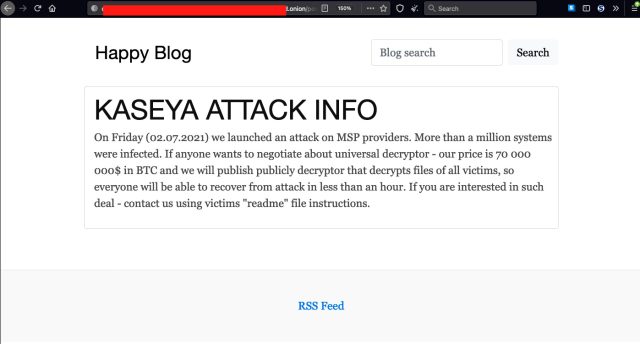

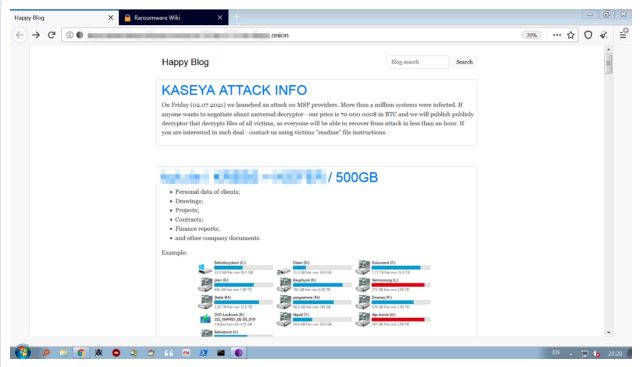

en un declaración publicada el lunes, Kaseya dijo que aproximadamente 50 de sus clientes estaban comprometidos. A partir de ahí, dijo la compañía, se infectaron de 800 a 1,500 negocios administrados por los clientes de Kaseya. El sitio de REvil en la web oscura afirmó que más de 1 millón de objetivos se infectaron en el ataque y que el grupo estaba exigiendo $ 70 millones por un descifrador universal.

El sitio de REvil se había actualizado para eliminar una imagen que supuestamente mostraba discos duros con 500 GB de datos bloqueados. Los grupos de ransomware a menudo eliminan información de sus sitios una vez que comienzan las negociaciones de rescate como señal de buena fe. Así es como se veía la imagen anteriormente:

Cyberazon

“No es una buena señal que una banda de ransomware tenga un día cero en un producto ampliamente utilizado por los proveedores de servicios administrados, y muestra la escalada continua de bandas de ransomware, sobre lo que he escrito antes”, experto en seguridad e investigador independiente Kevin Beaumont escribió.

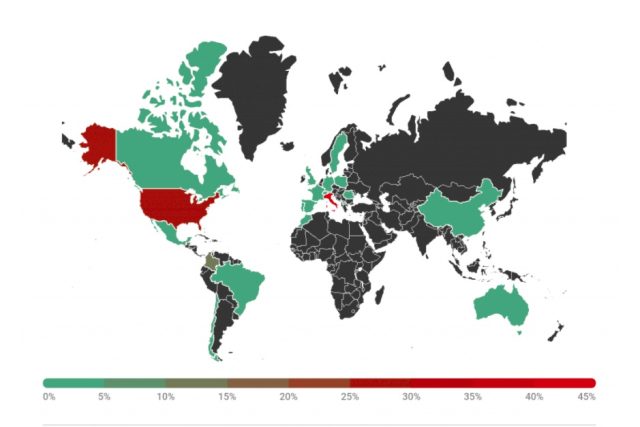

El ataque masivo tuvo efectos en cascada en todo el mundo. La cadena de supermercados sueca Coop el martes fue todavía tratando de recuperarse después de que cerró aproximadamente la mitad de sus 800 tiendas porque las cajas registradoras de los puntos de venta y las cajas de autoservicio dejaron de funcionar. Las escuelas y jardines de infancia de Nueva Zelanda también se vieron afectados, al igual que algunas oficinas de la administración pública en Rumania. El organismo de control de la ciberseguridad de Alemania, BSI, dicho el martes que tuvo conocimiento de tres proveedores de servicios de TI en Alemania que se han visto afectados. El siguiente mapa muestra dónde la empresa de seguridad Kaspersky está experimentando infecciones.

Kaspersky

REvil se ha ganado la reputación de ser un grupo despiadado y sofisticado, incluso en círculos de ransomware notoriamente descarados. Su víctima más reciente fue el gigante empacador de carne JBS, que en junio cerró una gran parte de sus operaciones internacionales después de que el ransomware paralizara sus procesos automatizados. JBS finalmente pagó a los afiliados de REvil $ 11 millones.

Las víctimas anteriores de REvil incluyen a la multinacional taiwanesa de electrónica Acer en marzo, así como el intento en abril de extorsionar a Apple luego de un ataque contra uno de sus socios comerciales. REvil es también el grupo que hackeó a Grubman Shire Meiselas & Sacks, el bufete de abogados de celebridades que representó a Lady Gaga, Madonna, U2 y otros artistas de primer nivel. Cuando REvil exigió $ 21 millones a cambio de no publicar los datos, el bufete de abogados ofreció $ 365,000. REvil respondió aumentando su demanda a $ 42 millones y luego publicando un archivo de 2.4GB que contiene algunos documentos legales de Lady Gaga.

Otras víctimas de REvil incluyen a Kenneth Copeland, SoftwareOne, Quest y Travelex.

Precisión quirúrgica

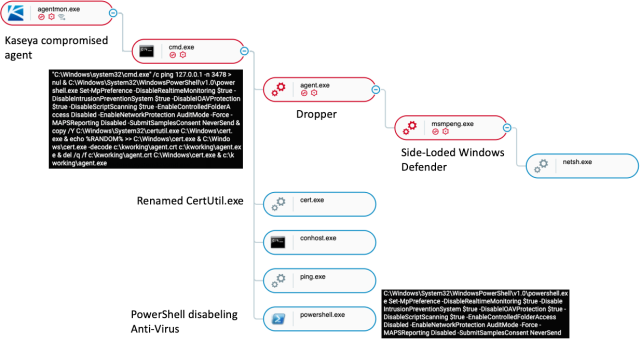

El ataque de este fin de semana se llevó a cabo con una precisión casi quirúrgica. Según Cybereason, los afiliados de REvil primero obtuvieron acceso a los entornos específicos y luego utilizaron el día cero en Kaseya Agent Monitor para obtener control administrativo sobre la red del objetivo. Después de escribir una carga útil codificada en base 64 en un archivo llamado agent.crt, el cuentagotas lo ejecutó.

Aquí está el flujo del ataque:

Cyberazon

El cuentagotas de ransomware Agent.exe está firmado con un certificado de confianza de Windows que utiliza el nombre del registrante “PB03 TRANSPORT LTD”. Al firmar digitalmente su malware, los atacantes pueden suprimir muchas advertencias de seguridad que de otro modo aparecerían cuando se instala. Cybereason dijo que el certificado parece haber sido utilizado exclusivamente por el malware REvil que se implementó durante este ataque.

Para agregar sigilo, los atacantes usaron una técnica llamada DLL de carga lateral, que coloca un archivo DLL malicioso falsificado en un directorio WinSxS de Windows para que el sistema operativo cargue el archivo falso en lugar del legítimo. En este caso, Agent.exe suelta una versión obsoleta que es vulnerable a la carga lateral de DLL de “msmpeng.exe”, que es el archivo para el ejecutable de Windows Defender.

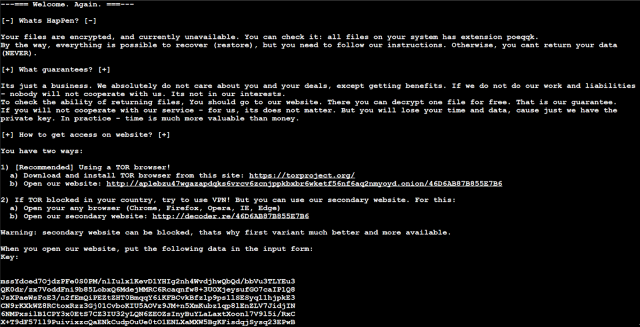

Una vez ejecutado, el malware cambia la configuración del firewall para permitir que se descubran los sistemas Windows locales. Luego, comienza a cifrar los archivos en el sistema y muestra la siguiente nota de rescate:

Cyberazon

El evento es el último ejemplo de un ataque a la cadena de suministro, en el que los piratas informáticos infectan al proveedor de un producto o servicio ampliamente utilizado con el objetivo de comprometer a los clientes intermedios que lo utilizan. En este caso, los piratas informáticos infectaron a los clientes de Kaseya y luego utilizaron ese acceso para infectar las empresas que recibieron el servicio de Kaseya.

El compromiso de SolarWinds descubierto en diciembre fue otro ataque de este tipo a la cadena de suministro. Usó la infraestructura de compilación de software pirateado de SolarWinds para enviar una actualización de software malicioso a 18,000 organizaciones que usaban la herramienta de administración de red de la compañía. Aproximadamente nueve agencias federales y 100 organizaciones privadas recibieron infecciones de seguimiento.

Cualquiera que sospeche que su red se ha visto afectada de alguna manera por este ataque debe investigar de inmediato. Kaseya ha publicado un herramienta que los clientes de VSA pueden utilizar para detectar infecciones en sus redes. El FBI y la Agencia de Seguridad de Infraestructura y Ciberseguridad han emitido conjuntamente recomendaciones para los clientes de Kaseya, especialmente si se han visto comprometidos.