Las vulnerabilidades de Microsoft Exchange que permiten a los piratas informáticos hacerse cargo de los servidores de Microsoft Exchange están siendo atacadas por no menos de 10 grupos de piratería avanzada, seis de los cuales comenzaron a explotarlos antes de que Microsoft lanzara un parche, informaron investigadores el miércoles. Eso plantea una pregunta irritante: ¿cómo es que tantos actores de amenazas independientes tenían exploits en funcionamiento antes de que las fallas de seguridad se hicieran públicas?

Los investigadores dicen que hasta 100.000 servidores de correo en todo el mundo se han visto comprometidos, y los Autoridad Bancaria Europea y Parlamento noruego siendo divulgado en los últimos días. Una vez que los atacantes obtienen la capacidad de ejecutar código en los servidores, instalan shells web, que son ventanas basadas en navegador que proporcionan un medio para emitir comandos y ejecutar código de forma remota.

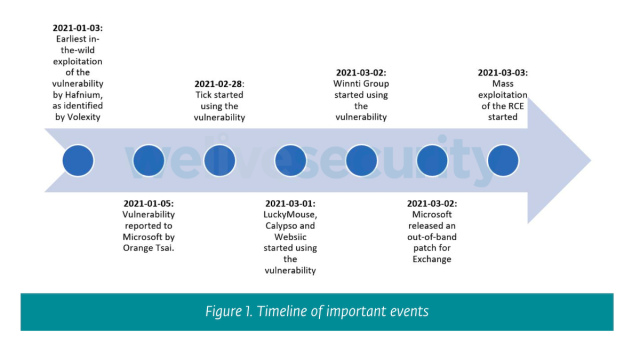

Cuando Microsoft emitió parches de emergencia el 2 de marzo, la compañía dijo que las vulnerabilidades estaban siendo explotadas en ataques limitados y dirigidos por un grupo de piratas informáticos respaldado por el estado en China conocido como Hafnium. El miércoles, ESET proporcionó una evaluación completamente diferente. De los 10 grupos de productos de ESET que han registrado que explotan servidores vulnerables, seis de esos APT (abreviatura de actores avanzados de amenazas persistentes) comenzaron a secuestrar servidores mientras Microsoft aún desconocía las vulnerabilidades críticas.

No es frecuente que dos grupos al unísono exploten una de las llamadas vulnerabilidades de día cero, pero sucede. Un día cero bajo el ataque de seis APT simultáneamente, por otro lado, es muy inusual, si no sin precedentes.

“Nuestra investigación en curso muestra que no solo Hafnium ha estado usando la vulnerabilidad RCE reciente en Exchange, sino que múltiples APT tienen acceso al exploit, y algunos incluso lo hicieron antes del lanzamiento del parche”, los investigadores de ESET Matthieu Faou, Mathieu Tartare y Thomas Dupuy escribió en un Publicación del miércoles. “Aún no está claro cómo ocurrió la distribución del exploit, pero es inevitable que más y más actores de amenazas, incluidos los operadores de ransomware, tengan acceso a él tarde o temprano”.

ESET

Más allá de lo improbable

El misterio se ve agravado por esto: un día después de que Microsoft emitió los parches, al menos tres APT más se unieron a la refriega. Un día después, se agregó otro a la mezcla. Si bien es posible que esos cuatro grupos hayan aplicado ingeniería inversa a las correcciones, hayan desarrollado exploits armados y los hayan implementado a gran escala, ese tipo de actividades suele llevar tiempo. Una ventana de 24 horas es corta.

No hay una explicación clara para la explotación masiva por parte de tantos grupos diferentes, lo que deja a los investigadores pocas alternativas además de especular.

“Parece que si bien Hafnium usó originalmente los exploits, algo los hizo compartir el exploit con otros grupos en el momento en que Microsoft estaba reparando las vulnerabilidades asociadas”, dijo Costin Raiu, director del Equipo de Investigación y Análisis Global de Kaspersky Lab. , me dijo. “Esto podría sugerir un cierto grado de cooperación entre estos grupos, o también puede sugerir que los exploits estaban disponibles para la venta en ciertos mercados y la posibilidad de que se repararan dio como resultado una caída del precio, permitiendo que otros también lo adquirieran”.

Juan Andrés Guerrero-Saade, investigador principal de amenazas de la empresa de seguridad SentinelOne, llegó a la misma evaluación.

“La idea de que seis grupos provenientes de la misma región descubrirían de forma independiente la misma cadena de vulnerabilidades y desarrollarían el mismo exploit es más que improbable”, escribió en un mensaje directo. “La explicación más simple es que hay (a) un vendedor de exploits en común, (b) una fuente desconocida (como un foro) disponible para todos ellos, o (c) una entidad común que organiza estos diferentes grupos de piratería y les proporciona el explotar para facilitar sus actividades (por ejemplo, el Ministerio de Seguridad del Estado de China) “.

Nombrar nombres

Los seis grupos que ESET identificó que explotaban las vulnerabilidades cuando aún eran días cero son:

- Hafnio: El grupo, que según Microsoft está patrocinado por el estado y tiene su sede en China, estaba explotando las vulnerabilidades a principios de enero.

- Tick (también conocido como Bronze Butler y RedBaldKnight): El 28 de febrero, dos días antes de que Microsoft publicara los parches, este grupo utilizó las vulnerabilidades para comprometer el servidor web de una empresa de servicios de TI de Asia oriental. Tick ha estado activo desde 2018 y se dirige principalmente a organizaciones en Japón, pero también en Corea del Sur, Rusia y Singapur.

- LuckyMouse (APT27 y Emissary Panda): El 1 de marzo, este grupo de ciberespionaje que se sabe que ha violado varias redes gubernamentales en Asia Central y Oriente Medio comprometió el servidor de correo electrónico de una entidad gubernamental en Oriente Medio.

- Calypso (con vínculos con XPath): El 1 de marzo, este grupo comprometió los servidores de correo electrónico de entidades gubernamentales en Medio Oriente y Sudamérica. En los días siguientes, pasó a apuntar a organizaciones de África, Asia y Europa. Calypso se dirige a organizaciones gubernamentales en estas regiones.

- Websiic: El 1 de marzo, esta APT, que ESET nunca había visto antes, apuntó a servidores de correo pertenecientes a siete empresas asiáticas en los sectores de TI, telecomunicaciones e ingeniería y un organismo gubernamental en Europa del Este.

- Winnti (también conocido como APT 41 y Barium): Apenas unas horas antes de que Microsoft lanzara los parches de emergencia el 2 de marzo, los datos de ESET muestran que este grupo está comprometiendo los servidores de correo electrónico de una empresa petrolera y una empresa de equipos de construcción, ambas con sede en el este de Asia.

ESET dijo que vio a otros cuatro grupos explotar las vulnerabilidades en los días inmediatamente posteriores al lanzamiento del parche por parte de Microsoft el 2 de marzo. Dos grupos desconocidos comenzaron al día siguiente. Otros dos grupos, conocidos como Tonto y Mikroceen, comenzaron el 3 y 4 de marzo, respectivamente.

China y más allá

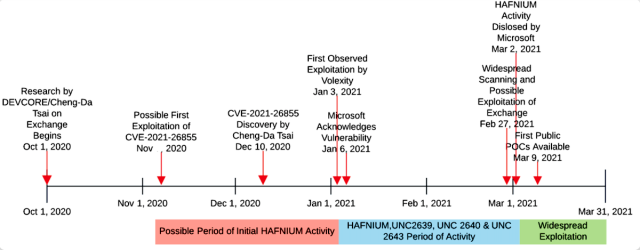

Joe Slowik, investigador senior de seguridad de la firma de seguridad DomainTools, publicó su propio análisis el miércoles y señaló que tres de las APT que ESET vio explotando las vulnerabilidades antes de los parches (Tick, Calypso y Winnti) se han relacionado anteriormente con piratería patrocinada por la República Popular de China. Otras dos APT que ESET vio explotando las vulnerabilidades un día después de los parches, Tonto y Mikroceen, también tienen vínculos con la República Popular China, dijo el investigador.

Slowik produjo la siguiente línea de tiempo:

DomainTools

La línea de tiempo incluye tres grupos de explotación que la empresa de seguridad FireEye ha dicho estaban explotando las vulnerabilidades de Exchange desde enero. FireEye se refirió a los grupos como UNC2639, UNC2640 y UNC2643 y no vinculó los grupos a ninguna APT conocida ni dijo dónde estaban ubicados.

Debido a que diferentes firmas de seguridad usan diferentes nombres para los mismos actores de amenazas, no está claro si los grupos identificados por FireEye se superponen con los vistos por ESET. Si fueran distintos, la cantidad de actores de amenazas que explotan las vulnerabilidades de Exchange antes de un parche sería aún mayor.

Una gama de organizaciones sitiadas

El seguimiento de las APT se produjo cuando el FBI y la Agencia de Seguridad de Infraestructura y Ciberseguridad emitieron un consultivo el miércoles que dichos grupos de amenazas están explotando organizaciones que incluyen gobiernos locales, instituciones académicas, organizaciones no gubernamentales y entidades comerciales en una variedad de industrias, incluida la agricultura, biotecnología, aeroespacial, defensa, servicios legales, servicios públicos de energía y farmacéutica.

“Esta focalización es consistente con la actividad de focalización previa de los ciberatactores chinos”, afirmó el aviso. Con la firma de seguridad Palo Alto Networks reportando El martes, que aproximadamente 125.000 servidores Exchange en todo el mundo eran vulnerables, el llamado de los funcionarios de CISA y del FBI a las organizaciones para parchear adquirió una medida adicional de urgencia.

Tanto ESET como la firma de seguridad Red Canary han visto servidores Exchange explotados que fueron infectados con DLTMiner, una pieza de malware que permite a los atacantes extraer criptomonedas utilizando la potencia informática y la electricidad de las máquinas infectadas. Sin embargo, ESET dijo que no estaba claro si los actores detrás de esas infecciones realmente habían explotado las vulnerabilidades o simplemente se habían apoderado de servidores que ya habían sido pirateados por otra persona.

Con tantos de los exploits previos al parche provenientes de grupos vinculados al gobierno chino, la hipótesis de Guerrero-Saade de SentinalOne —que una entidad de la República Popular China proporcionó los exploits a múltiples grupos de hackers antes de los parches— parece ser la explicación más simple. Esa teoría está respaldada además por otros dos grupos relacionados con la República Popular China, Tonto y Mikroceen, que se encuentran entre los primeros en explotar las vulnerabilidades tras el lanzamiento de emergencia de Microsoft.

Por supuesto, es posible que la media docena de APT que explotaron las vulnerabilidades cuando aún eran días cero descubrieron de forma independiente las vulnerabilidades y desarrollaron exploits armados. Si ese es el caso, es probable que sea el primero y, con suerte, el último.