Los delincuentes detrás de una estafa de phishing reciente habían reunido todas las piezas importantes. Malware que pasó por alto el antivirus: compruébelo. Una plantilla de correo electrónico que superó la Protección contra amenazas avanzada de Microsoft Office 365; Un suministro de cuentas de correo electrónico con una sólida reputación desde las que enviar correos fraudulentos: compruébelo.

Fue una receta que permitió a los estafadores robar más de 1,000 credenciales de empleados corporativos. Solo había un problema: los estafadores escondían sus contraseñas ganadas con tanto esfuerzo en servidores públicos donde cualquiera, incluidos los motores de búsqueda, podía (y lo hizo) indexarlas.

“Curiosamente, debido a un simple error en su cadena de ataque, los atacantes detrás de la campaña de phishing expusieron las credenciales que habían robado a la Internet pública, a través de docenas de servidores de zona de caída utilizados por los atacantes”, escribieron investigadores de la firma de seguridad Check Point. en un publicación publicada el jueves. “Con una simple búsqueda en Google, cualquiera podría haber encontrado la contraseña de una de las direcciones de correo electrónico robadas y comprometidas: un regalo para todos los atacantes oportunistas”.

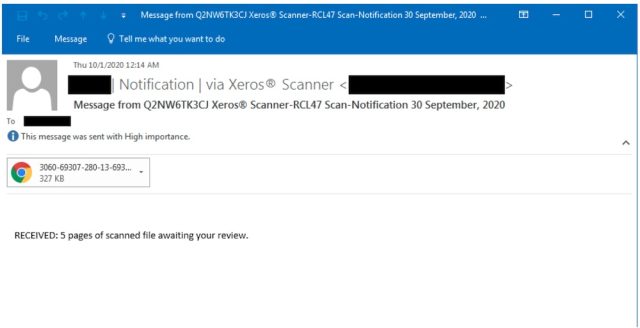

Los investigadores de Check Point encontraron el botín mientras investigaban una campaña de phishing que comenzó en agosto. La estafa llegó en correos electrónicos que supuestamente provenían de Xerox o Xeros. Los correos electrónicos fueron enviados por direcciones que, antes de ser secuestradas, tenían altos puntajes de reputación que eluden muchas defensas antispam y antiphishing. Adjunto a los mensajes había un archivo HTML malicioso que no activó ninguno de los 60 motores antimalware más utilizados.

El correo electrónico se ve así:

Punto de control

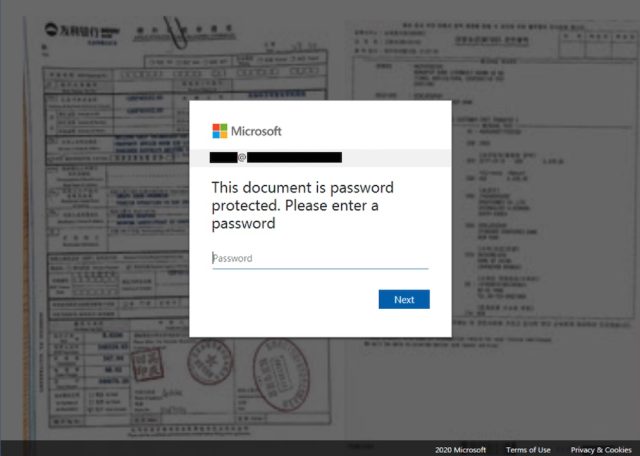

Una vez hecho clic, el archivo HTML muestra un documento que se ve así:

Punto de control

Cuando los destinatarios fueron engañados e iniciaron sesión en una cuenta falsa, los estafadores almacenaron las credenciales en docenas de sitios web de WordPress que habían sido comprometidos y convertidos en las llamadas zonas de caída. El arreglo tenía sentido ya que era probable que los sitios comprometidos tuvieran una puntuación de reputación más alta que la de los sitios propiedad de los atacantes.

Los atacantes, sin embargo, no designaron los sitios como prohibidos para Google y otros motores de búsqueda. Como resultado, las búsquedas web pudieron localizar los datos y llevar a los investigadores de seguridad al caché de las credenciales comprometidas.

“Descubrimos que una vez que la información de los usuarios se envió a los servidores de la zona de caída, los datos se guardaron en un archivo visible públicamente que Google indexaba”, decía la publicación del jueves de Check Point. “Esto permitió a cualquier persona acceder a las credenciales de la dirección de correo electrónico robada con una simple búsqueda en Google”.

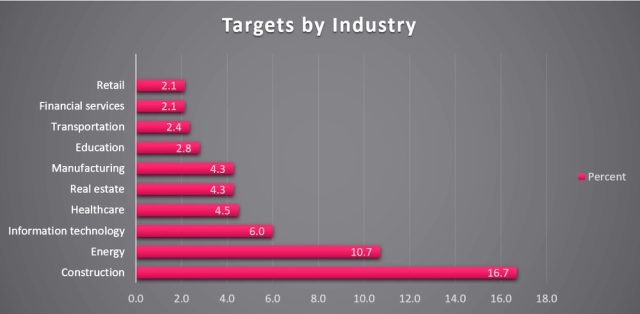

Con base en el análisis de aproximadamente 500 de las credenciales comprometidas, Check Point pudo compilar el siguiente desglose de las industrias objetivo.

Las búsquedas simples en la Web muestran que algunos de los datos almacenados en los servidores de la zona de caída se podían buscar en el momento en que se publicó esta publicación. La mayoría de estas contraseñas seguían el mismo formato, lo que hacía posible que las credenciales no pertenecieran a cuentas del mundo real. El descubrimiento de Check Point, sin embargo, es un recordatorio de que, como tantas otras cosas en Internet, las contraseñas robadas están listas para ser escogidas.