Los atacantes tienen como objetivo una vulnerabilidad de Or acle WebLogic recientemente parcheada que les permite ejecutar el código de su elección, incluido el malware que hace que los servidores formen parte de una botnet que roba contraseñas y otra información confidencial.

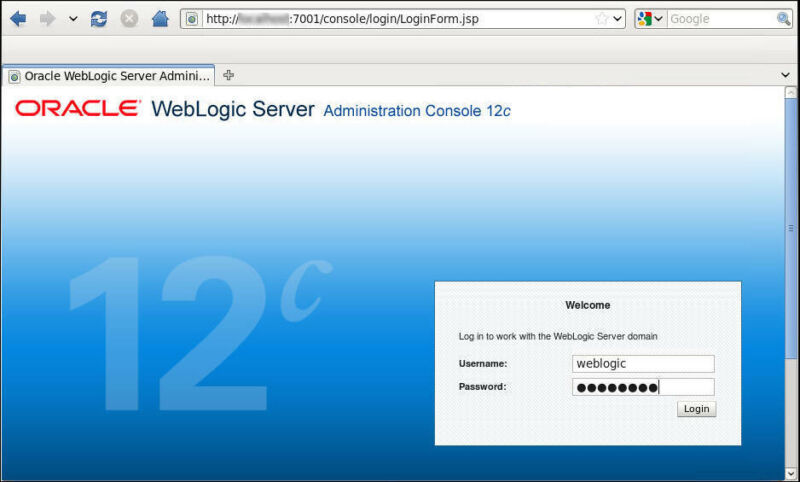

WebLogic es una aplicación empresarial de Java que admite una variedad de bases de datos. Los servidores WebLogic son un premio codiciado para los piratas informáticos, que a menudo los utilizan para extraer criptomonedas, instalar ransomware o como una incursión para acceder a otras partes de una red corporativa. Shodan, un servicio que escanea Internet en busca de varias plataformas de hardware o software, encontró alrededor de 3.000 servidores que ejecutan la aplicación de middleware.

CVE-2020-14882, como se rastrea la vulnerabilidad, es una vulnerabilidad crítica que Oracle parcheado en octubre

Según Paul Kimayong, investigador de Juniper Networks, los piratas informáticos están utilizando activamente cinco variaciones de ataque diferentes para explotar servidores que siguen siendo vulnerables a CVE-2020-14882. Entre las variaciones se encuentra una que instala el bot DarkIRC. Una vez infectados, los servidores pasan a formar parte de una botnet que puede instalar el malware de su elección, extraer criptomonedas, robar contraseñas y realizar ataques de denegación de servicio. El malware DarkIRC estaba disponible para su compra en mercados clandestinos por $ 75 en octubre, y es probable que todavía se esté vendiendo ahora. El candidato a doctorado Tolijan Trajanovski tiene más detalles aquí.

Otras variantes de exploits instalan las siguientes cargas útiles:

- Golpe de cobalto

- Perlbot

- Meterpreter

- Mirai

Los ataques son solo los últimos en apuntar a esta vulnerabilidad fácil de explotar. Un día después de que el código de explotación se publicó en línea, los investigadores de Sin y Rápido 7 dijo que estaban viendo a piratas informáticos que intentaban explotar de manera oportunista CVE-2020-14882. En ese momento, sin embargo, los atacantes no intentaban explotar la vulnerabilidad para instalar malware, sino solo para probar si un servidor era vulnerable.

CVE-2020-14882 afecta a las versiones 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 y 14.1.1.0.0 de WebLogic. Cualquiera que utilice una de estas versiones debe instalar inmediatamente el parche que Oracle emitió en octubre. Las personas también deberían parchear CVE-2020-14750, una vulnerabilidad separada pero relacionada que Oracle arreglado en una actualización de emergencia dos semanas después de emitir un parche para CVE-2020-14882.