En noviembre de 2020, Microsoft presentó Pluton, un procesador de seguridad que la compañía diseñó para frustrar algunos de los tipos de ataques de piratería más sofisticados. El martes, AMD dijo que integraría el chip en sus próximas CPU Ryzen para usarlo en la serie de portátiles ThinkPad Z de Lenovo.

Microsoft ya usó Pluton para proteger los microcontroladores Xbox Ones y Azure Sphere contra ataques que involucran a personas con acceso físico abriendo carcasas de dispositivos y realizando hacks de hardware que eluden las protecciones de seguridad. Dichos hacks suelen ser realizados por propietarios de dispositivos que desean ejecutar juegos o programas no a utorizados para hacer trampa.

Ahora, Pluton está evolucionando para proteger las PC contra ataques físicos maliciosos diseñados para instalar malware o robar c laves criptográficas u otros secretos confidenciales. Si bien muchos sistemas ya cuentan con módulos de plataforma confiables o protecciones como las de Intel Extensiones de protección de software

Uno de esos ataques físicos implica colocar cables que aprovechen la conexión entre un TPM y otros componentes del dispositivo y extraer los secretos que pasan entre las máquinas. En agosto pasado, los investigadores revelaron un ataque que tomó solo 30 minutos para obtener la clave BitLocker de una nueva computadora Lenovo preconfigurada para usar cifrado de disco completo con TPM, configuración de BIOS protegida por contraseña y UEFI SecureBoot. El truco, que funcionó al rastrear la conexión entre el TPM y el chip CMOS, mostró que bloquear una computadora portátil con las últimas defensas no siempre es suficiente.

Un ataque similar revelado tres meses después mostró que era posible explotar una vulnerabilidad (ahora solucionada) en las CPU de Intel para vencer una variedad de medidas de seguridad, incluidas las proporcionadas por BitLocker, TPM y restricciones anti-copia. Los ataques conocidos como Spectre y Meltdown también han subrayado repetidamente la amenaza de que el código malicioso extraiga secretos directamente de una CPU, incluso cuando los secretos se almacenan en el SGX de Intel.

Un nuevo enfoque

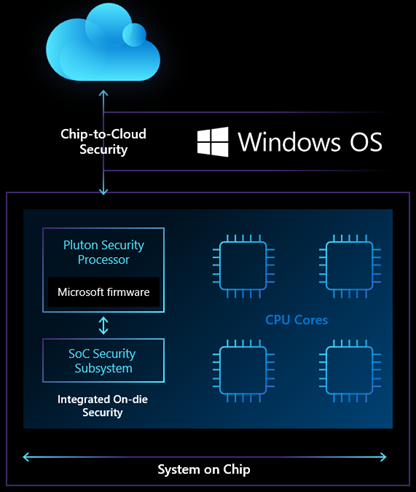

Pluton está diseñado para arreglar todo eso. Está integrado directamente en un dado de CPU, donde almacena claves criptográficas y otros secretos en un jardín amurallado que está completamente aislado de otros componentes del sistema. Microsoft ha dicho que los datos almacenados allí no se pueden eliminar, incluso cuando un atacante ha instalado malware o tiene plena posesión física de la PC.

Una de las medidas que lo hacen posible es una clave de criptografía de hardware segura única, o SHACK. Un SHACK ayuda a garantizar que las claves nunca se expongan fuera del hardware protegido, incluso al propio firmware de Pluton. Pluton también será responsable de entregar automáticamente las actualizaciones de firmware a través de Windows Update. Al integrar estrechamente el hardware y el software, Microsoft espera que Pluton instale sin problemas los parches de seguridad según sea necesario.

“Si estoy dirigiendo un departamento de TI en la oficina, quiero que la gente ejecute versiones verificadas de Windows y aplicaciones de oficina y bloquee todo lo que sea posible para evitar todo tipo de material malicioso y no autorizado”, dijo Joseph FitzPatrick, un hacker de hardware y investigador especializado en seguridad de firmware en SecuringHardware.com. “Pluton es la ruta habilitada por hardware para llegar allí”.

Microsoft

Dijo que Pluton también evitará que las personas ejecuten software que haya sido modificado sin el permiso de los desarrolladores.

“La ventaja es que hace que los sistemas x86 sean más seguros y confiables al permitir aún más un enfoque de jardín amurallado”, dijo FitzPatrick. “La desventaja son las típicas quejas sobre los jardines amurallados”.

Desde el principio, los TPM han tenido una limitación fundamental: nunca fueron diseñados para proteger contra ataques físicos. Con el tiempo, Microsoft y otros comenzaron a usar TPM como un lugar para guardar claves de BitLocker y secretos similares de forma más segura. El enfoque fue mucho mejor que almacenar claves en disco, pero como han demostrado los investigadores, apenas fue suficiente.

Finalmente, Apple y Google introdujeron los chips T2 y Titan para mejorar las cosas. Los chips proporcionaban alguna garantía contra ataques físicos, pero ambos estaban esencialmente atornillados a los sistemas existentes. Pluton, por el contrario, está integrado directamente en la CPU.

El chip de seguridad se puede configurar de una de estas tres formas: como el dispositivo TPM, como un procesador de seguridad utilizado en escenarios que no son TMP, como la capacidad de recuperación de la plataforma, o como algo que los fabricantes de PC apagan antes del envío.

Los portátiles ThinkPad de la serie Z equipados con Ryzens integrados en Pluton comenzar a enviar en mayo. Microsoft dicho

Los modelos ThinkPad Z13 y Z16 que usan Pluton como TPM ayudarán a proteger las credenciales de Windows Hello al aislar aún más las credenciales de los atacantes.