Los piratas informáticos respaldados por el Kremlin que atacaron a los clientes de SolarWinds en un ataque a la cadena de suministro fueron sorprendidos realizando una campaña de correo electrónico maliciosa que entregó enlaces con malware a 150 agencias gubernamentales, instituciones de investigación y otras organizaciones en los EE. UU. Y otros 23 países, dijo Microsoft.

Los piratas informáticos, pertenecientes al Servicio de Inteligencia Exterior de Rusia, primero lograron comprometer una cuenta perteneciente a TU DIJISTE, una agencia del gobierno de Estados Unidos que administra la ayuda exterior civil y la asistencia para el desarrollo. Con el control de la cuenta de la agencia para la empresa de marketing en línea Constant Contact, los piratas informáticos tenían la capacidad de enviar correos electrónicos que parecían usar direcciones que se sabía que pertenecían a la agencia estadounidense.

Nobelium se vuelve nativo

“A partir de ahí, el actor pudo distribuir correos electrónicos de phishing que parecían auténticos pero que incluían un enlace que, al hacer clic, insertaba un archivo malicioso utilizado para distribuir una puerta trasera que llamamos NativeZone”, escribió el vicepresidente de seguridad del cliente y confianza de Microsoft, Tom Burt en a correo publicado el jueves por la noche. “Esta puerta trasera podría permitir una amplia gama de actividades, desde robar datos hasta infectar otras computadoras en una red”.

La campaña fue realizada por un grupo al que Microsoft llama Nobelium y también conocido como APT29, Cozy Bear y The Dukes. Firma de seguridad Kaspersky ha dicho que el malware perteneciente al grupo se remonta a 2008, mientras que Symantec ha dicho los piratas informáticos han estado apuntando a gobiernos y organizaciones diplomáticas desde al menos 2010. Hay más sobre las características de codificación extravagantes y de la vieja escuela de este grupo aquí. En diciembre pasado, la notoriedad de Nobelium alcanzó un nuevo récord con el descubrimiento de que el grupo estaba detrás de la devastadora violación de SolarWinds, un fabricante de herramientas de administración de redes de Austin, Texas. Después de comprometer a fondo el sistema de distribución y desarrollo de software de SolarWinds, los piratas informáticos distribuyeron actualizaciones maliciosas a unos 18.000 clientes que utilizaron la herramienta, que se llamó Orion. Luego, los piratas informáticos utilizaron las actualizaciones para comprometer a nueve agencias federales y alrededor de 100 empresas del sector privado, dijeron funcionarios de la Casa Blanca.

Explosión del pasado

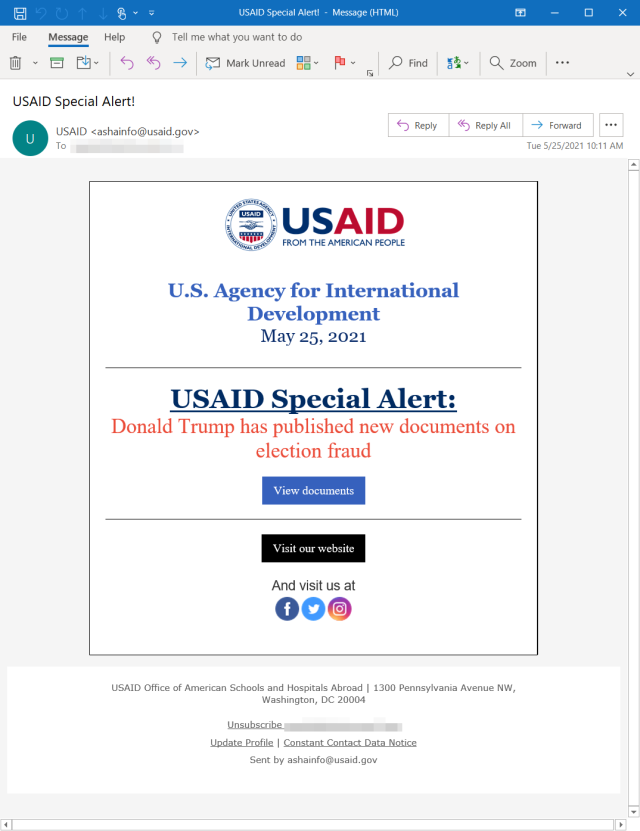

El martes, Nobelium atacó 3.000 direcciones diferentes con correos electrónicos que pretendían enviar una alerta especial de USAID sobre los nuevos documentos que el expresidente Trump había publicado sobre el fraude electoral. Uno de los correos electrónicos se veía así:

Microsoft

Las personas que hicieron clic en el enlace fueron enviadas primero al servicio legítimo de Constant Contact, pero poco después fueron redirigidas a un archivo alojado en servidores que pertenecen a Nobelium, dijo Microsoft. Una vez que se redirigieron los objetivos, JavaScript hizo que los dispositivos de los visitantes descargaran automáticamente un tipo de archivo de almacenamiento conocido como imagen ISO.

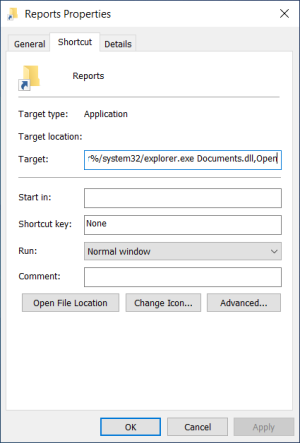

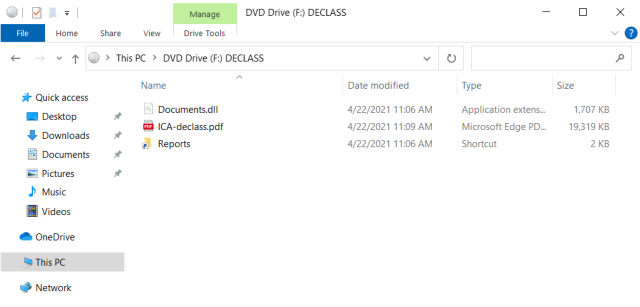

Como muestra la siguiente imagen, la imagen contenía un archivo PDF, un Archivo LNK Informes nombrados, y un Archivo DLL documentos con nombre, que de forma predeterminada estaban ocultos.

Microsoft

Cuando un objetivo hizo clic en el archivo de informes, abrió el PDF como un señuelo y en segundo plano ejecutó el archivo DLL. La DLL, a su vez, instaló la puerta trasera de NativeZone. A publicación separada publicado por el Centro de Inteligencia de Amenazas de Microsoft, o MSTIC, dijo que la puerta trasera le permitió a Nobelium lograr un acceso persistente a las máquinas comprometidas para que el grupo pudiera “llevar a cabo acciones en los objetivos, como el movimiento lateral, la exfiltración de datos y la entrega de malware adicional”.

El ataque del martes fue solo la última ola de lo que MSTIC dijo que era una campaña de spam malicioso generalizada que comenzó a fines de enero. Desde entonces, la campaña ha evolucionado en una serie de iteraciones que han demostrado una “experimentación significativa”.

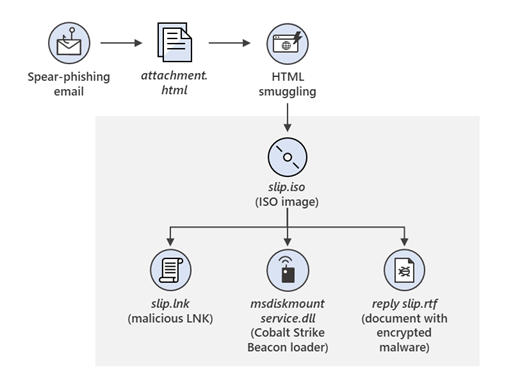

Cuando Microsoft vio la campaña por primera vez, estaba alojando la ISO en Firebase, una plataforma en la nube propiedad de Google para aplicaciones web y móviles. Durante esta primera iteración, dijo Microsoft, la imagen ISO no contenía una carga útil maliciosa, lo que llevó a los investigadores de la empresa a concluir que el propósito era “registrar los atributos de quienes accedieron a la URL”. En una fase posterior, la campaña envió correos electrónicos que contenían un archivo HTML. Cuando se abrió, JavaScript escribió una imagen ISO en el disco y animó al objetivo a abrirla.

El flujo de esta última fase de ataque se ve así:

Microsoft

iOS zeroday

Nobelium continuó experimentando con múltiples variaciones. En una ola, no se entregó ninguna carga útil ISO. En cambio, un servidor web controlado por Nobelium perfilaba el dispositivo objetivo. En el caso de que el dispositivo objetivo fuera un iPhone o iPad, un servidor entregó lo que entonces era un exploit de día cero para CVE-2021-1879, una vulnerabilidad de iOS que permitió a los piratas informáticos lanzar un ataque universal de secuencias de comandos entre sitios. Apple parcheó el zeroday a fines de marzo.

La publicación de MSTIC del jueves por la noche continuó:

La experimentación continuó durante la mayor parte de la campaña, pero comenzó a intensificarse en abril de 2021. Durante las oleadas de abril, el actor abandonó el uso de Firebase y ya no siguió a los usuarios mediante una URL dedicada. Sus técnicas cambiaron para codificar la ISO dentro del documento HTML y tienen la responsabilidad de almacenar los detalles del host de destino en un servidor remoto mediante el uso del servicio api.ipify.org. El actor a veces empleaba comprobaciones para dominios internos específicos de Active Directory que interrumpirían la ejecución del proceso malicioso si identificaba un entorno no deseado.

En mayo de 2021, el actor cambió las técnicas una vez más manteniendo la combinación de HTML e ISO, pero dejó caer un implante de primera etapa .NET personalizado, detectado como TrojanDownloader: MSIL / BoomBox, que reportaba datos de reconocimiento basados en host y descargaba cargas útiles adicionales. de, la plataforma de almacenamiento en la nube de Dropbox.

El 25 de mayo, la campaña NOBELIUM se intensificó significativamente. Usando el servicio legítimo de correo masivo Constant Contact, NOBELIUM intentó apuntar a alrededor de 3,000 cuentas individuales en más de 150 organizaciones. Debido a la campaña de alto volumen, los sistemas automatizados bloquearon la mayoría de los correos electrónicos y los marcaron como spam. Sin embargo, los sistemas automatizados pueden haber entregado con éxito algunos de los correos electrónicos anteriores a los destinatarios.

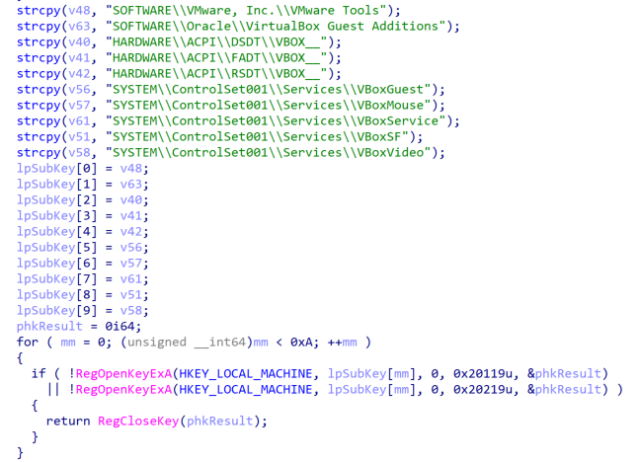

La firma de seguridad Volexity, mientras tanto, publicó su propia publicación el jueves que proporciona más detalles aún. Entre ellos: el archivo Documents.DLL se comprobó en las máquinas de destino para detectar la presencia de entornos sandbox de seguridad y máquinas virtuales, como se muestra aquí:

Volexidad

Tanto MSTC como Volexity proporcionaron múltiples indicadores de compromiso que las organizaciones pueden usar para determinar si fueron el objetivo de la campaña. MSTC continuó advirtiendo que la escalada de esta semana no es probablemente la última que veremos del Nobelio o su campaña de correo electrónico en curso.

“Los investigadores de seguridad de Microsoft evalúan que las operaciones de spear-phishing del Nobelium son recurrentes y han aumentado en frecuencia y alcance”, concluyó la publicación de MSTC. “Se prevé que el grupo puede realizar actividades adicionales utilizando un conjunto de tácticas en evolución”.