imágenes falsas

Los piratas informáticos malintencionados han estado atacando servidores con ataques que explotan la vulnerabilidad SpringShell descubierta recientemente en un intento de instalar malware de criptominería, dijeron los investigadores.

SpringShell salió a la luz a fines del mes pasado cuando un investigador demostró cómo podría usarse para ejecutar código malicioso de forma remota en servidores que ejecutan las aplicaciones Spring model-view-controller o WebFlux además de Java Development Kit versiones 9 o superior. la primavera es la marco Java más utilizado para desarrollar aplicaciones de nivel empresarial en Java. El marco es parte de un ecosistema en expansión que proporciona herramientas para cosas como la nube, los datos y las aplicaciones de seguridad.

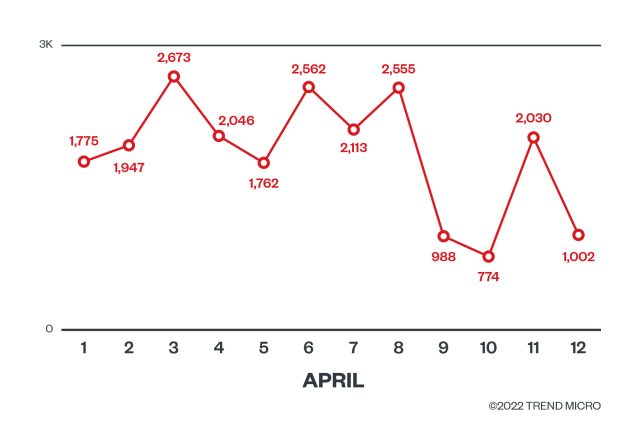

A principios de este mes, la firma de seguridad Trend Micro dijo que comenzó a detectar intentos. Del 1 al 12 de abril, los investigadores de la compañía detectaron un promedio de aproximadamente 700 intentos por día de explotar la vulnerabilidad para instalar software de criptominería. Al ejecutar el malware en potentes servidores empresariales, los delincuentes pueden extraer Bitcoin u otros tipos de dinero digital utilizando los recursos y la electricidad de una víctima involuntaria.

El número de intentos de explotación alcanzó su punto máximo el 3 de abril con casi 3.000.

Tendencia Micro

Los piratas informáticos primero enviaron comandos que estaban diseñados para discernir si los servidores vulnerables ejecutaban Windows o Linux. Luego ejecutaron un código de explotación que intentaba instalar un tipo de interfaz conocida como shell web, que permite a un usuario remoto ejecutar comandos usando una ventana basada en la Web.

El URI correspondiente al exploit codificado se veía así, con el shell web siendo “zbc0fb.jsp” y los parámetros w y l representando las cargas útiles de Windows y Linux, que están codificadas en Base64.

/zbc0fb.jsp?w=powershell.exe+-NonI+-W+Hidden+-NoP+-Exec+Bypass+-Enc+ &l=echo+

Luego, un script de PowerShell intentó descargar el minero de criptomonedas y ejecutarlo. Trend redactó el guión en el siguiente fragmento:

$cc="http://"

$sys=-join ([char[]](48..57+97..122) | Get-Random -Count (Get-Random (6..12)))

$dst="$env:AppData\$sys.exe"

El flujo de ejecución se veía así:

1. El cortafuegos se apaga con la utilidad netsh.

2. Otros mineros de criptomonedas conocidos, como kthreaddi, sysrv y sysrv012, son detenidos o eliminados.

3. Se detienen otros procesos en ejecución que escuchan en los puertos 3333, 4444, 5555, 7777 y 9000.

4. Si el proceso kthreaddk no existe, el minero de criptomonedas descarga un binario, sys.exe, de 194[.]145[.]227[.]21 a C:\Users\\AppData\Roaming\.exe.

5. El minero de criptomonedas luego inicia el proceso con una ventana oculta para evitar que el usuario observe pistas visuales del proceso que se está ejecutando.

6. Más tarde se crea una tarea programada con el nombre “BrowserUpdate”, que se ejecuta cada minuto. Además, la clave de ejecución de Windows se modifica para ejecutar el sys.exe binario.

Los investigadores de Trend Micro no saben cuántos de los intentos de explotación tuvieron éxito, si es que hubo alguno. A principios de este mes, los investigadores de la compañía dijeron que también habían descubierto intentos de explotar SpringShell para instalar la botnet Mirai. Cualquiera que ejecute las aplicaciones Spring model-view-controller o WebFlux en JDK versión 9 o superior debería parchear la falla tan pronto como sea práctico.