imágenes falsas

En un desarrollo temido por los profesionales de la seguridad, los atacantes están apuntando activamente a otro conjunto de vulnerabilidades críticas del servidor que dejan a las corporaciones y los gobiernos abiertos a serias intrusiones en la red.

La vulnerabilidad esta vez está en BIG-IP, una línea de dispositivos de servidor vendida por F5 Networks, con sede en Seattle. Los clientes utilizan servidores BIG-IP para gestionar el tráfico que entra y sale de grandes redes. Las tareas incluyen equilibrio de carga, mitigación de DDoS y seguridad de aplicaciones web.

La semana pasada, F5 reveló y parcheó vulnerabilidades críticas de BIG-IP que permiten a los piratas informáticos obtener el control completo de un servidor. A pesar de una clasificación de gravedad de 9,8 sobre 10, las fallas de seguridad se vieron eclipsadas por un conjunto diferente de vulnerabilidades críticas que Microsoft reveló y parcheó en el servidor Exchange una semana antes. A los pocos días de la actualización de emergencia de Microsoft, decenas de miles de servidores Exchange en los EE. UU. Se vieron comprometidos.

Día del juicio final

Cuando los investigadores de seguridad no estaban ocupados atendiendo al compromiso masivo de Exchange que se estaba desarrollando, muchos de ellos advirtieron que era solo cuestión de tiempo antes de que las vulnerabilidades F5 también fueran atacadas. Ahora ha llegado ese día.

Investigadores de la firma de seguridad NCC Group el viernes dicho están “viendo una explotación en cadena completa” de CVE-2021-22986, una vulnerabilidad que permite a atacantes remotos sin contraseña u otras credenciales ejecutar comandos de su elección en dispositivos BIG-IP vulnerables.

“Después de ver muchos exploits fallidos e intentos fallidos, ahora estamos viendo un éxito en la explotación salvaje de esta vulnerabilidad, a partir de esta mañana”, escribió Rich Warren, consultor principal de seguridad de NCC Group y coautor del blog.

Después de ver muchos exploits rotos e intentos fallidos, ahora estamos viendo exitosos en la explotación salvaje de esta vulnerabilidad, a partir de esta mañana. https://t.co/Sqf55OFkzI

– Rich Warren (@buffaloverflow) 19 de marzo de 2021

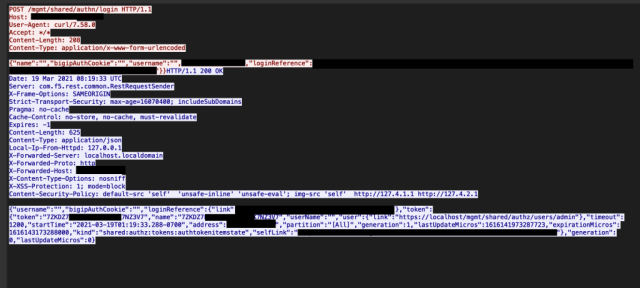

en un entrada en el blog NCC Group publicó una captura de pantalla que muestra un código de explotación que podría robar con éxito un token de sesión autenticado, que es un tipo de cookie del navegador que permite a los administradores utilizar una interfaz de programación basada en web para controlar de forma remota el hardware BIG-IP.

Grupo NCC

“Los atacantes están atacando múltiples honeypots en diferentes regiones, lo que sugiere que no hay un objetivo específico”, escribió Warren en un correo electrónico. “Es más probable que estén ‘esparciendo’ intentos a través de Internet, con la esperanza de poder explotar la vulnerabilidad antes de que las organizaciones tengan la oportunidad de parchearla”.

Dijo que los intentos anteriores utilizaron exploits incompletos que se derivaron de la información limitada que estaba disponible públicamente.

La firma de seguridad Palo Alto Networks, mientras tanto, dicho que CVE-2021-22986 estaba siendo atacado por un dispositivo infectado con un variante del malware Mirai de código abierto. El tuit decía que la variante estaba “intentando explotar” la vulnerabilidad, pero no estaba claro si los intentos tuvieron éxito.

Otros investigadores informó Escaneos de Internet diseñados para localizar servidores BIG-IP que son vulnerables.

Se detectó actividad de escaneo masivo oportunista de los siguientes hosts que verifican los puntos finales F5 iControl REST vulnerables a la ejecución remota de comandos (CVE-2021-22986).

112.97.56.78 (🇨🇳)

13.70.46.69 (🇭🇰)

115.236.5.58 (🇨🇳)Aviso al proveedor: https://t.co/MsZmXEtcTn #amenaza

– Paquetes incorrectos (@bad_packets) 19 de marzo de 2021

CVE-2021-22986 es solo una de las varias vulnerabilidades críticas de BIG-IP que F5 reveló y parcheó la semana pasada. La gravedad, en parte, se debe a que las vulnerabilidades requieren una habilidad limitada para explotarlas. Pero lo que es más importante, una vez que los atacantes tienen el control de un servidor BIG-IP, están más o menos dentro del perímetro de seguridad de la red que lo usa. Eso significa que los atacantes pueden acceder rápidamente a otras partes sensibles de la red.

Como si los administradores no tuvieran suficiente de qué ocuparse, parchear servidores BIG-IP vulnerables y buscar exploits debería ser una prioridad. NCC Group proporcionó indicadores de compromiso en el enlace anterior, y Palo Alto Networks tiene IOC aquí.

Actualización a las 8:22 pm EDT: Después de que esta publicación se publicó, F5 emitió un comunicado. Decía: “Somos conscientes de los ataques dirigidos a vulnerabilidades recientes publicados por F5. Como ocurre con todas las vulnerabilidades críticas, recomendamos a los clientes que actualicen sus sistemas lo antes posible”.

Mientras tanto, Rich Warren de NCC Group respondió a las preguntas que envié anteriormente. Aquí hay una sesión parcial de preguntas y respuestas:

¿Qué significa “ver la explotación de la cadena completa”? ¿Qué estaba viendo NCC Group antes y cómo lo cambia la “explotación de cadena completa”?

Lo que queremos decir es que, anteriormente, veíamos a los atacantes intentar abusar de la vulnerabilidad SSRF de una manera que no podía funcionar, porque una parte importante del exploit no era de conocimiento público, por lo tanto, los exploits fallarían. Ahora, los atacantes han descubierto todos los detalles necesarios para usar la SSRF para evitar la autenticación y obtener tokens de autenticación. Estos tokens de autenticación se pueden usar para ejecutar comandos de forma remota. Hasta ahora, hemos visto a los atacantes a) obtener un token de autenticación yb) ejecutar comandos para volcar las credenciales. Todavía no hemos visto ningún shell web eliminado como lo hicimos con CVE-2020-5902.

¿Dónde, precisamente, estás viendo los intentos de explotación? ¿Está en un honeypot, en servidores de producción, en algún otro lugar?

Los atacantes están atacando múltiples honeypots en diferentes regiones, lo que sugiere que no hay un objetivo específico. Es más probable que estén “esparciendo” intentos a través de Internet, con la esperanza de poder explotar la vulnerabilidad antes de que las organizaciones tengan la oportunidad de parchearla. Los intentos anteriores que vimos contra nuestra infraestructura de honeypot mostraron que los atacantes estaban usando exploits incompletos basados en información limitada que estaba disponible en el dominio público. Esto muestra que los atacantes obviamente están interesados en explotar la vulnerabilidad, incluso si algunos de ellos no tienen los conocimientos necesarios para diseñar su propio código de ataque.

¿Sabe si los exploits están logrando comprometer los servidores de producción? En caso afirmativo, ¿qué están haciendo los atacantes después de la explotación?

Por el momento, no podemos comentar si los mismos atacantes han tenido éxito contra los servidores de otras personas. Con respecto a las actividades posteriores a la explotación, hasta ahora solo hemos visto el dumping de credenciales.

Estoy leyendo que varios grupos de amenazas están explotando la vulnerabilidad. ¿Sabes que esto es verdad? Si es así, ¿cuántos actores de amenazas diferentes existen?

No hemos dicho que haya varios atacantes. De hecho, aunque hemos visto múltiples intentos de explotación exitosos de diferentes IP, todos los intentos han contenido algunos sellos específicos que son consistentes con los otros intentos, lo que sugiere que probablemente sea el mismo exploit subyacente.