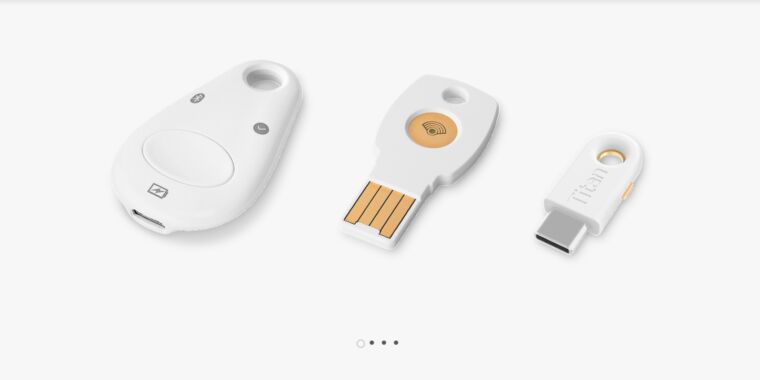

Existe un amplio consenso entre los expertos en seguridad de que las claves de autenticación física de dos factores brindan la protección más efectiva contra la apropiación de cuentas. La investigación publicada hoy no cambia eso, pero muestra cómo los atacantes malintencionados con posesión física de una clave de Google Titan pueden clonarla.

Hay algunos obstáculos empinados que superar para que un ataque tenga éxito. Un pirata informático primero tendría que robar la contraseña de la cuenta de un objetivo y también obtener la posesión encubierta de la clave física durante hasta 10 horas. La clonación también requiere hasta $ 12,000 en equipos, software personalizado y una experiencia avanzada en ingeniería eléctrica y criptografía. Eso significa que la clonación clave, si alguna vez ocurriera en la naturaleza, probablemente la haría solo un estado-nación que persiga sus objetivos de mayor valor.

“Sin embargo, este trabajo muestra que la llave de seguridad Titan de Google (u otros productos afectados) no evitarían [an] brecha de seguridad inadvertida por parte de atacantes dispuestos a esforzarse lo suficiente ”, escribieron investigadores de la firma de seguridad NinjaLab en un trabajo de investigación publicado el jueves. “Los usuarios que enfrentan tal amenaza probablemente deberían cambiar a otras llaves de seguridad de hardware FIDO U2F, donde aún no se ha descubierto ninguna vulnerabilidad”.

El estándar de oro de 2FA

La autenticación de dos factores, o 2FA, es un método que hace que las adquisiciones de cuentas sean mucho más difíciles de lograr. En lugar de usar solo una contraseña para probar que alguien está autorizado a acceder a una cuenta, 2FA requiere un segundo factor, como una contraseña de un solo uso, posesión de un objeto físico o una huella digital u otra biometría.

Las claves físicas se encuentran entre, si no la: Las formas más seguras de 2FA porque almacenan el secreto a largo plazo que las hace funcionar internamente y solo generan valores no reutilizables. El secreto también es imposible de phishing. Las claves físicas también son más convenientes, ya que funcionan en todos los principales sistemas operativos y hardware.

La vulnerabilidad Titan es una de las únicas debilidades que se han encontrado en una clave 2FA convencional. Por improbable que sea, un exploit exitoso en el mundo real socavaría por completo las garantías de seguridad que brindan los dispositivos del tamaño de un pulgar. Los investigadores de NinjaLab se apresuran a señalar que, a pesar de la debilidad, sigue siendo más seguro usar una llave de seguridad Titan u otro dispositivo de autenticación afectado para iniciar sesión en las cuentas que no hacerlo.

El ataque de los clones

La clonación funciona mediante el uso de una pistola de aire caliente y un bisturí para quitar la carcasa de plástico de la llave y exponer el NXP. Chip A700X, que actúa como un elemento seguro que almacena los secretos criptográficos. Luego, un atacante conecta el chip al hardware y software que toma medidas mientras se registra para trabajar con una nueva cuenta. Una vez finalizada la toma de medidas, el atacante sella el chip en una nueva carcasa y se lo devuelve a la víctima.

-

La placa de circuito impreso Titan extraída y una parte de la carcasa.

-

Recto de un PCB Titan.

-

Verso del Titan PCB.

-

“Primero protegimos la PCB colocando cinta de aluminio alrededor y cortamos un cuadrado justo encima del paquete NXP A7005a. Luego calentamos un poco de ácido nítrico humeante y pusimos con cuidado algunas gotas de ácido en el paquete, hasta que veamos aparecer el troquel. . ” Esta figura muestra el resultado.

-

La plataforma de análisis de canal lateral utilizada en este estudio.

-

La posición espacial de la sonda EM sobre la matriz del Titan NXP A7005a.

Extraer y volver a sellar el chip tarda unas cuatro horas. Se necesitan otras seis horas para tomar medidas para cada cuenta que el atacante quiera piratear. En otras palabras, el proceso tomaría 10 horas para clonar la clave para una sola cuenta, 16 horas para clonar una clave para dos cuentas y 22 horas para tres cuentas.

Al observar las radiaciones electromagnéticas locales a medida que el chip genera las firmas digitales, los investigadores explotan una vulnerabilidad del canal lateral en el chip NXP. El exploit permite a un atacante obtener la ventaja a largo plazo

elíptico curva digital señal algoritmo clave privada designada para una cuenta determinada. Con la clave criptográfica en la mano, el atacante puede crear su propia clave, que funcionará para cada cuenta a la que se dirigió.

Paul Kocher, un experto en criptografía independiente que no participó en la investigación, dijo que si bien el riesgo de ataque en el mundo real es bajo, el descubrimiento del canal lateral es importante, dada la clase de usuarios: disidentes, abogados, periodistas y otros objetivos de alto valor, que dependen de él y la posibilidad de que los ataques mejoren con el tiempo.

“El trabajo es notable porque es un ataque exitoso contra un objetivo bien reforzado diseñado para aplicaciones de alta seguridad y claramente rompe las características de seguridad del producto”, escribió en un correo electrónico. “Un adversario real podría perfeccionar el ataque (por ejemplo, acortar el tiempo de recopilación de datos y / o eliminar la necesidad de abrir físicamente el dispositivo). Por ejemplo, el ataque podría extenderse a una ficha dejada en el casillero del gimnasio de un hotel durante una hora “.

Haciendo lo imposible

De hecho, Google Titan, al igual que otras llaves de seguridad que utilizan el FIDO U2F estándar, se supone que hace imposible transferir claves criptográficas y firmas desde el dispositivo, como señalaron los investigadores de NinjaLab:

Como hemos visto, el protocolo FIDO U2F es muy simple, la única forma de interactuar con el dispositivo U2F es mediante solicitudes de registro o autenticación. La fase de registro generará un nuevo par de claves ECDSA y generará la clave pública. La autenticación ejecutará principalmente una operación de firma ECDSA donde podemos elegir el mensaje de entrada y obtener la firma de salida.

Por lo tanto, incluso para un usuario legítimo, no hay forma de conocer la clave secreta ECDSA de una cuenta de aplicación determinada. Esta es una limitación del protocolo que, por ejemplo, hace [it] imposible transferir las credenciales de usuario de una llave de seguridad a otra. Si un usuario desea cambiar a una nueva clave de seguridad de hardware, se debe realizar una nueva fase de registro para cada cuenta de la aplicación. Esto creará nuevos pares de claves ECDSA y revocará los antiguos.

Esta limitación en la funcionalidad es una fortaleza desde el punto de vista de la seguridad: por diseño, no es posible crear un clon. Además, es un obstáculo para la ingeniería inversa de canal lateral. Sin control alguno sobre la clave secreta, apenas es posible comprender los detalles de (y mucho menos atacar) una implementación altamente segura. Tendremos que encontrar una solución para estudiar la seguridad de la implementación en un entorno más conveniente.

Evaluación de riesgos

A pesar de describir una forma de comprometer la seguridad de una clave que vende Google, la investigación no recibirá un pago en virtud del programa de recompensas por errores de Google, que ofrece recompensas a los piratas informáticos que descubren fallas de seguridad en los productos o servicios de Google y las informan en privado a la empresa. Una portavoz de Google dijo que los ataques que requieren posesión física están fuera del alcance del modelo de amenazas de claves de seguridad de la empresa. También señaló la dificultad y el gasto de llevar a cabo un ataque.

Si bien los investigadores realizaron su ataque al Google Titan, creen que otro hardware que usa el A700X, o chips basados en el A700X, también pueden ser vulnerables. Si es cierto, eso incluiría YubiKey NEO de Yubico y varias claves 2FA hechas por Feitian.

En un correo electrónico, la portavoz de Yubico, Ashton Miller, dijo que la compañía está al tanto de la investigación y cree que sus hallazgos son precisos. “Si bien los investigadores señalan que se requiere acceso a dispositivos físicos, equipos costosos, software personalizado y habilidades técnicas para este tipo de ataque, Yubico recomienda revocar el acceso de un YubiKey NEO perdido, robado o extraviado para mitigar el riesgo”, escribió.

Los representantes del fabricante de chips NXP y Feitian no estuvieron disponibles de inmediato para hacer comentarios.

Una contramedida que puede mitigar parcialmente el ataque es que los proveedores de servicios que ofrecen 2FA basada en claves utilicen una función incorporada al estándar U2F que cuenta la cantidad de interacciones que una clave ha tenido con los servidores del proveedor. Si una clave informa un número que no coincide con el almacenado en el servidor, el proveedor tendrá buenas razones para creer que la clave es un clon. Una portavoz de Google dijo que la compañía tiene esta función.

La investigación, de los cofundadores de Ninjalab, Victor Lomné y Thomas Roche en Montpellier, Francia, es impresionante y, con el tiempo, es probable que se solucione la vulnerabilidad del canal lateral. Mientras tanto, la gran mayoría de las personas que utilizan una clave afectada deberían continuar haciéndolo, o como mucho, cambiar a una clave sin vulnerabilidades conocidas. El peor resultado de esta investigación sería que las personas dejaran de usar llaves de seguridad físicas por completo.