imágenes falsas

Miles de dispositivos de red pertenecientes a suscriptores de Internet de AT&T en los EE. UU. Han sido infectados con malware recientemente descubierto que permite que los dispositivos se utilicen en ataques de denegación de servicio y ataques a redes internas, dijeron investigadores el martes.

El modelo de dispositivo atacado es el Controlador de borde de sesión empresarial EdgeMarc, un dispositivo utilizado por pequeñas y medianas empresas para proteger y administrar llamadas telefónicas, videoconferencias y comunicaciones similares en tiempo real. Como puente entre las empresas y sus ISP, los controladores fronterizos de sesión tienen acceso a una gran cantidad de ancho de banda y pueden acceder a información potencialmente confidencial, lo que los hace ideales para ataques distribuidos de denegación de servicio y para recopilar datos.

Investigadores de Qihoo 360 en China dijo Recientemente detectaron una botnet previamente desconocida y lograron infiltrarse en uno de sus servidores de comando y control durante un lapso de tres horas antes de per der el acceso.

“Sin embargo, durante esta breve observación, confirmamos que los dispositivos atacados eran EdgeMarc Enterprise Session Border Controller, perteneciente a la compañía de telecomunicaciones AT&T, y que todas las 5.7k víctimas activas que vimos durante el breve período de tiempo estaban ubicadas geográficamente en los EE. UU. ”, escribieron los investigadores de Qihoo 360 Alex Turing y Hui Wang.

Dijeron que han detectado más de 100,000 dispositivos que acceden al mismo certificado TLS utilizado por los controladores infectados, una indicación de que el grupo de dispositivos afectados puede ser mucho mayor. “No estamos seguros de cuántos dispositivos correspondientes a estas IP podrían estar infectados, pero podemos especular que al pertenecer a la misma clase de dispositivos el posible impacto es real”, agregaron.

Las credenciales predeterminadas vuelven a aparecer

La vulnerabilidad que se explota para infectar los dispositivos se rastrea como CVE-2017-6079, una falla de inyección de comandos que el probador de penetración Spencer Davis informó en 2017 después de usarlo para piratear con éxito la red de un cliente. La vulnerabilidad provino de una cuenta en el dispositivo que, como Davis aprendió de este documento, tenía el nombre de usuario y la contraseña de “root” y “predeterminado”.

Debido a que la vulnerabilidad brinda a las personas la capacidad de obtener acceso de raíz sin restricciones de forma remota, su calificación de gravedad se ubicó en un 9,8 de un posible 10. Un año después de que la vulnerabilidad salió a la luz, código de explotación

Pero no está claro si AT&T o el fabricante de EdgeMarc, Edgewater (ahora llamado Ribbon Communications) alguna vez revelaron la vulnerabilidad a los usuarios. Un documento disponible por FTP aquí, muestra que la vulnerabilidad se corrigió en diciembre de 2018, más de 19 meses después de que Spencer la divulgara. Parece que el parche requería actualizaciones manuales, un proceso que puede ser tedioso.

Un portavoz de AT&T dijo: “Anteriormente identificamos este problema, tomamos medidas para mitigarlo y continuamos investigando. No tenemos evidencia de que se haya accedido a los datos del cliente “. No dio más detalles sobre cuándo AT&T identificó las amenazas, cuáles son los pasos de mitigación, si tuvieron éxito o si la empresa podría descartar el acceso a los datos. El portavoz no respondió a un correo electrónico de seguimiento.

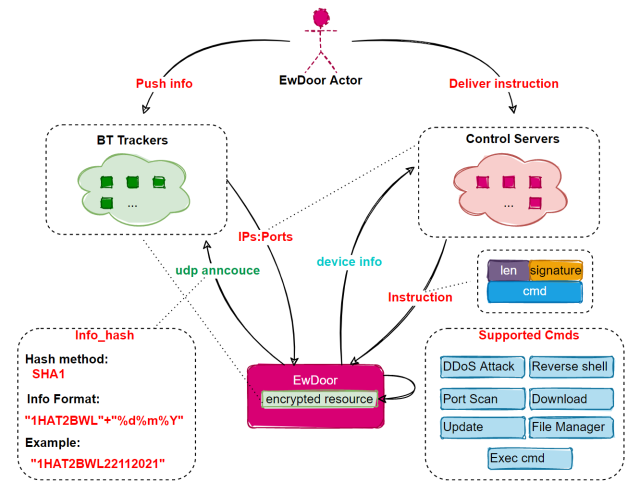

Qihoo 360 está llamando al malware EWDoor, una jugada que es una puerta trasera que afecta a los dispositivos Edgewater. Las funciones admitidas por el malware incluyen:

- Auto actualización

- Escaneo de puertos

- Gestión de archivos

- Ataque DDoS

- Concha inversa

- Ejecución de comandos arbitrarios

La lógica básica de la puerta trasera se describe a continuación:

Para proteger el malware contra la ingeniería inversa por parte de investigadores o competidores, los desarrolladores agregaron varias medidas de seguridad, que incluyen:

- Uso de cifrado TLS a nivel de red para evitar que la comunicación sea interceptada

- Cifrado de recursos confidenciales para que sea más difícil revertir

- Mover el servidor de comando a la nube que funciona con un rastreador BT para ocultar la actividad

- Modificación del PHT “ABIFLAGS” en archivo ejecutable para contrarrestar qemu-user y algunas versiones de alto kernel del sandbox de Linux. “Esta es una contramedida relativamente rara, que muestra que el autor de EwDoor está muy familiarizado con el kernel de Linux, QEMU y los dispositivos Edgewater”, dijeron los investigadores.

Cualquiera que use uno de los modelos afectados debe visitar la publicación del martes para obtener indicadores de compromiso que mostrarán si su dispositivo está infectado. Lectores que encuentren pruebas de que su dispositivo ha sido pirateado: envíeme un correo electrónico o comuníquese conmigo al + 1650-440-4479 de Signal. Esta publicación se actualizará si hay información adicional disponible.

Publicación actualizada para informar del documento FTP que indica que la vulnerabilidad se corrigió en diciembre de 2018.