Fabricante de software espía NSO El grupo usó datos de ubicación de teléfonos reales en miles de personas desprevenidas cuando demostró su nuevo sistema de rastreo de contactos COVID-19 a gobiernos y periodistas, concluyeron los investigadores.

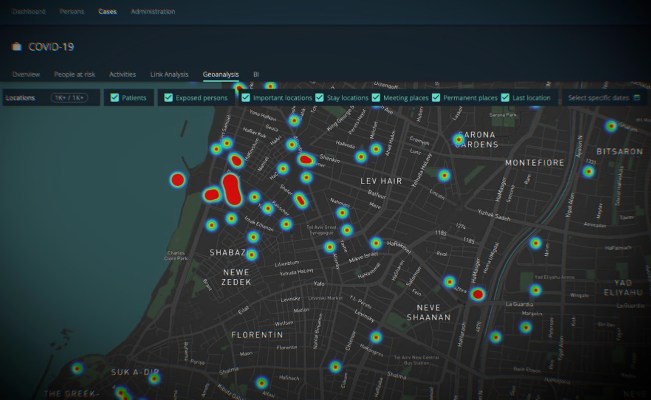

NSO, una empresa de inteligencia privada mejor conocida por desarrollar y vender a los gobiernos acceso a su software espía Pegasus, emprendió la ofensiva del encanto a principios de este año para lanzar su sistema de rastreo de contactos, denominado Fleming, destinado a ayudar a los gobiernos a rastrear la propagación del COVID-19. Fleming está diseñado para permitir a los gobiernos alimentar datos de ubicación de empresas de telefonía móvil para visualizar y rastrear la propagación del virus. NSO dio varios medios de comunicación cada uno una demostración de Fleming, que según NSO ayuda a los gobiernos a tomar decisiones de salud pública “sin comprometer la privacidad individual”.

Pero en mayo, un investigador de seguridad le dijo a Heaven32 que encontró una base de datos expuesta que almacena miles de puntos de datos de ubicación utilizados por NSO para demostrar cómo funciona Fleming, la misma demostración que vieron los reporteros semanas antes.

Heaven32 informó el aparente lapso de seguridad a NSO, que rápidamente aseguró la base de datos, pero dijo que los datos de ubicación “no se basaban en datos reales y genuinos”.

La afirmación de NSO de que los datos de ubicación no eran reales difirió de informes

Heaven32 preguntó a los investigadores de Arquitectura forense, una unidad académica en Goldsmiths, Universidad de Londres que estudia y examina las violaciones de los derechos humanos

Los investigadores dijeron que si los datos son reales, entonces NSO “violó la privacidad” de 32.000 personas en Ruanda, Israel, Bahréin, Arabia Saudita y Emiratos Árabes Unidos – países que supuestamente son clientes del software espía de NSO.

Los investigadores analizaron una muestra de los datos de ubicación de teléfonos expuestos buscando patrones que esperaban ver con los datos de ubicación de personas reales, como la concentración de personas en las principales ciudades y midiendo el tiempo que tardaban las personas en viajar de un lugar a otro. . Los investigadores también encontraron irregularidades espaciales que se asociarían con datos reales, como patrones en forma de estrella que son causados por un teléfono que intenta localizar con precisión su ubicación cuando la línea de visión del satélite está obstruida por edificios altos.

“Las ‘irregularidades’ espaciales en nuestra muestra, una firma común de pistas de ubicación móviles reales, respaldan aún más nuestra evaluación de que se trata de datos reales. Por lo tanto, lo más probable es que el conjunto de datos no sea ‘ficticio’ ni datos generados por computadora, sino que refleje el movimiento de individuos reales, posiblemente adquiridos de operadores de telecomunicaciones o de una fuente de terceros ”, dijeron los investigadores.

Los investigadores construyó mapas, gráficos y visualizaciones para explicar sus hallazgos, preservando el anonimato de las personas cuyos datos de ubicación se incluyeron en la demostración de Fleming de NSO.

Gary Miller, un experto en seguridad de redes móviles y fundador de la firma de inteligencia cibernética Exigent Media, revisó algunos de los conjuntos de datos y gráficos y concluyó que eran datos de ubicación de teléfonos reales.

Miller dijo que la cantidad de puntos de datos aumentó alrededor de los centros de población. “Si toma un diagrama de dispersión de ubicaciones de teléfonos celulares en un momento dado, habrá consistencia en el número de puntos en ubicaciones suburbanas versus urbanas”, dijo. Miller también encontró evidencia de personas que viajaban juntas, que dijo que “parecían consistentes con los datos reales del teléfono”.

También dijo que incluso los conjuntos de datos de ubicación “anonimizados” se pueden usar para decir mucho sobre una persona, como dónde vive y trabaja, y a quién visita. “Uno puede aprender muchos detalles sobre las personas simplemente mirando los patrones de movimiento de ubicación”, dijo.

“Si suma todas las similitudes, sería muy difícil concluir que no se trataba de datos reales de la red móvil”, dijo.

Cronología de los datos de ubicación de una persona en Bahrein durante un período de tres semanas. Los investigadores dicen que estas líneas rojas representan viajes que parecen plausibles dentro del tiempo indicado. (Imagen: Arquitectura forense / suministrada)

John Scott-Railton, investigador principal de Citizen Lab, dijo que los datos probablemente se originaron en aplicaciones telefónicas que utilizan una combinación de datos GPS directos, redes Wi-Fi cercanas y los sensores integrados del teléfono para tratar de mejorar la calidad del datos de localización. “Pero nunca es realmente perfecto”, dijo. “Si está mirando datos publicitarios, como los que compra a un corredor de datos, se parecería mucho a esto”.

Scott-Railton también dijo que el uso de datos simulados para un sistema de rastreo de contactos sería “contraproducente”, ya que NSO “querría entrenar [Fleming] sobre datos lo más reales y representativos posible “.

“Basado en lo que vi, el análisis proporcionado por Forensic Architecture es consistente con las declaraciones anteriores de Tehilla Shwartz Altshuler”, dijo Scott-Railton, refiriéndose al académico que dijo que NSO le dijo que se basaba en datos reales.

“Toda la situación pinta una imagen de una empresa de software espía que una vez más se muestra arrogante con información sensible y potencialmente personal”, dijo.

NSO rechazó los hallazgos de los investigadores.

“No hemos visto el supuesto examen y tenemos que cuestionar cómo se llegó a estas conclusiones. Sin embargo, mantenemos nuestra respuesta anterior del 6 de mayo de 2020. El material de demostración no se basó en datos reales y genuinos relacionados con personas infectadas con COVID-19 ”, dijo un portavoz anónimo. (Declaración anterior de NSO no hizo ninguna referencia a personas con COVID-19.)

“Como detalla nuestra última declaración, los datos utilizados para las demostraciones no contenían ninguna información de identificación personal (PII). Y, también como se indicó anteriormente, esta demostración fue una simulación basada en datos confusos. El sistema Fleming es una herramienta que analiza los datos proporcionados por los usuarios finales para ayudar a los responsables de la toma de decisiones sobre la atención médica durante esta pandemia mundial. NSO no recopila datos para el sistema, ni tiene acceso a los datos recopilados “.

NSO no respondió a nuestras preguntas específicas, incluido el origen de los datos y cómo se obtuvieron. La compañía afirma en su sitio web que Fleming “ya está siendo operado por países de todo el mundo”, pero se negó a confirmar o negar a sus clientes gubernamentales cuando se le preguntó.

Contáctenos

¿Tienes un consejo? Contáctenos de forma segura utilizando SecureDrop. Saber más aquí.

Se ha visto el impulso del fabricante de software espía israelí en el rastreo de contactos como forma de reparar su imagen, como la empresa lucha contra una demanda en los Estados Unidos que podría verlo revelar más sobre los gobiernos que compran acceso a su software espía Pegasus.

NSO está actualmente envuelto en una demanda con WhatsApp, propiedad de Facebook, que el año pasado culpó a NSO de explotar una vulnerabilidad no revelada en WhatsApp para infectar unos 1.400 teléfonos con Pegasus, incluidos periodistas y defensores de derechos humanos. NSO dice que se le debería otorgar inmunidad legal porque actúa en nombre de los gobiernos. Pero Microsoft, Google, Cisco y VMware presentó un amicus brief esta semana en apoyo de WhatsApp, y pidiendo a la corte que rechace el reclamo de inmunidad de NSO.

El informe de amicus llegó poco después de que Citizen Lab encontrara evidencia de que decenas de periodistas también fueron atacados con el software espía Pegasus por clientes de NSO, incluidos Arabia Saudita y los Emiratos Árabes Unidos. NSO cuestionó los hallazgos.