Fue uno de los mejores correos electrónicos de phishing que hemos visto … eso no fue así.

El phishing sigue siendo una de las opciones de ataque más populares para los estafadores. Los correos electrónicos de phishing están diseñados para hacerse pasar por compañías o ejecutivos para engañar a los usuarios para que entreguen información confidencial, generalmente nombres de usuario y contraseñas, para que los estafadores puedan iniciar sesión en servicios en línea y robar dinero o datos. Pero detectar y prevenir el phishing no es solo un problema del usuario, también es un problema corporativo, especialmente cuando las empresas no toman precauciones básicas de seguridad cibernética y las mejores prácticas para impedir que los estafadores entren nunca en la bandeja de entrada de un usuario.

Ingrese a TriNet, un gigante de recursos humanos, que esta semana se convirtió en el cartel de cómo hacer que un correo electrónico genuino a sus clientes parezca inadvertidamente tan sospechoso como parece.

A los empleados remotos de las empresas de los EE. UU. Que confían en TriNet para acceder a recursos humanos subcontratados, como sus beneficios de atención médica y políticas en el lugar de trabajo, se les envió un correo electrónico esta semana como parte de un esfuerzo por mantener a los empleados "informados y actualizados sobre el leyes laborales y laborales que te afectan ".

Los trabajadores de una startup de salud con sede en Los Ángeles que gestiona los beneficios de sus empleados a través de TriNet recibieron el correo electrónico al mismo tiempo. Pero un empleado no estaba convencido de que se tratara de un correo electrónico real y lo reenvió, y su código fuente, a TechCrunch.

TriNet es uno de los mayores proveedores de recursos humanos subcontratados en los Estados Unidos, principalmente para pequeñas y medianas empresas que pueden no tener los fondos para contratar personal de recursos humanos dedicado. Y esta época del año es crítica para las compañías que confían en TriNet, ya que los planes de seguro de salud están entrando en la inscripción abierta y la temporada de impuestos está a solo unas pocas semanas. Con cambios en los beneficios a tener en cuenta, no es inusual que los empleados reciban una avalancha de correos electrónicos relacionados con TriNet hacia fines de año.

Pero este correo electrónico no se veía bien. De hecho, cuando miramos debajo del capó del correo electrónico, todo parecía sospechoso.

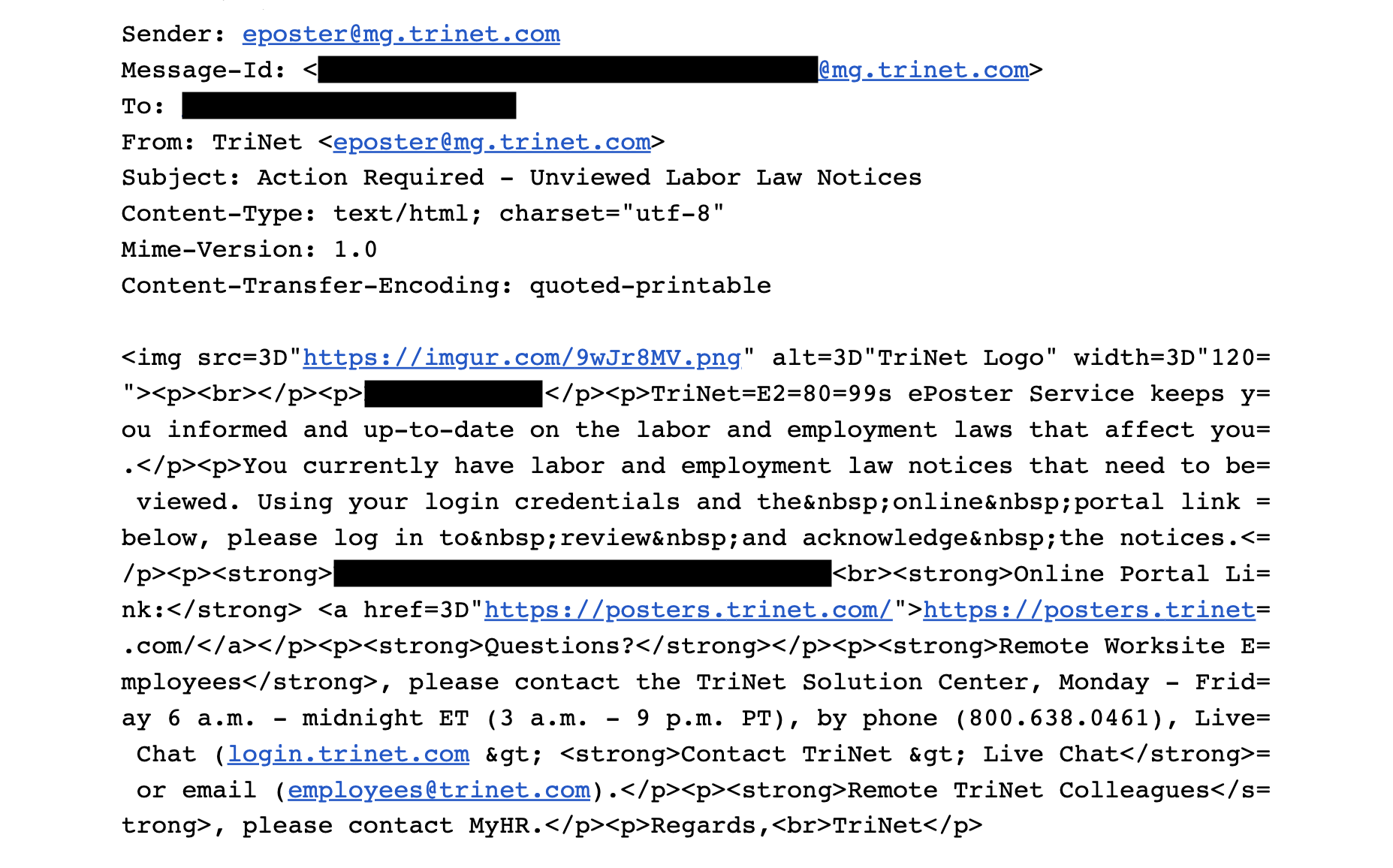

Este es el correo electrónico que recibieron los trabajadores remotos. TriNet dijo que el uso de una imagen alojada por Imgur en el correo electrónico se usó "por error". (Imagen: TechCrunch / suministrado)

Observamos el código fuente del correo electrónico, incluidos sus encabezados. Estos encabezados de correo electrónico son como un sobre: dicen de dónde vino un correo electrónico, a quién se dirige, cómo fue enrutado y si hubo alguna complicación en el camino, como ser marcado como spam.

Había más banderas rojas de las que podíamos contar.

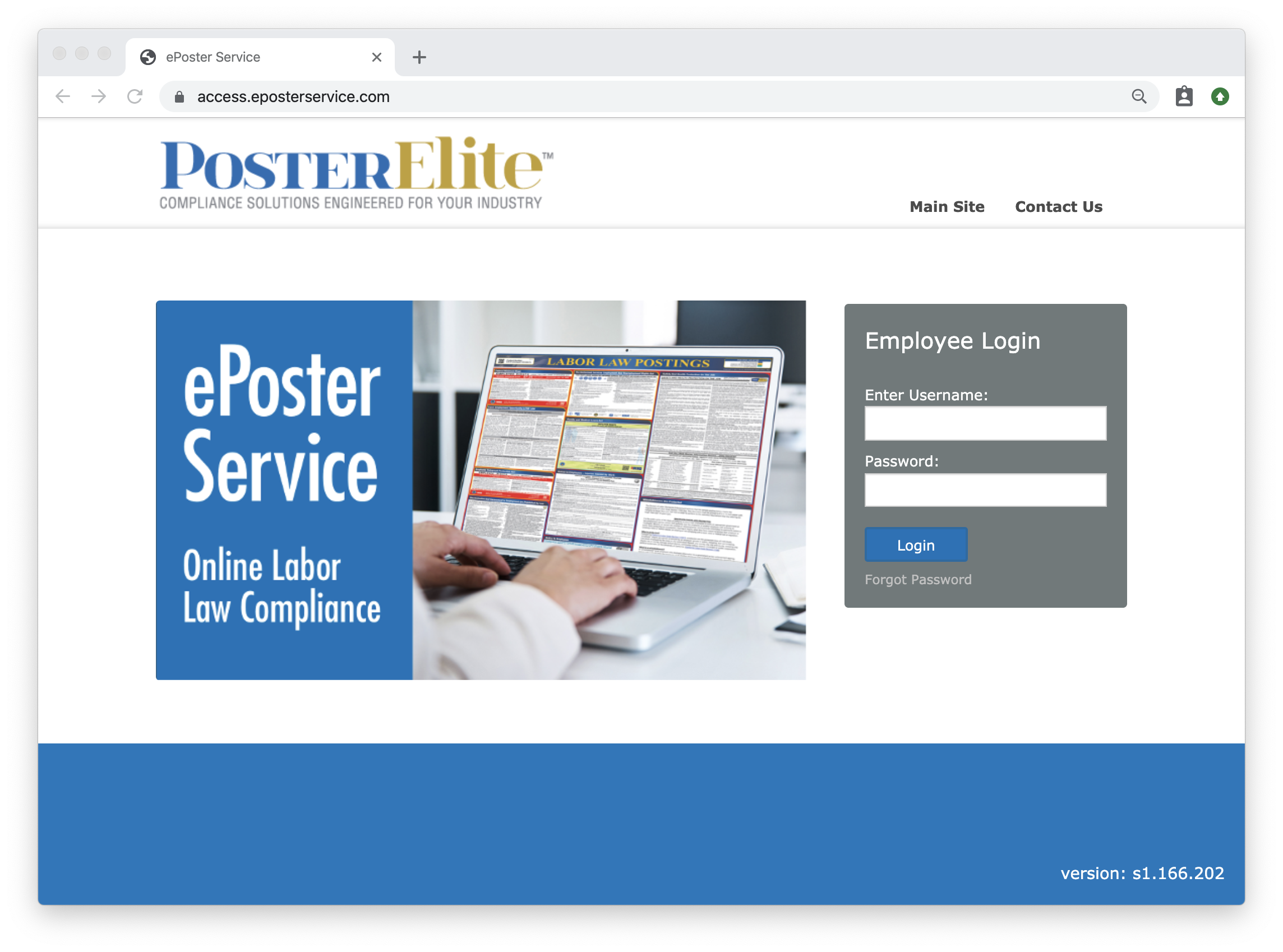

El principal de los problemas fue que el logotipo de TriNet en el correo electrónico estaba alojado en Imgur, un sitio gratuito de alojamiento de imágenes y de intercambio de memes, y no en el propio sitio web de la compañía. Esa es una técnica común entre los atacantes de phishing: usan Imgur para alojar imágenes que usan en sus correos electrónicos no deseados para evitar su detección. Desde que se cargó la imagen en julio, ese logotipo se vio más de 70,000 veces hasta que nos comunicamos con TriNet, que eliminó la imagen, lo que sugiere que miles de clientes de TriNet habían recibido uno de estos correos electrónicos. Y, aunque el correo electrónico contenía un enlace a un sitio web de TriNet, la página que se cargaba tenía un dominio completamente diferente sin nada que sugiriera que era un sitio real autorizado por TriNet además de un logotipo, que si hubiera sido un sitio de phishing podría haber ha sido engañado fácilmente.

Temiendo que de alguna manera los estafadores hubieran enviado un correo electrónico de phishing a potencialmente miles de clientes de TriNet, nos comunicamos con el investigador de seguridad John Wethington, fundador de la firma de seguridad Condición: Black, para examinar el correo electrónico.

Resulta que estaba tan convencido como nosotros de que el correo electrónico puede haber sido falso.

"Como piratas informáticos e autoproclamados ingenieros sociales, a menudo pensamos que detectar un correo electrónico de phishing es" fácil "", dijo Wethington. "La verdad es que es difícil".

“Cuando examinamos por primera vez el correo electrónico, todas las alarmas estaban sonando. Cuanto más profundizamos en ello, más confusas se volvieron las cosas. Observamos los registros de nombres de dominio, el código fuente del sitio e incluso los hashes de la página web ”, dijo.

Dijo que no había nada que nos diera "100% de confianza" de que el sitio era genuino hasta que contactamos a TriNet.

La portavoz de TriNet, Renee Brotherton, confirmó a TechCrunch que la campaña de correo electrónico era legítima y que utiliza el sitio de terceros “para nuestra oferta de servicios de cumplimiento de ePoster. Agregó: "La imagen de Imgur a la que hace referencia es una imagen del logotipo de TriNet que Poster Elite señaló erróneamente y que desde entonces se ha eliminado".

"El correo electrónico al que hizo referencia se envió a todos los empleados que no entran en el espacio de trabajo físico de un empleador para garantizar su acceso a los avisos requeridos", dijo el portavoz de TriNet.

Cuando llegó, Poster Elite también confirmó que el correo electrónico era legítimo.

Este no es un sitio de phishing, pero seguro que se parece a uno. (Imagen: TechCrunch)

¿Cómo TriNet hizo esto tan mal? Esta culminación de errores hizo que algunos de los que recibieron el correo electrónico se preocuparan de que su información pudiera haber sido violada.

"Cuando las empresas se comunican con los clientes de manera similar a como se comunican los estafadores, con el tiempo puede debilitar la capacidad de sus clientes para detectar y cerrar las amenazas de seguridad en las comunicaciones futuras", dijo Rachel Tobac, hacker, ingeniero social y fundador de Seguridad SocialProof.

Tobac señaló dos ejemplos de dónde TriNet se equivocó. Primero, es fácil para los hackers enviar correos electrónicos falsos a los trabajadores de TriNet porque TriNet Política DMARC en su nombre de dominio no se aplica.

Segundo, el uso inconsistente de los nombres de dominio es confuso para el usuario. TriNet confirmó que señaló el enlace en el correo electrónico: posters.trinet.com – a eposterservice.com, que aloja los carteles de cumplimiento de la empresa para trabajadores remotos. TriNet pensó que reenviar el dominio sería suficiente, pero en su lugar pensamos que alguien había secuestrado la configuración del nombre de dominio de TriNet, un tipo de ataque eso va en aumento, aunque principalmente realizado por actores estatales. TriNet es un gran objetivo: almacena los beneficios de los trabajadores, los detalles de pago, la información fiscal y más. Habíamos asumido lo peor.

"Esto es similar a un problema que vemos con las comunicaciones telefónicas por fraude bancario", dijo Tobac. “Los spammers llaman a los clientes del banco, falsifican el número del banco y se hacen pasar por el banco para que los clientes den detalles de la cuenta para 'verificar su cuenta' antes de 'enterarse del fraude que el banco notó en su cuenta, lo que, por supuesto, es un ataque ," ella dijo.

"Esto es sorprendentemente exactamente cómo suena la llamada telefónica legítima cuando el banco realmente está llamando para verificar transacciones fraudulentas", dijo Tobac.

Wethington señaló que otros indicadores sospechosos eran todas las técnicas utilizadas por los estafadores en ataques de phishing. los posters.trinet.com El subdominio utilizado en el correo electrónico solo se configuró hace unas semanas, y el eposterservice.com el dominio al que apuntó utilizaba un certificado HTTPS que no estaba asociado con TriNet o Poster Elite.

Todos estos apuntan a un problema general. Puede que TriNet haya enviado un correo electrónico legítimo, pero todo parecía problemático.

Por un lado, estar atento a los correos electrónicos entrantes es algo bueno. Y si bien es un juego de gato y ratón para evadir los ataques de phishing, hay cosas que las empresas pueden hacer para protegerse proactivamente y proteger a sus clientes de estafas y ataques de phishing. Y sin embargo, TriNet falló en casi todos los sentidos al abrirse a los ataques al no emplear estas medidas de seguridad básicas.

"Es difícil distinguir lo bueno de lo malo incluso con un entrenamiento adecuado, y en caso de duda te recomiendo que lo tires", dijo Wethington.