imágenes falsas

Los investigadores dijeron el viernes que los piratas informáticos están explotando la vulnerabilidad SpringShell recientemente descubierta para infectar con éxito los dispositivos vulnerables de Internet de las cosas con Mirai, una pieza de malware de código abierto que convierte los enrutadores y otros dispositivos conectados a la red en redes de bots en expansión.

Cuando SpringShell (también conocido como Spring4Shell) salió a la luz el pasado domingo, algunos informes lo comparó con Log4Shell, la vulnerabilidad crítica de día cero en la popular utilidad de registro Log4J que afectó a una parte considerable de las aplicaciones en Internet. Esa comparación resultó ser exagerada porque las configuraciones requeridas para que SpringShell funcione no eran de ninguna manera comunes. Hasta la fecha, no se sabe que ninguna aplicación del mundo real sea vulnerable.

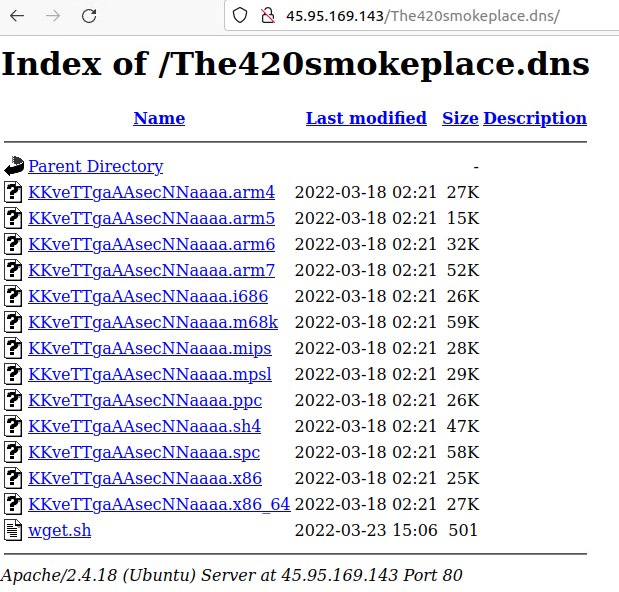

Los investigadores de Trend Micro ahora dicen que los piratas informáticos han desarrollado un exploit armado que instala Mirai con éxito. UN entrada en el blog publicaron no identificaron el tipo de dispositivo o la CPU utilizada en los dispositivos infectados. Sin embargo, la publicación decía que un servidor de archivos de malware que encontraron almacenaba múltiples variantes del malware para diferentes arquitecturas de CPU.

Tendencia Micro

“Observamos una explotación activa de Spring4Shell en la que los actores maliciosos pudieron armar y ejecutar el malware de botnet Mirai en servidores vulnerables, específicamente en la región de Singapur”, escribieron los investigadores de Trend Micro Deep Patel, Nitesh Surana y Ashish Verma. Las vulnerabilidades permiten a los actores de amenazas para descargar Mirai a la carpeta “/tmp” del dispositivo y ejecutarlo después de un cambio de permiso usando “chmod”.

Los ataques comenzaron a aparecer en los honeypots de los investigadores a principios de este mes. La mayoría de las configuraciones vulnerables se configuraron para estas dependencias:

- Versiones de Spring Framework anteriores a 5.2.20, 5.3.18 y Java Development Kit (JDK) versión 9 o superior

- gato apache

- Dependencia de spring-webmvc o spring-webflux

- Usar el enlace de parámetros Spring que está configurado para usar un tipo de parámetro no básico, como Plain Old Java Objects (POJO)

- Desplegable, empaquetado como un archivo de aplicación web (WAR)

Trend dijo que el éxito que tuvieron los piratas informáticos al armar el exploit se debió en gran parte a su habilidad para usar objetos de clase expuestos, lo que les ofreció múltiples vías.

“Por ejemplo”, escribieron los investigadores, “los actores de amenazas pueden acceder a un objeto AccessLogValve y armar la variable de clase ‘class.module.classLoader.resources.context.parent.pipeline.firstpath’ en Apache Tomcat. Pueden hacerlo redirigiendo el registro de acceso para escribir un shell web en la raíz web mediante la manipulación de las propiedades del objeto AccessLogValve, como su patrón, sufijo, directorio y prefijo”.

Es difícil saber con precisión qué hacer con el informe. La falta de detalles y el vínculo geográfico con Singapur pueden sugerir que una cantidad limitada de dispositivos son vulnerables, o posiblemente ninguno, si lo que Trend Micro vio fue alguna herramienta utilizada por los investigadores. Sin tener idea de qué o si los dispositivos del mundo real son vulnerables, es difícil proporcionar una evaluación precisa de la amenaza o proporcionar recomendaciones prácticas para evitarla.