imágenes falsas

Durante años, los piratas informáticos maliciosos han pirateado grandes flotas de enrutadores MikroTik y los han incorporado a Trickbot, una de las redes de bots más destructivas de Internet. Ahora, Microsoft finalmente ha descubierto por qué y cómo se utilizan los dispositivos.

trucobot salió a la luz en 2016 como un troyano para robar contraseñas de cuentas para su uso en fraudes bancarios. Desde entonces, se ha convertido en una de las plataformas de amenazas más agresivas de Internet, gracias a su marco de malware de múltiples etapas altamente modular que proporciona un conjunto completo de herramientas que se utilizan para instalar ransomware y otras formas de malware de otros grupos de piratería.

El malware que maneja Trickbot se destaca por sus capacidades avanzadas. Se destaca por obtener poderosos privilegios de administrador, propagarse rápidamente de una computadora a otra en las redes y realizar un reconocimiento que identifica las computadoras infectadas que pertenecen a objetivos de alto valor. A menudo utiliza software fácilmente disponible como Mimikatz o exploits como EternalBlue robado de la Agencia de Seguridad Nacional.

Ocultar el C2

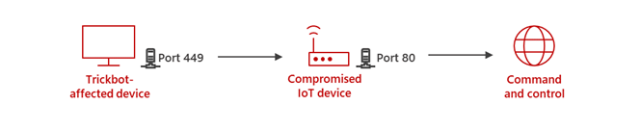

Operadores Trickbot, Microsoft dijo el miércoles, están poniendo en peligro los dispositivos MikroTik y usándolos para ocultar la ubicación de los servidores de comando y control que intercambian datos y comandos con las computadoras infectadas. En lugar de que las computadoras infectadas se conecten directamente a los servidores de control, se conectan a los enrutadores comprometidos, que actúan como intermediarios.

Cuando los analistas de seguridad monitorean las conexiones que hacen las computadoras infectadas, los investigadores ven las direcciones IP que pertenecen a los enrutadores comprometidos dentro de los hogares y las empresas. La ubicación de los propios servidores de control permanece oculta y no se puede detectar sin acceso al enrutador proxy. Aquí hay una descripción general:

microsoft

“El propósito de Trickbot usando dispositivos MikroTik es crear una línea de comunicación entre el dispositivo afectado por Trickbot y el servidor C2 que los sistemas de defensa estándar en la red no pueden detectar”, escribieron los investigadores de Microsoft. “Los atacantes comienzan pirateando un enrutador MikroTik”.

Microsoft dijo que una de las principales razones por las que Trickbot tiene tanta afinidad con MikroTik es su exclusivo RouterOS basado en Linux que permite a los usuarios canalizar de forma remota comandos que utilizan el protocolo SSH, o shell seguro. La flexibilidad y potencia de los comandos hacen de los routers MikroTik un proxy ideal. Los operadores de Trickbot pueden enviar un solo comando que hace que una gran cantidad de dispositivos canalicen el tráfico de maneras específicas que son beneficiosas para la arquitectura de la red de bots.

Los comandos, que están precedidos por “/”, incluyen elementos como /ip, /system y /tool. Normalmente no funcionarán en ventanas de shell regulares basadas en Linux. Los shells de MikroTik, por el contrario, ofrecen a los operadores de Trickbot un menú de opciones útiles. Por ejemplo, un comando que Microsoft observó que Trickbot enviaba fue:

/ip firewall nat add chain=dstnat proto=tcp dst-port=449 to-port=80 action=dst-nat to-addresses= dst-address=

Ese comando crea una nueva regla, similar a iptables, que recibe datos de las computadoras comprometidas a través del puerto 449 y luego los redirige a través del puerto 80 para controlar los servidores TrickBot.

“Dicho comando es un comando legítimo de traducción de direcciones de red (NAT) que permite que el enrutador NAT realice la reescritura de direcciones IP”, explicaron los investigadores de Microsoft. “En este caso, se está utilizando para actividades maliciosas. Trickbot es conocido por usar los puertos 443 y 449, y pudimos verificar que algunos servidores de destino se identificaron como servidores TrickBot C2 en el pasado”.

Cómo hacerse dueño, cómo mantenerse limpio

Trickbot utiliza varios métodos para comprometer los enrutadores. Incluyen:

- Explotación de dispositivos que aún usan contraseñas predeterminadas de MikroTik

- Realizar ataques de adivinación de contraseñas, posiblemente utilizando códigos de acceso recopilados de otros dispositivos MikroTik

- Explotación de CVE-2018-14847 en dispositivos con versiones de RouterOS anteriores a 6.42. Esta vulnerabilidad crítica le da al atacante la capacidad de leer archivos arbitrarios como user.dat, que contiene contraseñas. La investigación del año pasado encontró que CVE-2018-14847 era una de las tres vulnerabilidades graves encontradas en 300,000 enrutadores MikroTik.

Una vez que los operadores toman el control de un dispositivo, cambian la contraseña para evitar que otra persona recupere el control de forma remota.