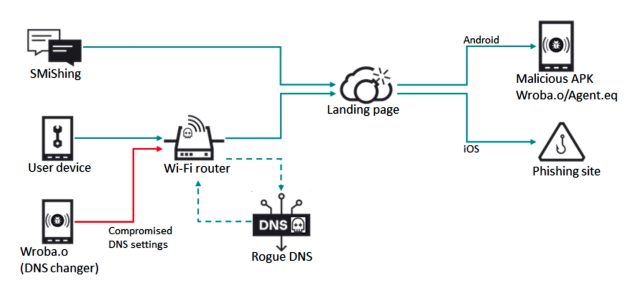

Los investigadores han descubierto una aplicación de Android maliciosa que puede alterar el enrutador inalámbrico al que está conectado el teléfono infectado y obligar al enrutador a enviar todos los dispositivos de red a sitios maliciosos.

La aplicación maliciosa, encontrado por Kaspersky, utiliza una técnica conocida como secuestro de DNS (Domain Name System). Una vez que la aplicación está instalada, se conecta al enrutador e intenta iniciar sesión en su cuenta administrativa utilizando las credenciales predeterminadas o de uso común, como admin:admin. Cuando tiene éxito, la aplicación cambia el servidor DNS a uno malicioso controlado por los atacantes. A partir de ese momento, los dispositivos en la red pueden ser dirigidos a sitios impostores que imitan a los legítimos pero propagan malware o registran las credenciales de los usuarios u otra información confidencial.

Capaz de propagarse ampliamente

“Creemos que el descubrimiento de esta nueva implementación del cambiador de DNS es muy importante en términos de seguridad”, escribieron los investigadores de Kaspersky. “El atacante puede usarlo para administrar todas las comunicaciones desde dispositivos que usan un enrutador Wi-Fi comprometido con la configuración de DNS no autorizada”.

Los investigadores continuaron: “Los usuarios conectan dispositivos Android infectados a Wi-Fi público/gratuito en lugares como cafeterías, bares, bibliotecas, hoteles, centros comerciales y aeropuertos. Cuando se conecta a un modelo de Wi-Fi objetivo con configuraciones vulnerables, el malware de Android comprometerá el enrutador y afectará también a otros dispositivos. Como resultado, es capaz de propagarse ampliamente en las regiones objetivo”.

El DNS es el mecanismo que hace coincidir un nombre de dominio como ArsTechnica.com con 18.188.231.255, la dirección IP numérica donde está alojado el sitio. Las búsquedas de DNS son realizadas por servidores operados por el ISP de un usuario o por servicios de compañías como Cloudflare o Google. Al cambiar la dirección del servidor DNS en el panel administrativo de un enrutador de uno legítimo a uno malicioso, los atacantes pueden hacer que todos los dispositivos conectados al enrutador reciban búsquedas de dominios maliciosos que conducen a sitios similares que se utilizan para el ciberdelito.

La aplicación de Android se conoce como Wroba.o y se ha utilizado durante años en varios países, incluidos EE. UU., Francia, Japón, Alemania, Taiwán y Turquía. Curiosamente, la técnica de secuestro de DNS de la que es capaz el malware se utiliza casi exclusivamente en Corea del Sur. Desde 2019 hasta la mayor parte de 2022, los atacantes atrajeron a los objetivos a sitios maliciosos que se enviaron a través de mensajes de texto, una técnica conocida como smishing

Los atacantes, conocidos en la industria de la seguridad como Roaming Mantis, diseñaron el secuestro de DNS para que funcione solo cuando los dispositivos visitan la versión móvil de un sitio web falsificado, muy probablemente para garantizar que la campaña no sea detectada.

Si bien la amenaza es grave, tiene una gran deficiencia: HTTPS. Los certificados de seguridad de la capa de transporte (TLS) que sirven como base para HTTPS vinculan un nombre de dominio como ArsTechnica.com a una clave de cifrado privada que solo conoce el operador del sitio. Las personas dirigidas a un sitio malicioso que se hace pasar por Ars Technica utilizando un navegador moderno recibirán advertencias de que la conexión no es segura o se les pedirá que aprueben un certificado autofirmado, una práctica que los usuarios nunca deben seguir.

Otra forma de combatir la amenaza es asegurarse de que la contraseña que protege la cuenta administrativa de un enrutador se cambie de la predeterminada a una segura.

Aún así, no todo el mundo está versado en estas mejores prácticas, lo que los deja abiertos a visitar un sitio malicioso que parece casi idéntico al legítimo al que pretendían acceder.

“Los usuarios con dispositivos Android infectados que se conectan a redes Wi-Fi gratuitas o públicas pueden propagar el malware a otros dispositivos en la red si la red Wi-Fi a la que están conectados es vulnerable”, indicó el informe del jueves. “Los expertos de Kaspersky están preocupados por la posibilidad de que el cambiador de DNS se use para apuntar a otras regiones y causar problemas importantes.