imágenes falsas

Un grupo de piratas informáticos inusualmente avanzado ha pasado casi dos años infectando una amplia gama de enrutadores en América del Norte y Europa con malware que toma el control total de los dispositivos conectados que ejecutan Windows, macOS y Linux, informaron investigadores el martes.

Hasta ahora, los investigadores de Black Lotus Labs de Lumen Technologies dicen que han identificado al menos 80 objetivos infectados por el malware sigiloso, que infecta enrutadores fabricados por Cisco, Netgear, Asus y DayTek. Apodado ZuoRAT, el troyano de acceso remoto es parte de una campaña de piratería más amplia que existe desde al menos el cuarto trimestre de 2020 y continúa operando.

Un alto nivel de sofisticación

El descubrimiento de malware creado a medida escrito para la arquitectura MIPS y compilado para enrutadores de oficinas pequeñas y domésticas es significativo, particularmente dada su gama de capacidades. Su capacidad para enumerar todos los dispositivos conectados a un enrutador infectado y recopilar las búsquedas de DNS y el tráfico de red que envían y reciben y permanecen sin ser detectados es el sello distintivo de un actor de amenazas altamente sofisticado.

“Si bien comprometer los enrutadores SOHO como un vector de acceso para obtener acceso a una LAN adyacente no es una técnica novedosa, rara vez se ha informado”, investigadores de Black Lotus Labs. escribió. “Del mismo modo, los informes de ataques de tipo persona en el medio, como el secuestro de DNS y HTTP, son aún más raros y una marca de una operación compleja y dirigida. El uso de estas dos técnicas demostró congruentemente un alto nivel de sofisticación por parte de un actor de amenazas, lo que indica que esta campaña posiblemente fue realizada por una organización patrocinada por el estado”.

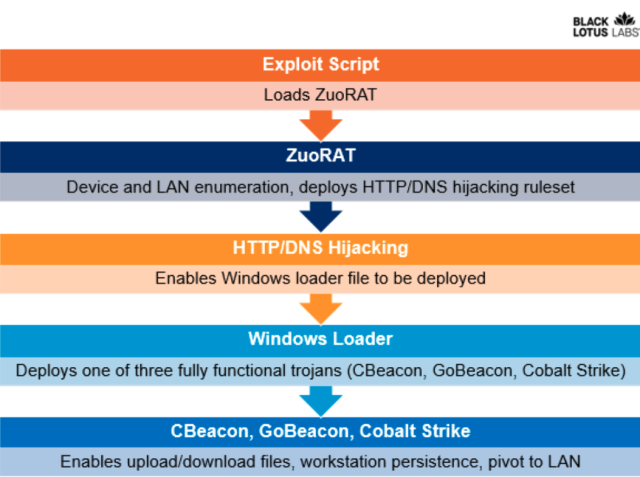

La campaña comprende al menos cuatro piezas de malware, tres de ellas escritas desde cero por el actor de amenazas. La primera pieza es ZuoRAT basado en MIPS, que se parece mucho al malware Mirai Internet of Things que logró ataques distribuidos de denegación de servicio sin precedentes que paralizaron algunos servicios de Internet durante días. ZuoRAT a menudo se instala al explotar vulnerabilidades sin parches en dispositivos SOHO.

Una vez instalado, ZuoRAT enumera los dispositivos conectados al enrutador infectado. El actor de la amenaza puede entonces usar secuestro de DNS y el secuestro de HTTP para hacer que los dispositivos conectados instalen otro malware. Dos de esas piezas de malware, denominadas CBeacon y GoBeacon, están hechas a medida, la primera escrita para Windows en C ++ y la última escrita en Go para compilación cruzada en dispositivos Linux y macOS. Para mayor flexibilidad, ZuoRAT también puede infectar dispositivos conectados con la herramienta de piratería Cobalt Strike ampliamente utilizada.

laboratorios de loto negro

ZuoRAT puede enviar infecciones a dispositivos conectados mediante uno de dos métodos:

- Secuestro de DNS, que reemplaza las direcciones IP válidas correspondientes a un dominio como Google o Facebook por una maliciosa operada por el atacante.

- Secuestro de HTTP, en el que el malware se inserta en la conexión para generar un error 302 que redirige al usuario a una dirección IP diferente.

intencionalmente complejo

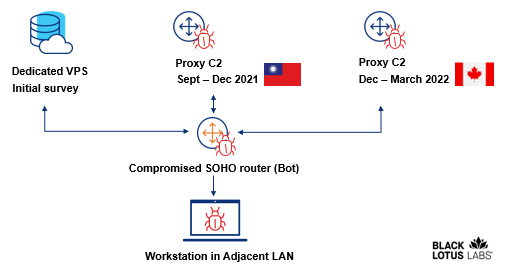

Black Lotus Labs dijo que la infraestructura de comando y control utilizada en la campaña es intencionalmente compleja en un intento de ocultar lo que está sucediendo. Un conjunto de infraestructura se usa para controlar los enrutadores infectados y otro se reserva para los dispositivos conectados si se infectan más tarde.

Los investigadores observaron enrutadores de 23 direcciones IP con una conexión persistente a un servidor de control que creen que estaba realizando una encuesta inicial para determinar si los objetivos eran de interés. Un subconjunto de esos 23 enrutadores interactuó más tarde con un servidor proxy con sede en Taiwán durante tres meses. Otro subconjunto de enrutadores rotaron a un servidor proxy con sede en Canadá para ofuscar la infraestructura del atacante.

Este gráfico ilustra los pasos enumerados a continuación.

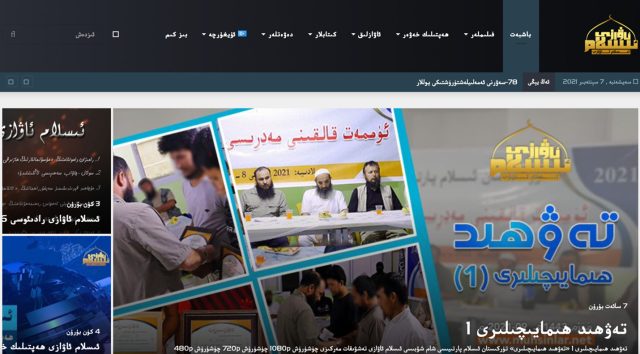

Los actores de amenazas también disfrazaron la página de inicio de un servidor de control para que se viera así:

laboratorios de loto negro

Los investigadores escribieron:

La visibilidad de Black Lotus Labs indica que ZuoRAT y la actividad correlacionada representan una campaña altamente dirigida contra organizaciones de EE. UU. y Europa Occidental que se mezcla con el tráfico de Internet típico a través de una infraestructura C2 ofuscada y de varias etapas, probablemente alineada con múltiples fases de la infección de malware. No se puede subestimar hasta qué punto los actores se esfuerzan por ocultar la infraestructura C2. Primero, para evitar sospechas, entregaron el exploit inicial desde un servidor privado virtual (VPS) dedicado que albergaba contenido benigno. Luego, aprovecharon los enrutadores como C2 proxy que se escondían a plena vista a través de la comunicación de enrutador a enrutador para evitar aún más la detección. Y finalmente, rotaron los enrutadores proxy periódicamente para evitar la detección.

El descubrimiento de esta campaña en curso es la más importante que afecta a los enrutadores SOHO desde VPNFilter, el malware de enrutador creado e implementado por el gobierno ruso que fue descubierto en 2018. Los enrutadores a menudo se pasan por alto, particularmente en la era del trabajo desde el hogar. Si bien las organizaciones a menudo tienen requisitos estrictos sobre qué dispositivos pueden conectarse, pocas exigen la aplicación de parches u otras medidas de seguridad para los enrutadores de los dispositivos.

Como la mayoría del malware de enrutador, ZuoRAT no puede sobrevivir a un reinicio. Simplemente reiniciar un dispositivo infectado eliminará el exploit inicial de ZuoRAT, que consiste en archivos almacenados en un directorio temporal. Sin embargo, para recuperarse por completo, los dispositivos infectados deben restablecerse de fábrica. Desafortunadamente, en caso de que los dispositivos conectados se hayan infectado con otro malware, no se pueden desinfectar tan fácilmente.